Des chercheurs ont mis au jour une découverte qui ne se produit pas si souvent dans le domaine des logiciels malveillants : une porte dérobée Linux mature et inédite qui utilise de nouvelles techniques d’évasion pour dissimuler sa présence sur des serveurs infectés, dans certains cas même avec une enquête médico-légale. .

Jeudi, des chercheurs d’Intezer et de l’équipe BlackBerry Threat Research & Intelligence Team ont déclaré que la porte dérobée jusque-là non détectée combine des niveaux d’accès élevés avec la possibilité d’éliminer tout signe d’infection du système de fichiers, des processus système et du trafic réseau. Baptisé Symbiote, il cible les institutions financières au Brésil et a été détecté pour la première fois en novembre.

Les chercheurs d’Intezer et de BlackBerry ont écrit :

Ce qui différencie Symbiote des autres logiciels malveillants Linux que nous rencontrons habituellement, c’est qu’il doit infecter d’autres processus en cours d’exécution pour infliger des dommages aux machines infectées. Au lieu d’être un fichier exécutable autonome exécuté pour infecter une machine, il s’agit d’une bibliothèque d’objets partagés (SO) qui est chargée dans tous les processus en cours d’exécution à l’aide de LD_PRELOAD (T1574.006) et infecte la machine de manière parasite. Une fois qu’il a infecté tous les processus en cours d’exécution, il fournit à l’auteur de la menace une fonctionnalité de rootkit, la possibilité de collecter des informations d’identification et une capacité d’accès à distance.

Publicité

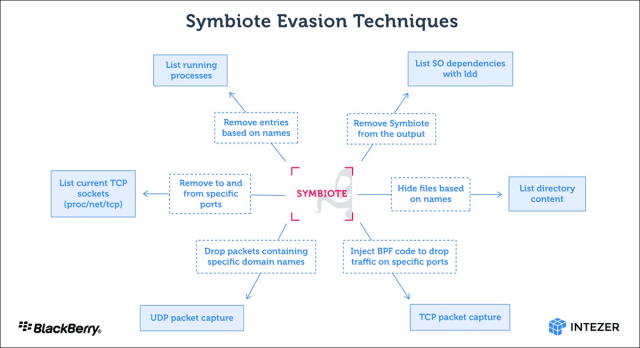

Avec l’aide de LD_PRELOAD, Symbiote se chargera avant tout autre objet partagé. Cela permet au malware de falsifier d’autres fichiers de bibliothèque chargés pour une application. L’image ci-dessous montre un résumé de toutes les techniques d’évasion du malware.

BPF dans l’image fait référence au filtre de paquets Berkeley, qui permet aux utilisateurs de dissimuler le trafic réseau malveillant sur une machine infectée.

“Lorsqu’un administrateur démarre un outil de capture de paquets sur la machine infectée, le bytecode BPF est injecté dans le noyau qui définit les paquets à capturer”, ont écrit les chercheurs. “Dans ce processus, Symbiote ajoute d’abord son bytecode afin de pouvoir filtrer le trafic réseau qu’il ne veut pas que le logiciel de capture de paquets voie.”

L’une des techniques furtives utilisées par Symbiote est connue sous le nom d’accrochage de fonction libc. Mais le malware utilise également le hooking dans son rôle d’outil de vol de données. “La collecte des informations d’identification est effectuée en accrochant la fonction de lecture libc”, ont écrit les chercheurs. “Si un processus ssh ou scp appelle la fonction, il capture les informations d’identification.”

Jusqu’à présent, il n’y a aucune preuve d’infections dans la nature, seuls des échantillons de logiciels malveillants ont été trouvés en ligne. Il est peu probable que ce malware soit largement actif en ce moment, mais avec une furtivité aussi robuste, comment pouvons-nous en être sûrs ?