MOVEit, le logiciel de transfert de fichiers exploité ces dernières semaines dans l’une des plus grandes cyberattaques de tous les temps, a reçu une autre mise à jour de sécurité qui corrige une vulnérabilité critique qui pourrait être exploitée pour permettre aux pirates d’accéder à de grandes quantités de données sensibles.

Jeudi, le fabricant de MOVEit, Progress Software, a publié un bulletin de sécurité contenant des correctifs pour trois vulnérabilités récemment découvertes dans l’application de transfert de fichiers. Le plus sérieux d’entre eux, identifié comme CVE-2023-36934, permet à un attaquant non authentifié d’obtenir un accès non autorisé à la base de données de l’application. Il découle d’une faille de sécurité qui permet l’injection SQL, l’une des classes d’exploit les plus anciennes et les plus courantes.

La vulnérabilité contient les mêmes éléments – et, probablement, les mêmes conséquences potentiellement dévastatrices – que celle qui a été révélée fin mai lorsque des membres du syndicat du crime de ransomware Clop ont commencé à l’exploiter en masse sur des réseaux vulnérables à travers le monde. À ce jour, l’offensive Clop a touché 229 organisations et déversé des données touchant plus de 17 millions de personnes, selon les statistiques suivies par Brett Callow, analyste de la société de sécurité Emsisoft. Les victimes incluent les DMV de la Louisiane et de l’Oregon, le ministère de l’Éducation de la ville de New York et les sociétés énergétiques Schneider Electric et Siemens Electric.

Il n’y a aucun rapport connu sur la nouvelle vulnérabilité faisant l’objet d’une exploitation active, mais compte tenu de sa gravité et de son expérience passée, Progress Software et les praticiens de la sécurité exhortent tous les utilisateurs de MOVEit à l’installer immédiatement. Outre CVE-2023-36934, la mise à jour de sécurité de jeudi corrige deux vulnérabilités supplémentaires. Tous ont été découverts par les sociétés de sécurité HackerOne et Trend Micro.

Développeurs, rencontrez Bobby Tables

Une chose qui rend CVE-2023-36934 et la vulnérabilité antérieure exploitée par Clop si critiques est qu’elles peuvent être exploitées par des personnes alors qu’elles ne sont même pas connectées au système qu’elles piratent. Les deux proviennent également de bogues qui permettent l’injection SQL, une classe de vulnérabilité avec une longue histoire d’abus. Souvent abrégé en SQLi, il découle d’un échec d’une application Web à interroger correctement les bases de données principales. La syntaxe SQL utilise des apostrophes pour indiquer le début et la fin d’une chaîne de données. Les apostrophes permettent aux analyseurs SQL de faire la distinction entre les chaînes de données et les commandes de base de données.

Publicité

Des applications Web mal écrites peuvent parfois interpréter les données saisies comme des commandes. Les pirates peuvent exploiter ces erreurs en saisissant des chaînes contenant des apostrophes ou d’autres caractères spéciaux dans des champs Web qui obligent les bases de données principales à faire des choses que les développeurs n’ont jamais eu l’intention de faire. Ces types d’attaques ont constitué la base de certains des plus grands compromis de l’histoire. Outre la récente frénésie de Clop, deux autres exemples notables incluent le piratage de Heartland Payment Systems en 2007 qui a permis au pirate informatique condamné Albert Gonzalez de s’enfuir avec les données de 130 millions de cartes de crédit et le compromis de 2011 de HBGary.

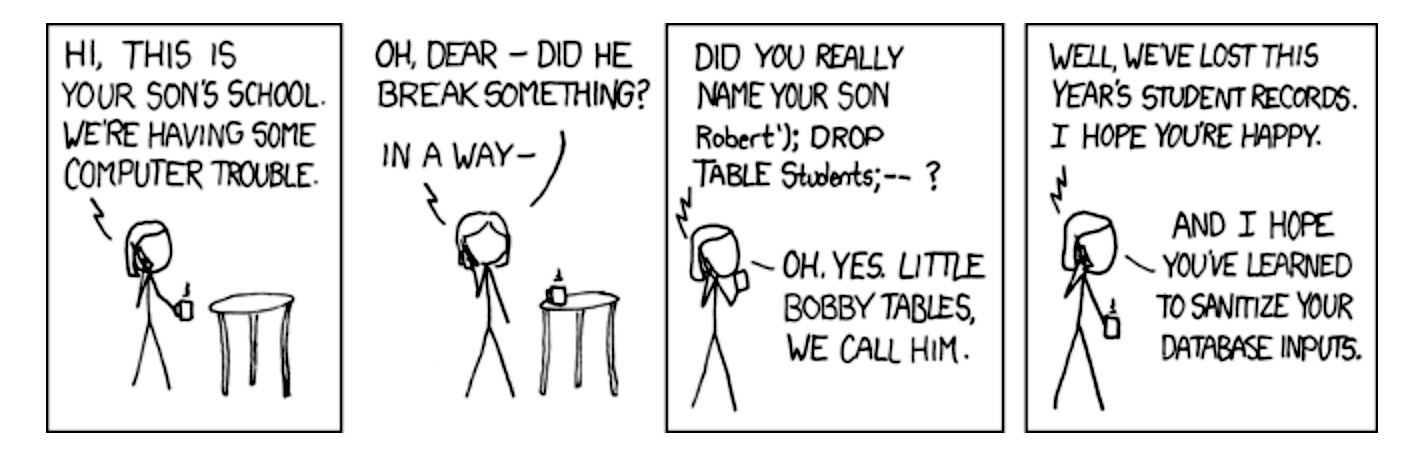

L’injection SQL est le sujet d’un dessin animé xkcd mettant en vedette Bobby Tables, un étudiant dont le nom complet est “Robert” ); ABANDONNER TABLE Étudiants ;– ? » (sans les guillemets). Lorsque le système informatique de l’école essaie de traiter son nom, il interprète uniquement “Robert” comme des données et traite “DROP TABLE” comme la dangereuse commande SQL pour supprimer des données. En conséquence, l’école perd une année entière de dossiers.

Une deuxième vulnérabilité corrigée dans la mise à jour de sécurité MOVEit de jeudi est également le résultat de bogues SQLi. Progress Software a déclaré qu’il “pourrait permettre à un attaquant authentifié d’obtenir un accès non autorisé à la base de données MOVEit Transfer. Un attaquant pourrait soumettre une charge utile spécialement conçue à un point de terminaison d’application MOVEit Transfer, ce qui pourrait entraîner la modification et la divulgation du contenu de la base de données MOVEit.

La troisième vulnérabilité corrigée, CVE-2023-36933, permet aux pirates de mettre fin à l’application MOVEit de manière inattendue. Ces deux dernières vulnérabilités portent une sévérité qualifiée de élevée.

Les vulnérabilités affectent plusieurs versions de MOVEit Transfer, de 12.0.x à 15.0.x. Compte tenu des dommages résultant de l’exploitation massive par Clop de la vulnérabilité MOVEit antérieure, les derniers correctifs devraient être installés dès que possible. Désolé, administrateurs, mais si cela nécessite de travailler tard le vendredi ou le week-end, c’est la meilleure option que de se réveiller dans un monde de souffrance le lundi matin.