Getty Images

Des chercheurs ont découvert un malware Mac jusque-là inconnu infectant un échange de crypto-monnaie. Il contient une suite complète de fonctionnalités, notamment la possibilité de voler des données privées et de télécharger et d’exécuter de nouveaux fichiers malveillants.

Surnommé JokerSpy, le malware est écrit dans le langage de programmation Python et utilise un outil open source connu sous le nom de SwiftBelt, qui est conçu pour que les professionnels de la sécurité légitimes testent leurs réseaux à la recherche de vulnérabilités. JokerSpy est apparu pour la première fois plus tôt ce mois-ci dans cet article de la société de sécurité Bitdefender. Les chercheurs de la société ont déclaré avoir identifié des composants Windows et Linux, suggérant que des versions existent également pour ces plates-formes.

Cinq jours plus tard, des chercheurs de la société de sécurité Elastic ont signalé que l’outil de diagnostic de protection des terminaux qu’ils vendaient avait détecté xcc, un fichier binaire faisant partie de JokerSpy. Elastic n’a pas identifié la victime si ce n’est pour dire qu’il s’agissait d’un “important échange de crypto-monnaie japonais”.

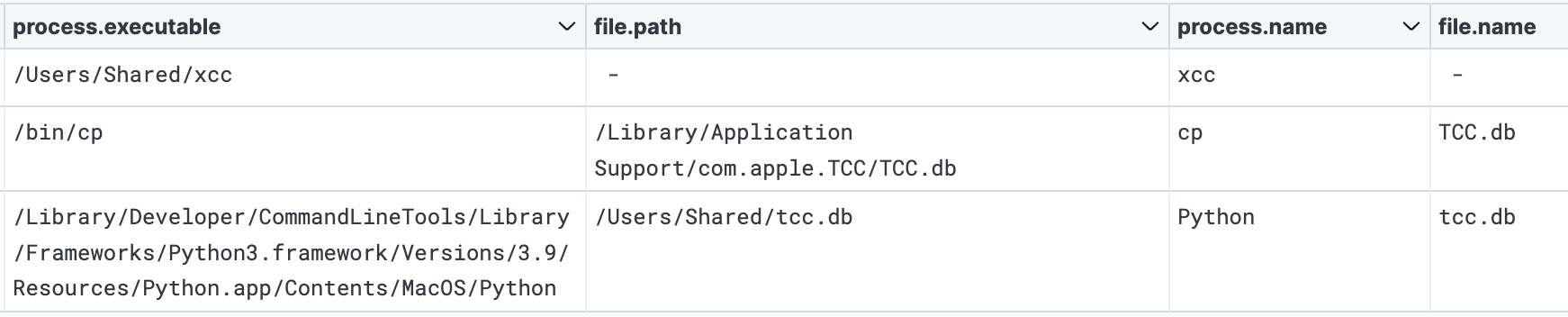

Une fois xcc exécuté, l’acteur de menace inconnu a tenté de contourner les protections dites TCC dans macOS qui nécessitent l’autorisation explicite d’un utilisateur avant qu’une application puisse accéder au disque dur, aux contacts et à d’autres ressources sensibles d’un Mac ou enregistrer son écran.

En remplaçant la base de données TCC existante par la leur, les acteurs de la menace essayaient probablement de supprimer les alertes qui apparaîtraient autrement lors de l’exécution de JokerSpy. Lors d’attaques passées, les pirates ont pu contourner les protections TCC en exploitant leurs vulnérabilités. Les chercheurs ont également démontré des attaques capables de faire la même chose.

Acteur de menace créant/modifiant et déplaçant une base de données TCC, puis exécutant xcc.

Élastique

L’exécutable xcc vérifie les autorisations TCC et identifie l’application avec laquelle l’utilisateur interagit actuellement. Il télécharge et installe ensuite sh.py, le moteur principal du malware JokerSpy. Il contient les fonctionnalités habituelles de porte dérobée, notamment :

Publicité

| Commande | Description |

|---|---|

| sk | Arrêtez l’exécution de la porte dérobée |

| je | Lister les fichiers du chemin fourni en paramètre |

| c | Exécute et renvoie la sortie d’une commande shell |

| CD | Changer de répertoire et retourner le nouveau chemin |

| xs | Exécute un code Python donné en paramètre dans le contexte courant |

| xsi | Décodez un code Python encodé en Base64 donné en paramètre, compilez-le, puis exécutez-le |

| r | Supprimer un fichier ou un répertoire du système |

| e | Exécuter un fichier depuis le système avec ou sans paramètre |

| tu | Télécharger un fichier sur le système infecté |

| d | Télécharger un fichier à partir du système infecté |

| g | Obtenir la configuration actuelle du logiciel malveillant stockée dans le fichier de configuration |

| w | Remplacer le fichier de configuration du logiciel malveillant par de nouvelles valeurs |

“Une fois qu’un système est compromis et infecté par des logiciels malveillants comme JokerSpy, l’attaquant a effectivement un grand degré de contrôle sur le système”, ont écrit vendredi des chercheurs de la société de sécurité macOS Intego. “Avec une porte dérobée, les attaquants peuvent installer des composants supplémentaires en arrière-plan et pourraient potentiellement exécuter d’autres exploits, surveiller le comportement des utilisateurs, voler des identifiants de connexion ou des portefeuilles de crypto-monnaie, et plus encore.”

Les chercheurs ne savent toujours pas comment JokerSpy est installé. Les chercheurs d’Elastic ont déclaré qu’ils “croyaient fermement que l’accès initial pour ce malware était un plugin malveillant ou dérobé ou une dépendance tierce qui a fourni l’accès à l’acteur de la menace”. Cette théorie est conforme aux observations des chercheurs de Bitdefender qui ont corrélé un domaine codé en dur trouvé dans une version de la porte dérobée sh.py à une série de tweets sur un lecteur de code QR macOS infecté qui s’est avéré avoir une dépendance malveillante. Elastic a également déclaré que l’acteur menaçant qu’il avait observé avait déjà un “accès existant” à l’échange de crypto-monnaie japonais.

Les messages liés ci-dessus répertorient divers indicateurs que les gens peuvent utiliser pour déterminer s’ils ont été ciblés par JokerSpy. Outre les hachages cryptographiques de divers échantillons de xcc et sh.py, les indicateurs incluent le contact avec les domaines sur git-hub[.]moi et app.influmarket[.]org. Alors que JokerSpy n’a pas été détecté par la grande majorité des moteurs antivirus lorsque le logiciel malveillant a été découvert pour la première fois, un ensemble beaucoup plus large de moteurs est maintenant capable de l’identifier. Bien qu’il n’y ait aucune confirmation que des versions Windows ou Linux de JokerSpy existent, les gens doivent être conscients qu’il s’agit d’une possibilité distincte.