Getty Images

Des pirates informatiques soutenus par le gouvernement nord-coréen ont exploité un Chrome zero-day critique pour tenter d’infecter les ordinateurs de centaines de personnes travaillant dans un large éventail d’industries, notamment les médias, l’informatique, la crypto-monnaie et les services financiers, a déclaré Google jeudi.

La faille, identifiée comme CVE-2022-0609, a été exploitée par deux groupes de piratage nord-coréens distincts. Les deux groupes ont déployé le même kit d’exploitation sur des sites Web qui appartenaient à des organisations légitimes et ont été piratés ou ont été mis en place dans le but exprès de fournir un code d’attaque à des visiteurs sans méfiance. Un groupe a été surnommé Operation Dream Job, et il ciblait plus de 250 personnes travaillant pour 10 entreprises différentes. L’autre groupe, connu sous le nom d’AppleJeus, ciblait 85 utilisateurs.

Emplois de rêve et richesses en crypto-monnaie

“Nous soupçonnons que ces groupes travaillent pour la même entité avec une chaîne d’approvisionnement partagée, d’où l’utilisation du même kit d’exploit, mais chacun opère avec un ensemble de missions différent et déploie des techniques différentes”, Adam Weidemann, chercheur au sein du groupe d’analyse des menaces de Google. , a écrit dans un post. “Il est possible que d’autres attaquants soutenus par le gouvernement nord-coréen aient accès au même kit d’exploitation.”

L’opération Dream Job est active depuis au moins juin 2020, lorsque des chercheurs de la société de sécurité ClearSky ont observé le groupe ciblant des entreprises de défense et gouvernementales. Les méchants ont ciblé des employés spécifiques dans les organisations avec de fausses offres d’un “emploi de rêve” avec des entreprises telles que Boeing, McDonnell Douglas et BAE. Les pirates ont conçu une campagne élaborée d’ingénierie sociale qui utilisait des profils LinkedIn fictifs, des e-mails, des messages WhatsApp et des appels téléphoniques. Le but de la campagne était à la fois de voler de l’argent et de collecter des renseignements.

AppleJeus, quant à lui, remonte à au moins 2018. C’est à ce moment-là que des chercheurs de la société de sécurité Kaspersky ont vu des pirates nord-coréens cibler un échange de crypto-monnaie en utilisant un logiciel malveillant qui se présentait comme une application de trading de crypto-monnaie. L’opération AppleJeus était remarquable pour son utilisation d’une application malveillante écrite pour macOS, ce qui, selon les chercheurs de la société, était probablement la première fois qu’un APT – abréviation de “groupe de menaces persistantes avancées” soutenu par le gouvernement – utilisait un logiciel malveillant pour cibler cette plate-forme. Il convient également de noter l’utilisation par le groupe de logiciels malveillants qui s’exécutaient uniquement en mémoire sans écrire de fichier sur le disque dur, une fonctionnalité avancée qui rend la détection beaucoup plus difficile.

Publicité

L’un des deux groupes (Weidemann n’a pas précisé lequel) a également utilisé certains des mêmes serveurs de contrôle pour infecter des chercheurs en sécurité l’année dernière. La campagne a utilisé des personnages Twitter fictifs pour développer des relations avec les chercheurs. Une fois qu’un niveau de confiance a été établi, les pirates ont utilisé soit un projet zero-day d’Internet Explorer, soit un projet Visual Studio malveillant qui contenait prétendument le code source d’un exploit de preuve de concept.

En février, les chercheurs de Google ont appris qu’une vulnérabilité critique était exploitée dans Chrome. Les ingénieurs de la société ont corrigé la vulnérabilité et lui ont donné la désignation CVE-2022-0609. Jeudi, la société a fourni plus de détails sur la vulnérabilité et sur la manière dont les deux pirates nord-coréens l’ont exploitée.

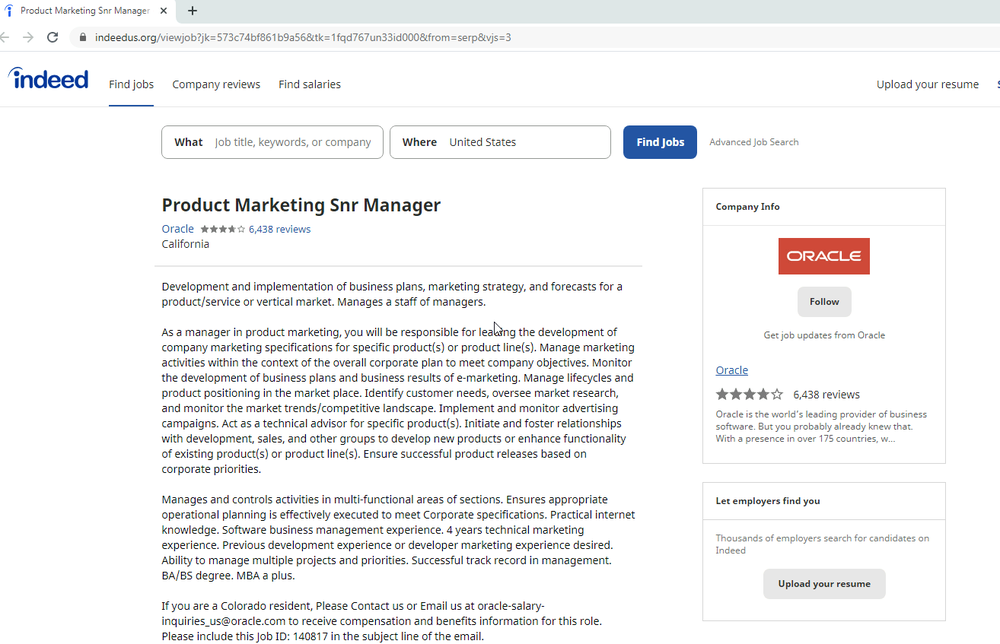

Operation Dream Job a envoyé des e-mails ciblés censés provenir de recruteurs travaillant pour Disney, Google et Oracle. Des liens intégrés dans l’e-mail usurpaient des sites de recherche d’emploi légitimes tels que Indeed et ZipRecruiter. Les sites contenaient une iframe qui a déclenché l’exploit.

Voici un exemple d’une des pages utilisées :

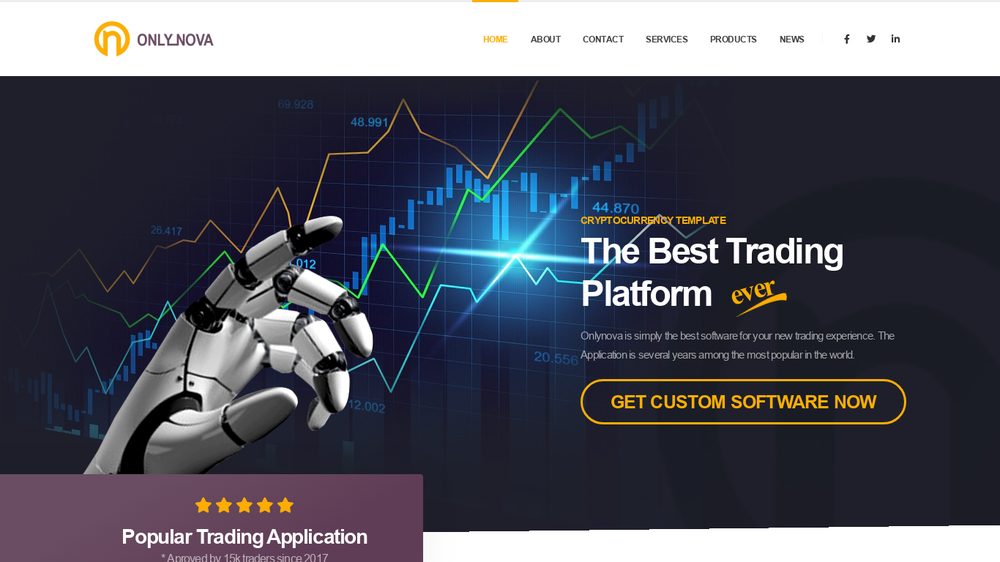

Les membres de l’opération AppleJeus ont compromis les sites Web d’au moins deux sociétés de services financiers légitimes et une variété de sites ad hoc diffusant des applications de crypto-monnaie malveillantes. Comme les sites Dream Job, les sites utilisés par AppleJeus contenaient également des iframes qui déclenchaient l’exploit.

Une fausse application poussée dans l’opération AppleJeus

Y a-t-il une évasion de bac à sable dans ce kit ?

Le kit d’exploitation a été écrit de manière à dissimuler soigneusement l’attaque, entre autres, en masquant le code d’exploitation et en déclenchant l’exécution de code à distance uniquement dans certains cas. Le kit semble également avoir utilisé un exploit distinct pour sortir du bac à sable de sécurité Chrome. Les chercheurs de Google n’ont pas été en mesure de déterminer ce code d’échappement, laissant ouverte la possibilité que la vulnérabilité qu’il exploitait n’ait pas encore été corrigée.