Pendant des mois, les membres de Conti – parmi les plus impitoyables des dizaines de gangs de rançongiciels existants – se sont réjouis de partager publiquement les données qu’ils ont volées aux victimes qu’ils ont piratées. Maintenant, les membres apprennent ce que c’est que d’être victime d’une infraction majeure qui renverse tout leur linge sale, pas seulement une fois, mais à plusieurs reprises.

La série de fuites en cours a commencé dimanche lorsque @ContiLeaks, un compte Twitter nouvellement créé, a commencé à publier des liens vers des journaux de messages de chat internes que les membres de Conti s’étaient envoyés entre eux.

Deux jours plus tard, ContiLeaks a publié une nouvelle tranche de messages.

Brûlez-le au sol

Mercredi, ContiLeaks était de retour avec plus de discussions divulguées. La dernière dépêche montrait des en-têtes avec des dates de mardi et mercredi, une indication que le bailleur inconnu continuait d’avoir accès au serveur interne Jabber/XMPP du gang.

“Bonjour, comment ça va chez nous ?” un travailleur de Conti appelé Tort a écrit dans un message mercredi à un collègue de gang nommé Green, selon Google Translate. Tort a poursuivi en signalant que quelqu’un avait “supprimé toutes les fermes avec une déchiqueteuse et nettoyé les serveurs”. Une telle décision suggérait que Conti démantelait son infrastructure considérable de peur que les fuites n’exposent les membres aux enquêteurs des forces de l’ordre du monde entier.

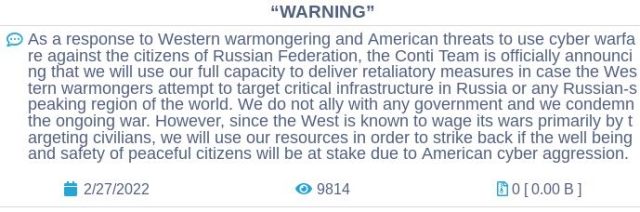

Dans un autre tweet, ContiLeaks a écrit : “Gloire pour l’Ukraine !” Cela impliquait que la fuite était motivée, au moins en partie, pour répondre à une déclaration publiée sur le site de Conti sur le dark web selon laquelle les membres du groupe “utiliseraient toute notre capacité pour prendre des mesures de représailles au cas où les bellicistes occidentaux tenteraient de cibler des infrastructures critiques dans La Russie ou n’importe quelle région russophone du monde.

KrebsOnSecurity, citant Alex Holden, le fondateur d’origine ukrainienne de la société de cyber-renseignement Hold Security basée à Milwaukee, a rapporté que le ContiLeaks est un chercheur ukrainien en sécurité. “C’est sa façon de les arrêter au moins dans son esprit”, ajoute KrebsOnSecurity. D’autres chercheurs ont émis l’hypothèse que le bailleur de fonds est un employé ukrainien ou un associé commercial de Conti qui a rompu avec les dirigeants de Conti basés en Russie lorsqu’ils ont promis de soutenir le Kremlin.

Publicité

Au total, les fuites – qui sont archivées ici – relatent près de deux ans du fonctionnement interne du groupe. Le 22 septembre 2020, par exemple, un dirigeant de Conti utilisant le pseudo Hof a révélé que quelque chose semblait terriblement mal avec Trickbot, un botnet à louer que Conti et d’autres groupes criminels utilisaient pour déployer leur malware.

“Celui qui a fait ces ordures l’a très bien fait”, a écrit Hof en se penchant sur un mystérieux implant que quelqu’un avait installé pour que les machines infectées par Trickbot se déconnectent du serveur de commande et de contrôle qui leur donnait des instructions. « Il savait comment fonctionnait le bot, c’est-à-dire qu’il avait probablement vu le code source, ou l’avait inversé. De plus, il a en quelque sorte chiffré la configuration, c’est-à-dire qu’il avait un encodeur et une clé privée, et a tout téléchargé sur le panneau d’administration. C’est juste une sorte de sabotage.

Il y aura de la panique… et des rampants

Dix-sept jours après que Hof ait livré l’analyse, le Washington Post a rapporté que le sabotage était l’œuvre du Cyber Command américain, une branche du ministère de la Défense dirigée par le directeur de la National Security Agency.

Alors que les membres de Conti tentaient de reconstruire leur infrastructure de logiciels malveillants fin octobre, son réseau de systèmes infectés s’est soudainement multiplié pour inclure 428 installations médicales aux États-Unis, a rapporté KrebsOnSecurity. La direction a décidé de profiter de l’occasion pour redémarrer les opérations de Conti en déployant son logiciel de rançon simultanément dans les organisations de soins de santé qui ployaient sous la pression d’une pandémie mondiale.

« Fuck les cliniques aux États-Unis cette semaine », a écrit un responsable de Conti avec la poignée Target le 26 octobre 2020. « Il y aura de la panique. 428 hôpitaux.

D’autres journaux de discussion analysés par KrebsOnSecurity montrent que les travailleurs de Conti se plaignent des bas salaires, des longues heures, des routines de travail exténuantes et des inefficacités bureaucratiques.

Le 1er mars 2021, par exemple, un employé de bas niveau de Conti nommé Carter a signalé à ses supérieurs que le fonds bitcoin utilisé pour payer les abonnements VPN, les licences de produits antivirus, les nouveaux serveurs et les enregistrements de domaine manquait de 1 240 $.

Huit mois plus tard, Carter rampait à nouveau.

“Bonjour, nous n’avons plus de bitcoins”, a écrit Carter. “Quatre nouveaux serveurs, trois abonnements vpn et 22 renouvellements sont sortis. Deux semaines avant les renouvellements pour 960 $ en bitcoin 0,017. Veuillez envoyer des bitcoins à ce portefeuille, merci.