Getty Images

Les chercheurs ont mis au point une attaque de smartphone à faible coût qui craque l’empreinte digitale d’authentification utilisée pour déverrouiller l’écran et effectuer d’autres actions sensibles sur une gamme d’appareils Android en aussi peu que 45 minutes.

Surnommée BrutePrint par ses créateurs, l’attaque nécessite qu’un adversaire ait le contrôle physique d’un appareil lorsqu’il est perdu, volé, temporairement remis ou sans surveillance, par exemple, pendant que le propriétaire dort. L’objectif : acquérir la capacité d’effectuer une attaque par force brute qui essaie un grand nombre de suppositions d’empreintes digitales jusqu’à ce qu’on en trouve une qui déverrouillera l’appareil. L’attaque exploite les vulnérabilités et les faiblesses de l’appareil SFA (authentification par empreinte digitale du smartphone).

Présentation de BrutePrint

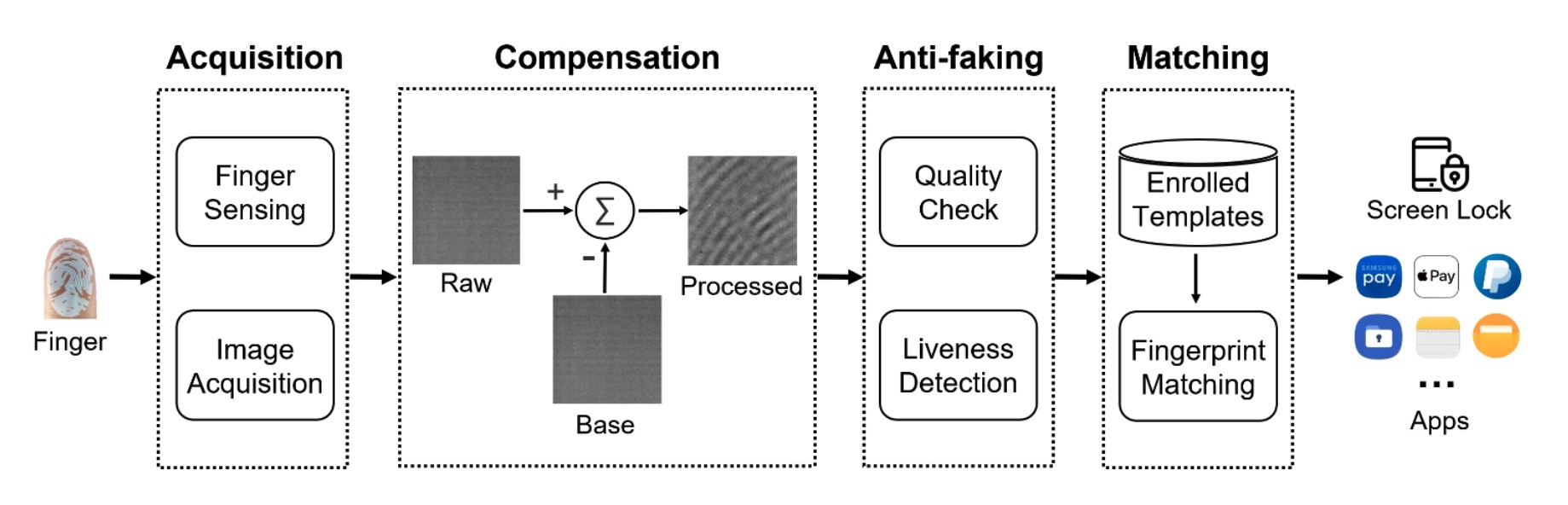

BrutePrint est une attaque peu coûteuse qui exploite les vulnérabilités permettant aux utilisateurs de déverrouiller des appareils en exploitant diverses vulnérabilités et faiblesses des systèmes d’authentification par empreinte digitale des smartphones. Voici le flux de travail de ces systèmes, qui sont généralement abrégés en SFA.

Le flux de travail d’un système d’authentification d’empreintes digitales pour smartphone.

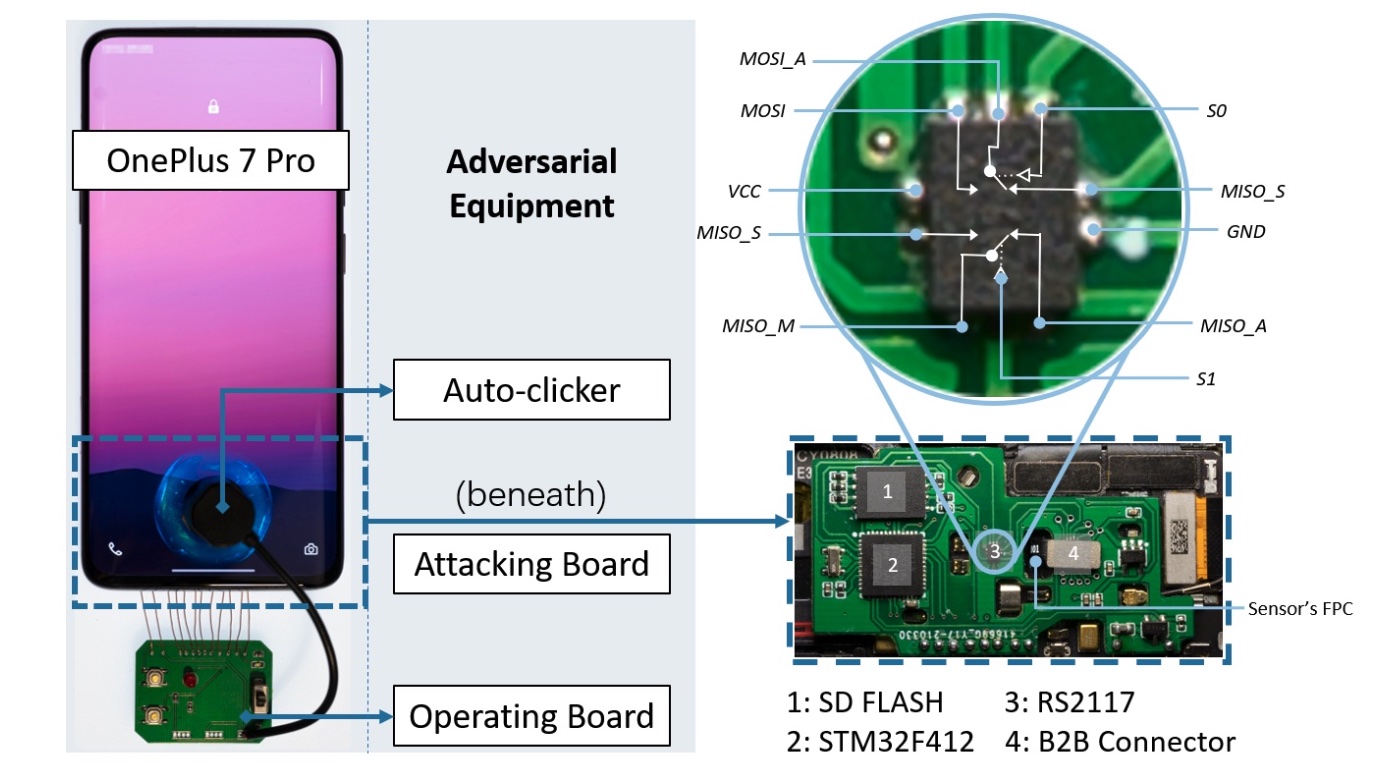

Le cœur de l’équipement requis pour BrutePrint est une carte de circuit imprimé de 15 $ qui contient (1) un microcontrôleur STM32F412 de STMicroelectronics, (2) un commutateur analogique bidirectionnel à double canal connu sous le nom de RS2117, (3) une carte flash SD avec 8 Go de mémoire, et (4) un connecteur carte à carte qui relie la carte mère du téléphone au circuit imprimé flexible d’empreintes digitales du capteur d’empreintes digitales.

Le dispositif adverse qui forme le cœur de l’attaque BrutePrint.

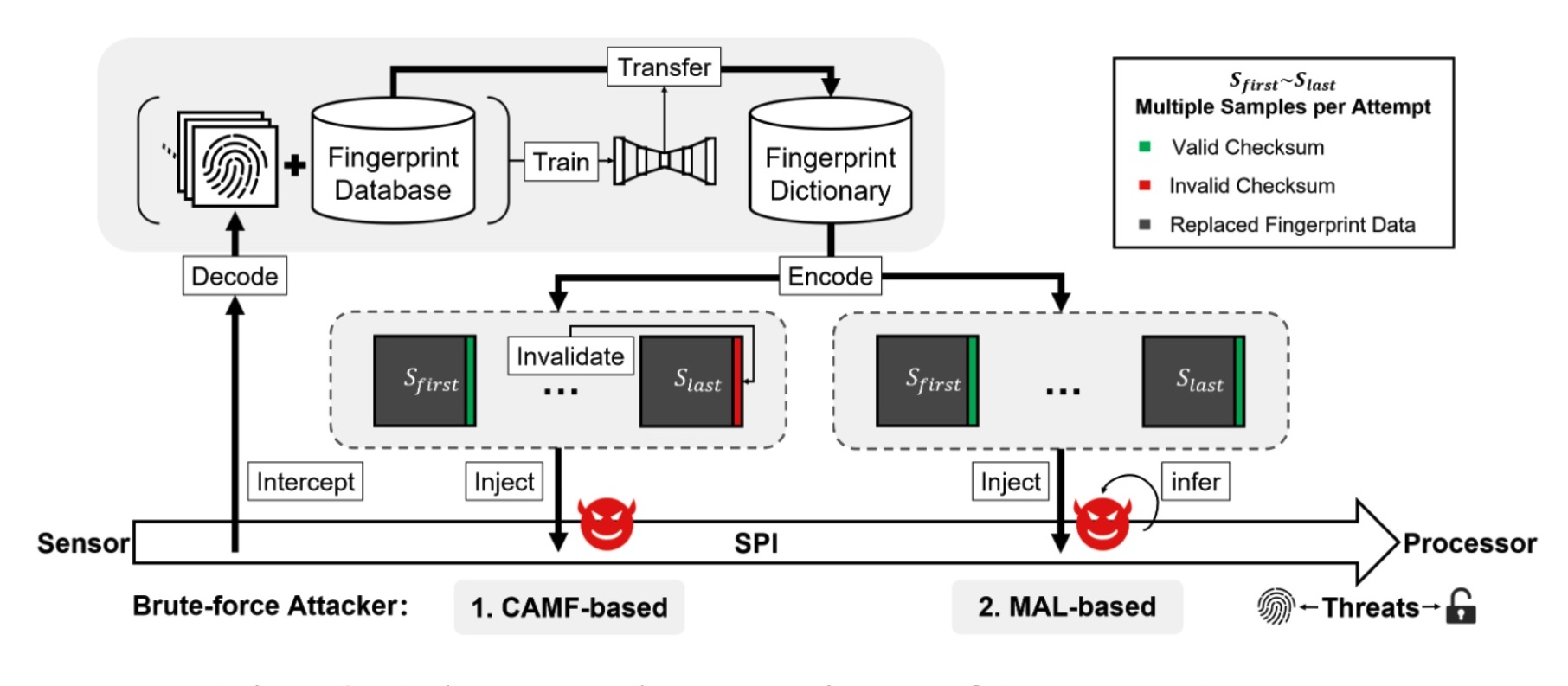

De plus, l’attaque nécessite une base de données d’empreintes digitales, similaire à celles utilisées dans la recherche ou divulguées dans des violations du monde réel telles que celles-ci.

Publicité

Un aperçu de l’attaque BrutePrint.

Tous les smartphones ne sont pas créés égaux

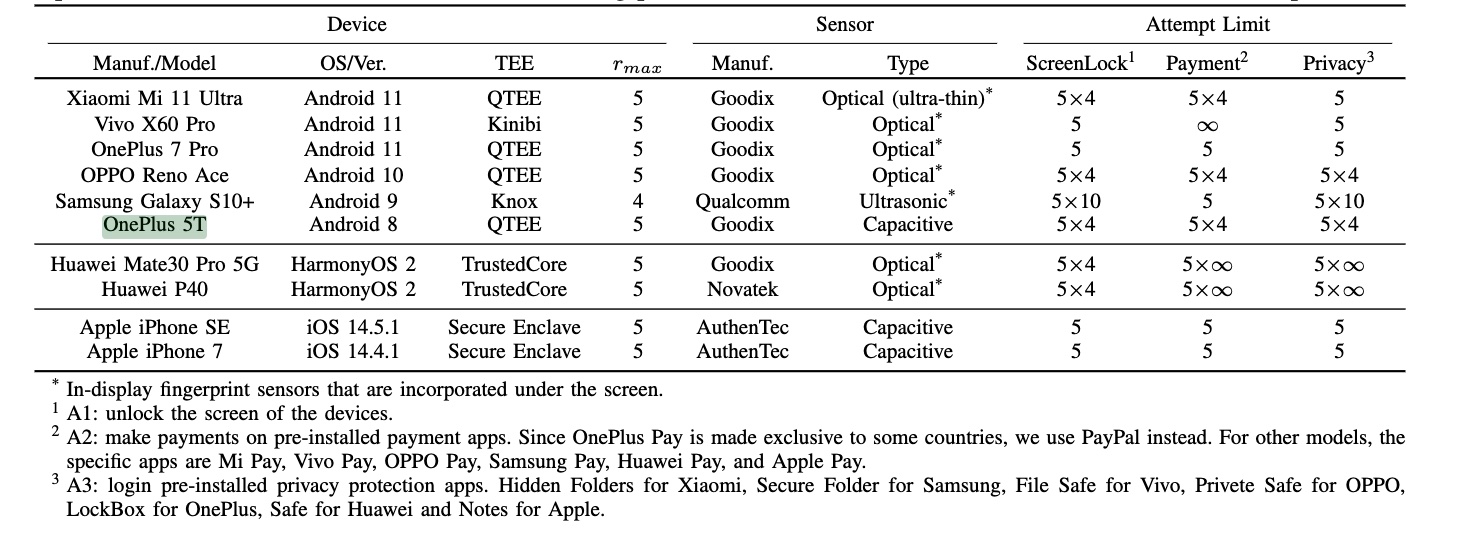

Plus d’informations sur le fonctionnement de BrutePrint plus tard. Tout d’abord, une ventilation de la façon dont les différents modèles de téléphones se sont comportés. En tout, les chercheurs ont testé 10 modèles : Xiaomi Mi 11 Ultra, Vivo X60 Pro, OnePlus 7 Pro, OPPO Reno Ace, Samsung Galaxy S10+, OnePlus 5T, Huawei Mate30 Pro 5G, Huawei P40, Apple iPhone SE, Apple iPhone 7.

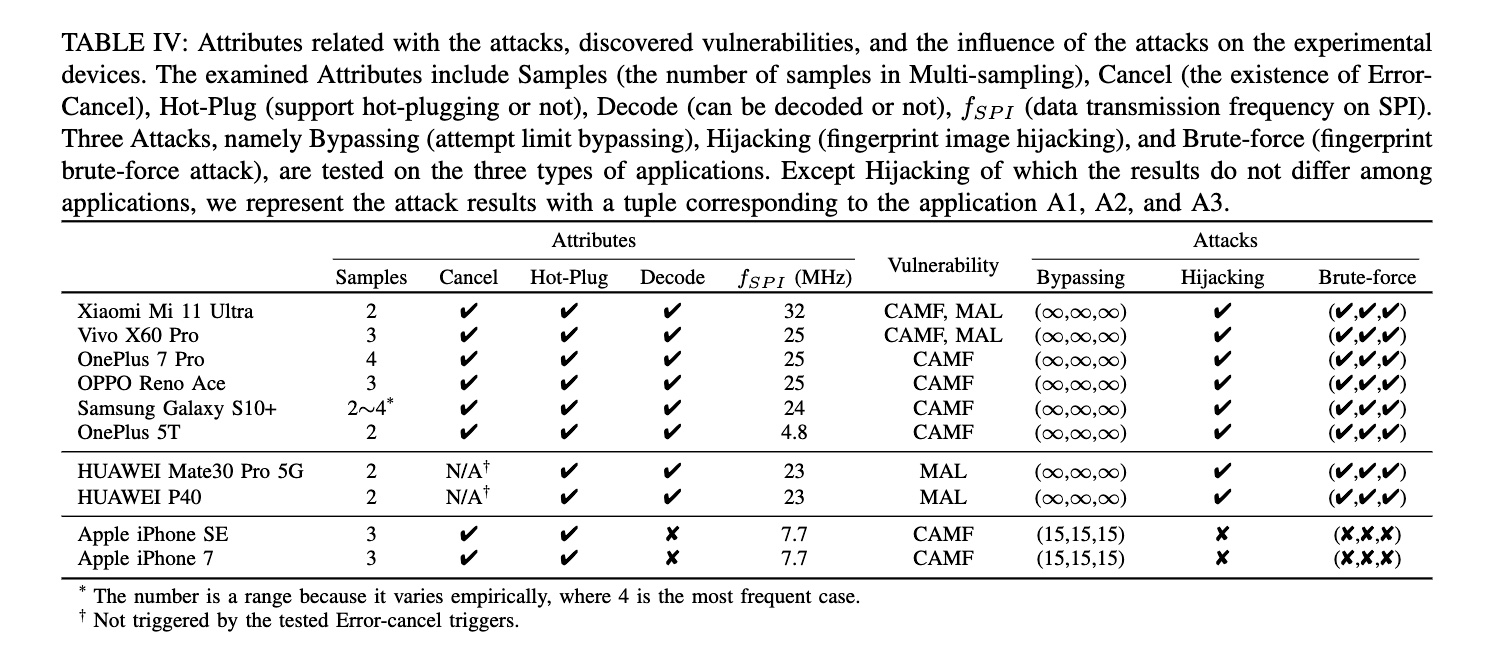

Une liste des appareils testés avec divers attributs des appareils.

Les chercheurs ont testé chacun pour diverses vulnérabilités, faiblesses ou sensibilités à diverses techniques d’attaque. Les attributs examinés comprenaient le nombre d’échantillons dans le multi-échantillonnage, l’existence d’une annulation d’erreur, la prise en charge du branchement à chaud, si les données pouvaient être décodées et la fréquence de transmission des données sur SPI. De plus, les chercheurs ont testé trois attaques : tentative de contournement de limite, détournement d’images d’empreintes digitales et force brute d’empreintes digitales.

Résultats de diverses attaques sur les différents appareils testés.

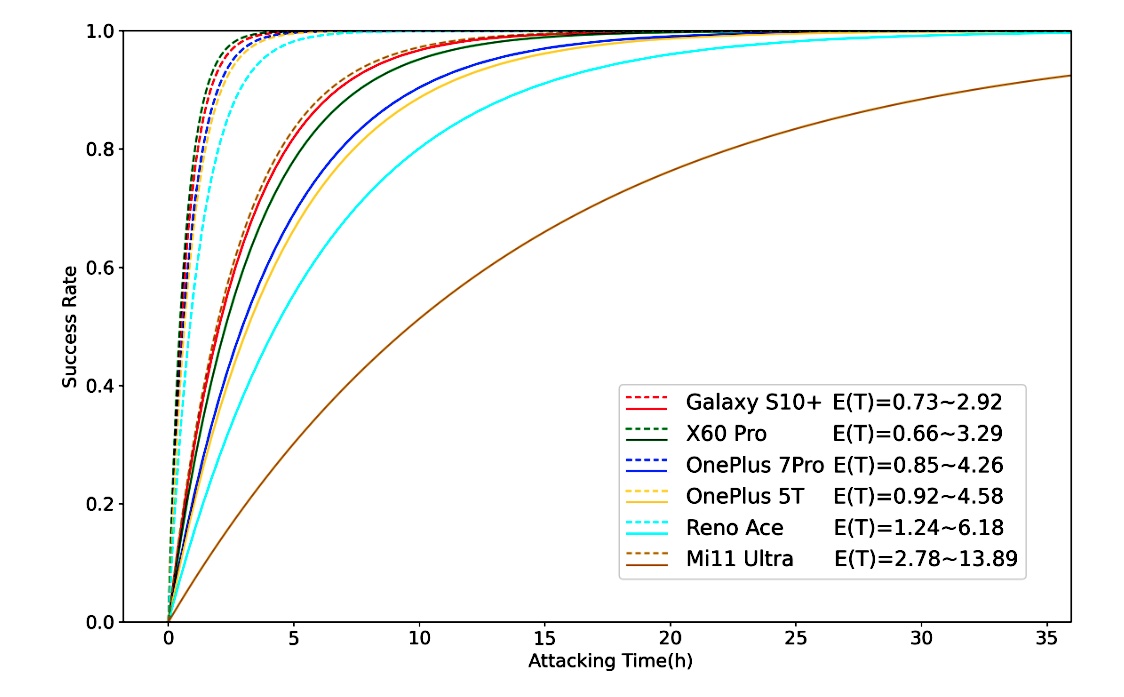

Enfin, les chercheurs ont fourni des résultats montrant le temps qu’il a fallu à divers téléphones pour que leurs empreintes digitales soient brutalement forcées. Étant donné que le temps dépend du nombre d’impressions autorisées, les chercheurs ont défini chacune sur une seule impression.

Le taux de réussite des différents appareils testés, le Galaxy S10+ prenant le moins de temps (0,73 à 2,9 heures) et le Mi11 prenant le plus de temps (2,78 à 13,89 heures).

Bien que les spécificités varient, le résultat est que BrutePrint peut tenter un nombre illimité d’empreintes digitales d’authentification sur les huit modèles Android testés. En fonction de divers facteurs, y compris le cadre d’authentification d’empreintes digitales d’un téléphone spécifique et le nombre d’empreintes digitales stockées pour l’authentification, cela prend entre 40 minutes et 14 heures environ.