Agrandir / Concept de piratage DNS.

Les chercheurs ont découvert une application Android malveillante qui peut altérer le routeur sans fil auquel le téléphone infecté est connecté et forcer le routeur à envoyer tous les périphériques réseau vers des sites malveillants.

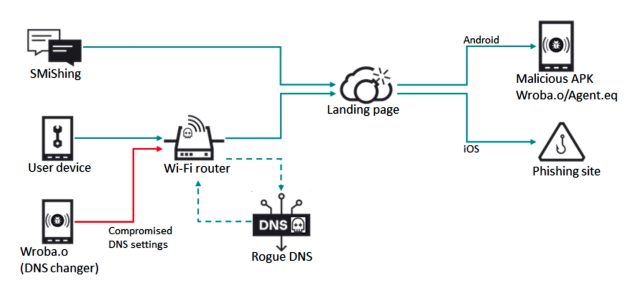

L’application malveillante, découverte par Kaspersky, utilise une technique connue sous le nom de piratage DNS (Domain Name System). Une fois l’application installée, elle se connecte au routeur et tente de se connecter à son compte administratif en utilisant les informations d’identification par défaut ou couramment utilisées, telles que admin:admin. En cas de succès, l’application change alors le serveur DNS en un serveur malveillant contrôlé par les attaquants. Dès lors, les appareils du réseau peuvent être dirigés vers des sites d’imposteurs qui imitent des sites légitimes, mais diffusent des logiciels malveillants ou enregistrent les informations d’identification des utilisateurs ou d’autres informations sensibles.

Capable de se propager largement

“Nous pensons que la découverte de cette nouvelle implémentation de changeur DNS est très importante en termes de sécurité”, ont écrit les chercheurs de Kaspersky. “L’attaquant peut l’utiliser pour gérer toutes les communications à partir d’appareils utilisant un routeur Wi-Fi compromis avec les paramètres DNS illégaux.”

Les chercheurs ont poursuivi : « Les utilisateurs connectent les appareils Android infectés au Wi-Fi gratuit/public dans des endroits tels que les cafés, les bars, les bibliothèques, les hôtels, les centres commerciaux et les aéroports. Lorsqu’il est connecté à un modèle Wi-Fi ciblé avec des paramètres vulnérables, le logiciel malveillant Android compromettra le routeur et affectera également d’autres appareils. En conséquence, il est capable de se répandre largement dans les régions ciblées.

DNS est le mécanisme qui fait correspondre un nom de domaine comme ArsTechnica.com à 18.188.231.255, l’adresse IP numérique où le site est hébergé. Les recherches DNS sont effectuées par des serveurs exploités par le FAI d’un utilisateur ou par des services d’entreprises telles que Cloudflare ou Google. En changeant l’adresse du serveur DNS dans le panneau d’administration d’un routeur d’une adresse légitime à une adresse malveillante, les attaquants peuvent faire en sorte que tous les appareils connectés au routeur reçoivent des recherches de domaine malveillantes qui conduisent à des sites similaires utilisés pour la cybercriminalité.

Publicité

L’application Android est connue sous le nom de Wroba.o et est utilisée depuis des années dans divers pays, dont les États-Unis, la France, le Japon, l’Allemagne, Taïwan et la Turquie. Curieusement, la technique de piratage DNS dont le logiciel malveillant est capable est utilisée presque exclusivement en Corée du Sud. De 2019 à la majeure partie de 2022, les attaquants ont attiré des cibles vers des sites malveillants qui ont été envoyés par SMS, une technique connue sous le nom de smishing. À la fin de l’année dernière, les attaquants ont intégré le détournement de DNS dans leurs activités dans ce pays asiatique.

Agrandir / Flux d’infection avec détournement de DNS et smishing.

Agrandir / Flux d’infection avec détournement de DNS et smishing.

Les attaquants, connus dans le secteur de la sécurité sous le nom de Roaming Mantis, ont conçu le piratage DNS pour qu’il ne fonctionne que lorsque les appareils visitent la version mobile d’un site Web usurpé, très probablement pour garantir que la campagne ne soit pas détectée.

Bien que la menace soit sérieuse, elle présente une lacune majeure : HTTPS. Les certificats Transport Layer Security (TLS) qui servent de base à HTTPS lient un nom de domaine tel que ArsTechnica.com à une clé de chiffrement privée connue uniquement de l’opérateur du site. Les personnes dirigées vers un site malveillant se faisant passer pour Ars Technica à l’aide d’un navigateur moderne recevront des avertissements indiquant que la connexion n’est pas sécurisée ou seront invitées à approuver un certificat auto-signé, une pratique que les utilisateurs ne devraient jamais suivre.

Une autre façon de lutter contre la menace consiste à s’assurer que le mot de passe protégeant le compte administratif d’un routeur passe de celui par défaut à un mot de passe fort.

Pourtant, tout le monde ne connaît pas ces meilleures pratiques, ce qui les laisse ouverts à la visite d’un site malveillant qui semble presque identique à celui légitime auquel ils avaient l’intention d’accéder.

“Les utilisateurs d’appareils Android infectés qui se connectent à des réseaux Wi-Fi gratuits ou publics peuvent propager le logiciel malveillant à d’autres appareils du réseau si le réseau Wi-Fi auquel ils sont connectés est vulnérable”, indique le rapport de jeudi. “Les experts de Kaspersky s’inquiètent de la possibilité que le changeur DNS soit utilisé pour cibler d’autres régions et causer des problèmes importants.