Aurich Lawson | Getty Images

Un flux massif de trafic malveillant qui a récemment établi un nouveau record de déni de service distribué provient d’une source improbable. Un botnet de seulement 5 000 appareils était responsable alors que les extorqueurs et les vandales continuent de développer des attaques de plus en plus puissantes pour mettre les sites hors ligne, ont déclaré des chercheurs en sécurité.

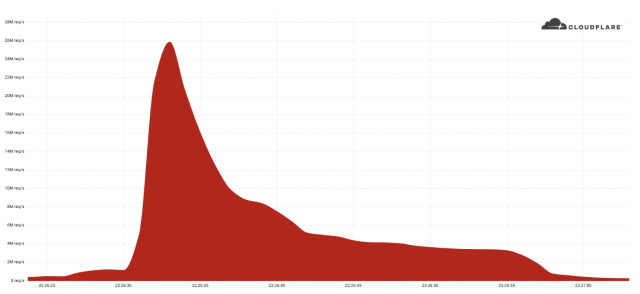

Le DDoS a livré 26 millions de requêtes HTTPS par seconde, battant le précédent record de 15,3 millions de requêtes pour ce protocole établi il y a seulement sept semaines, a rapporté Omer Yoachimik, chef de produit Cloudflare. Contrairement aux charges utiles DDoS plus courantes telles que les paquets HTTP, SYN ou SYN-ACK, les requêtes HTTPS malveillantes nécessitent considérablement plus de ressources informatiques pour que l’attaquant les livre et que le défenseur ou la victime les absorbe.

4 000 fois plus fort

“Nous avons vu de très grandes attaques dans le passé sur HTTP (non crypté), mais cette attaque se distingue par les ressources qu’elle nécessitait à son échelle”, a écrit Yoachimik.

Nuageux

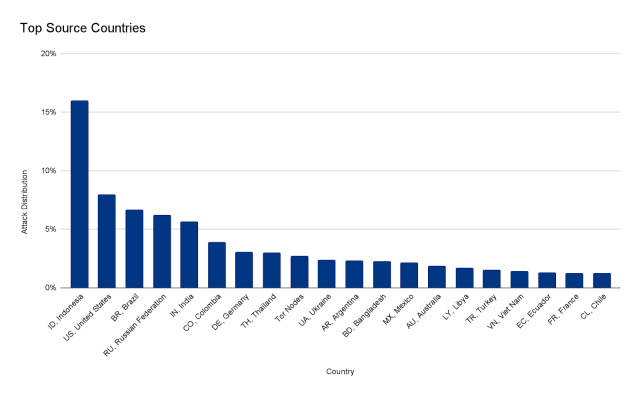

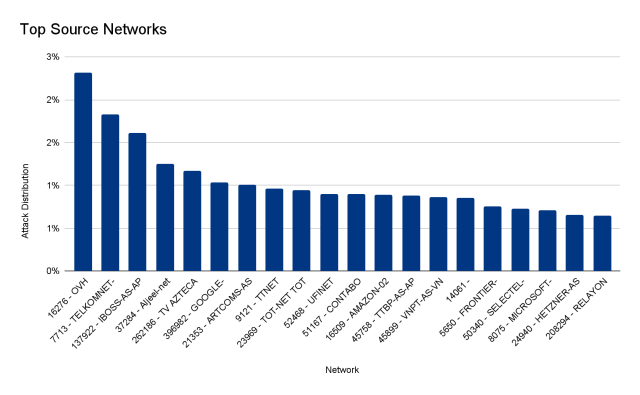

La rafale a duré moins de 30 secondes et a généré plus de 212 millions de requêtes HTTPS provenant de plus de 1 500 réseaux dans 121 pays, l’Indonésie, les États-Unis, le Brésil et la Russie étant en tête de liste. Les principaux réseaux utilisés comprenaient OVH basé en France (numéro de système autonome 16276), l’indonésien Telkomnet (ASN 7713), l’iboss basé aux États-Unis (ASN 137922) et le libyen Ajeel (ASN 37284). Environ 3 % de l’attaque est passée par des nœuds Tor.

Nuageux

Nuageux

Comme ce fut le cas avec la précédente attaque de 15,3 millions de requêtes HTTPS par seconde, la nouvelle a principalement été lancée sur des appareils de fournisseurs de services cloud. Les serveurs et les machines virtuelles disponibles auprès de ces fournisseurs sont considérablement plus puissants que les ordinateurs compromis et les appareils IoT connectés aux FAI résidentiels, qui sont la source la plus courante de DDoS.

Publicité

Yoachimik a écrit :

L’attaque DDoS 26M rps provient d’un petit mais puissant botnet de 5 067 appareils. En moyenne, chaque nœud a généré environ 5 200 rps au maximum. Pour contraster la taille de ce botnet, nous avons suivi un autre botnet beaucoup plus grand mais moins puissant de plus de 730 000 appareils. Ce dernier, plus grand botnet, n’a pas été en mesure de générer plus d’un million de requêtes par seconde, soit environ 1,3 requêtes par seconde en moyenne par appareil. En clair, ce botnet était, en moyenne, 4 000 fois plus puissant en raison de son utilisation de machines virtuelles et de serveurs.

Dans certains cas, les DDoSers combinent leur utilisation d’appareils basés sur le cloud avec d’autres techniques pour rendre leurs attaques plus puissantes. Dans les 15,3 millions de requêtes HTTPS par seconde DDoS du début de cette année, par exemple, Cloudflare a découvert des preuves que les acteurs de la menace pourraient avoir exploité une vulnérabilité critique. Cet exploit leur a permis de contourner l’authentification dans un large éventail d’applications basées sur Java utilisées dans les environnements cloud exécutant leurs dispositifs d’attaque.

Les attaques DDoS peuvent être mesurées de plusieurs manières, notamment par le volume de données, le nombre de paquets ou le nombre de requêtes envoyées chaque seconde. Les autres records actuels sont de 3,4 térabits par seconde pour les DDoS volumétriques, qui tentent de consommer toute la bande passante disponible pour la cible, et de 809 millions de paquets par seconde. Les 26 millions de requêtes HTTPS par seconde battent le précédent record de 17,2 millions de requêtes par seconde établi en 2020. Non seulement cette attaque précédente a livré moins de paquets que le nouveau record, mais elle s’est également appuyée sur HTTP, qui n’est pas aussi puissant que HTTPS.

Le chef de produit Cloudflare a déclaré que son entreprise avait automatiquement détecté et atténué l’attaque contre le client, qui utilisait le service gratuit de Cloudflare.