Le fabricant de puces TSMC a déclaré vendredi que l’un de ses fournisseurs de matériel avait subi un “incident de sécurité” qui a permis aux attaquants d’obtenir des configurations et des paramètres pour certains des serveurs que l’entreprise utilise dans son réseau d’entreprise. La divulgation est intervenue un jour après que le syndicat du crime de ransomware LockBit a inscrit TSMC sur son site d’extorsion et a menacé de publier les données à moins qu’il ne reçoive un paiement de 70 millions de dollars.

Le fournisseur de matériel, Kinmax Technology, a confirmé que l’un de ses environnements de test avait été attaqué par un groupe externe, qui a ensuite pu récupérer des fichiers de configuration et d’autres informations sur les paramètres. La société a déclaré avoir appris la violation jeudi et avoir immédiatement arrêté les systèmes compromis et informé le client concerné.

“Étant donné que les informations ci-dessus n’ont rien à voir avec l’application réelle du client, il ne s’agit que du réglage de base au moment de l’expédition”, ont écrit les responsables de Kinmax. “À l’heure actuelle, aucun dommage n’a été causé au client, et le client n’a pas été piraté par celui-ci.”

Dans un e-mail, un représentant de TSMC a écrit : « Après examen, cet incident n’a pas affecté les opérations commerciales de TSMC, ni compromis les informations client de TSMC. Après l’incident, TSMC a immédiatement mis fin à son échange de données avec ce fournisseur conformément aux protocoles de sécurité et aux procédures d’exploitation standard de la société. Le communiqué ne précise pas si TSMC a été contacté par les attaquants ou s’il prévoit de payer la rançon.

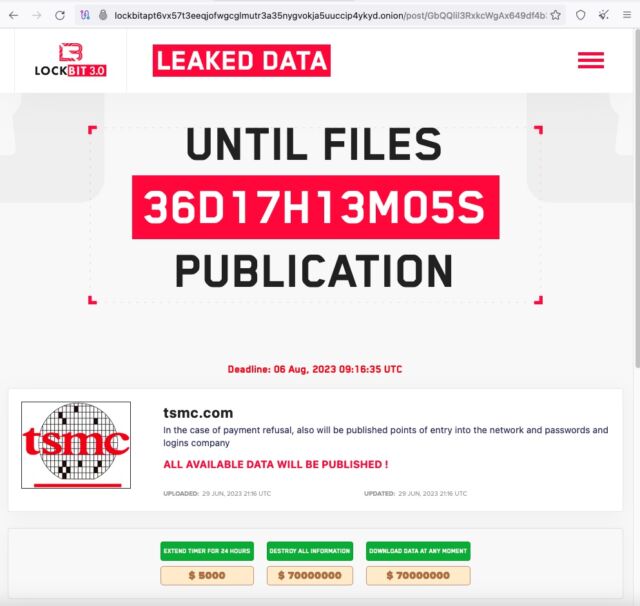

Les déclarations sont intervenues peu de temps après que LockBit, l’un des groupes de rançongiciels les plus actifs et les plus pernicieux, ait répertorié TSMC sur son site Web sombre et exigé 70 millions de dollars en échange de la suppression des données ou de leur transfert à son propriétaire légitime.

“En cas de refus de paiement, seront également publiés les points d’entrée dans le réseau et les mots de passe et identifiants de la société”, indique le message sur le site LockBit, utilisant un anglais approximatif caractéristique du groupe russophone. “Toutes les données disponibles seront publiées !”

Publicité

Agrandir / Capture d’écran de la page LockBit revendiquant la responsabilité du piratage de TSMC.

Agrandir / Capture d’écran de la page LockBit revendiquant la responsabilité du piratage de TSMC.

Le message comprenait quatre documents qui auraient fait partie des données obtenues par LockBit. Les documents, qui comprenaient un e-mail, une brochure et ce qui ressemblait à des paramètres de configuration, ne faisaient que des références indirectes à TSMC et, à première vue, ne semblaient contenir aucune information sensible.

Comme de nombreux groupes de ransomwares existants, LockBit fonctionne selon un modèle commercial de ransomware en tant que service, dans lequel les développeurs du malware LockBit le louent à des affiliés. Les affiliés tentent de pénétrer dans les réseaux des organisations et, en cas de succès, utilisent le rançongiciel LockBit pour chiffrer les données. Si la victime paie une rançon, les affiliés partagent une partie avec les développeurs.

LockBit a été observé pour la première fois en 2019 et a traversé plusieurs transitions. Il était appelé ABCD, une référence à l’extension ajoutée aux fichiers qu’il cryptait. Plus tard, l’extension est devenue LockBit. En juin dernier, les développeurs ont publié LockBit 2.0 dans le cadre d’une campagne publicitaire visant à recruter de nouveaux affiliés. Le groupe a extorqué avec succès 91 millions de dollars depuis 2020, a récemment annoncé la Cybersecurity and Information Security Agency. En juillet 2021, il y avait 9 955 soumissions à ID Ransomware, un outil en ligne qui aide les victimes de ransomware à identifier quel ransomware a crypté leurs fichiers. La société de sécurité Emsisoft a plus d’informations sur LockBit ici.

TSMC a déclaré que chaque composant matériel installé dans son réseau doit d’abord subir des “vérifications et ajustements approfondis” qui incluent des configurations de sécurité. La violation fait toujours l’objet d’une enquête impliquant un organisme chargé de l’application de la loi, a déclaré le fabricant de puces.

Kinmax a présenté « sincères excuses aux clients concernés ». L’utilisation du pluriel suggère que TSMC n’était pas le seul client de Kinmax à s’être fait voler des données lors de la violation. Kinmax n’a pas précisé. Plus tôt vendredi, le site Web de Kinmax a répertorié des partenaires, notamment des sociétés HPE, Aruba, Cisco, Microsoft, Citrix, Red Hat et VMware. Le site a supprimé ces références peu de temps avant la mise en ligne de ce message sur Ars.

La violation de Kinmax survient deux semaines après que le ministère américain de la Justice a annoncé qu’il avait arrêté Ruslan Magomedovich Astamirov (АСТАМИРОВ, Руслан Магомедовичь), un ressortissant russe de 20 ans, pour sa participation présumée à plusieurs attaques de rançongiciels LockBit aux États-Unis et ailleurs. Un jour plus tôt, le site LockBit a affirmé avoir piraté la société pharmaceutique indienne Granules India et publié une grande quantité de documents que le groupe aurait obtenus.