Getty Images

Pendant des années, des pirates malveillants ont piraté de grandes flottes de routeurs MikroTik et les ont enrôlés dans Trickbot, l’un des botnets les plus destructeurs d’Internet. Maintenant, Microsoft a enfin compris pourquoi et comment les appareils sont utilisés.

Trickbot a été découvert en 2016 en tant que cheval de Troie pour le vol de mots de passe de compte à des fins de fraude bancaire. Depuis lors, il est devenu l’une des plates-formes de menaces les plus agressives d’Internet, grâce à son cadre de logiciels malveillants hautement modulaire et à plusieurs étapes qui fournit une suite complète d’outils utilisés pour installer des rançongiciels et d’autres formes de logiciels malveillants provenant d’autres groupes de piratage.

Le logiciel malveillant qui pilote Trickbot se distingue par ses capacités avancées. Il excelle à obtenir de puissants privilèges d’administrateur, à se propager rapidement d’un ordinateur à l’autre dans les réseaux et à effectuer une reconnaissance qui identifie les ordinateurs infectés appartenant à des cibles de grande valeur. Il utilise souvent des logiciels facilement disponibles comme Mimikatz ou des exploits comme EternalBlue volés à la National Security Agency.

Cacher le C2

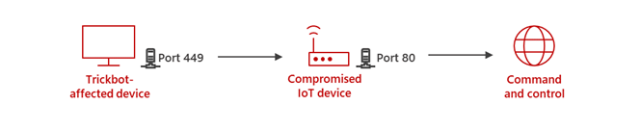

Les opérateurs de Trickbot, a déclaré Microsoft mercredi, compromettent les appareils MikroTik et les utilisent pour dissimuler l’emplacement des serveurs de commande et de contrôle qui échangent des données et des commandes avec des ordinateurs infectés. Au lieu que les ordinateurs infectés se connectent directement aux serveurs de contrôle, ils se connectent aux routeurs compromis, qui agissent comme des intermédiaires.

Lorsque les analystes de la sécurité surveillent les connexions établies par les ordinateurs infectés, les chercheurs voient des adresses IP appartenant à des routeurs compromis à l’intérieur des maisons et des entreprises. L’emplacement des serveurs de contrôle eux-mêmes reste caché et ne peut être détecté sans accès au routeur proxy. Voici un aperçu :

Microsoft

“Le but de Trickbot utilisant des appareils MikroTik est de créer une ligne de communication entre l’appareil affecté par Trickbot et le serveur C2 que les systèmes de défense standard du réseau ne sont pas en mesure de détecter”, ont écrit les chercheurs de Microsoft. “Les attaquants commencent par pirater un routeur MikroTik.”

Publicité

Microsoft a déclaré que l’une des principales raisons pour lesquelles Trickbot a une telle affinité pour MikroTik est son RouterOS unique basé sur Linux qui permet aux utilisateurs de diriger à distance des commandes qui utilisent le protocole SSH, ou shell sécurisé. La flexibilité et la puissance des commandes font des routeurs MikroTik un proxy idéal. Les opérateurs Trickbot peuvent envoyer une seule commande qui amène un grand nombre d’appareils à canaliser le trafic de manière spécifique qui est bénéfique pour l’architecture du botnet.

Les commandes, qui sont précédées de “/”, incluent des éléments tels que /ip, /system et /tool. Ils ne fonctionneront normalement pas sur les fenêtres shell standard basées sur Linux. Les coques MikroTik, en revanche, offrent aux opérateurs Trickbot un menu d’options utiles. Par exemple, une commande que Microsoft a observée envoyant Trickbot était :

/ip firewall nat add chain=dstnat proto=tcp dst-port=449 to-port=80 action=dst-nat to-addresses= dst-address=

Cette commande crée une nouvelle règle, similaire à iptables, qui reçoit les données des ordinateurs compromis via le port 449, puis les redirige via le port 80 pour commander les serveurs TrickBot.

“Ladite commande est une commande légitime de traduction d’adresse réseau (NAT) qui permet au routeur NAT d’effectuer la réécriture d’adresse IP”, ont expliqué les chercheurs de Microsoft. « Dans ce cas, il est utilisé pour une activité malveillante. Trickbot est connu pour utiliser les ports 443 et 449, et nous avons pu vérifier que certains serveurs cibles étaient identifiés comme des serveurs TrickBot C2 dans le passé.

Comment devenir propriétaire, comment rester propre

Trickbot utilise plusieurs méthodes pour compromettre les routeurs. Ils comprennent:

- Exploiter les appareils qui utilisent encore les mots de passe MikroTik par défaut

- Effectuer des attaques de devinettes de mot de passe, éventuellement en utilisant des codes d’accès récupérés à partir d’autres appareils MikroTik

- Exploitation de CVE-2018-14847 sur des appareils avec des versions de RouterOS antérieures à 6.42. Cette vulnérabilité critique donne à l’attaquant la possibilité de lire des fichiers arbitraires comme user.dat, qui contient des mots de passe. Les recherches de l’année dernière ont révélé que CVE-2018-14847 était l’une des trois vulnérabilités graves trouvées dans 300 000 routeurs MikroTik.

Une fois que les opérateurs prennent le contrôle d’un appareil, ils changent le mot de passe pour empêcher quiconque d’en reprendre le contrôle à distance.