Getty Images

Microsoft a désigné jeudi la branche du renseignement militaire russe comme le coupable probable des attaques de rançongiciels du mois dernier qui ont ciblé des organisations de transport et de logistique polonaises et ukrainiennes.

Si l’évaluation des membres du Microsoft Security Threat Intelligence Center (MSTIC) est correcte, elle pourrait inquiéter le gouvernement américain et ses homologues européens. La Pologne est membre de l’OTAN et un fervent partisan de l’Ukraine dans sa tentative d’empêcher une invasion russe non provoquée. Le groupe de piratage de la société de logiciels liée aux cyberattaques – connu sous le nom de Sandworm dans les cercles de recherche plus larges et Iridium à Redmond, Washington – est l’un des plus talentueux et destructeurs au monde et est largement considéré comme soutenu par l’agence de renseignement militaire russe GRU.

Sandworm a été définitivement lié aux attaques d’essuie-glace NotPetya de 2017, une épidémie mondiale qui, selon une évaluation de la Maison Blanche, a causé 10 milliards de dollars de dommages, ce qui en fait le piratage le plus coûteux de l’histoire. Sandworm a également été définitivement lié à des piratages sur le réseau électrique ukrainien qui ont provoqué des pannes généralisées pendant les mois les plus froids de 2016 et de nouveau en 2017.

Entrez Prestige

Le mois dernier, Microsoft a déclaré que les organisations de transport et de logistique polonaises et ukrainiennes avaient été la cible de cyberattaques qui utilisaient un rançongiciel inédit qui se présentait sous le nom de Prestige. Les acteurs de la menace, a déclaré Microsoft, avaient déjà pris le contrôle des réseaux victimes. Puis en une seule heure, le 11 octobre, les pirates ont déployé Prestige sur toutes ses victimes.

Une fois en place, le ransomware a traversé tous les fichiers du système de l’ordinateur infecté et chiffré le contenu des fichiers se terminant par .txt, .png, gpg et plus de 200 autres extensions. Prestige a ensuite ajouté l’extension .enc à l’extension existante du fichier. Microsoft a attribué l’attaque à un groupe de menaces inconnu qu’il a baptisé DEV-0960.

Jeudi, Microsoft a mis à jour le rapport pour indiquer que sur la base d’artefacts médico-légaux et de chevauchements dans la victimologie, l’artisanat, les capacités et l’infrastructure, les chercheurs ont déterminé que DEV-0960 était très probablement Iridium.

Publicité

“La campagne Prestige peut mettre en évidence un changement mesuré dans le calcul des attaques destructrices d’Iridium, signalant un risque accru pour les organisations fournissant ou transportant directement une aide humanitaire ou militaire à l’Ukraine”, ont écrit les membres du MSTIC. “Plus largement, cela peut représenter un risque accru pour les organisations d’Europe de l’Est qui peuvent être considérées par l’État russe comme fournissant un soutien lié à la guerre.”

La mise à jour de jeudi a poursuivi en indiquant que la campagne Prestige est distincte des attaques destructrices des deux dernières semaines qui ont utilisé des logiciels malveillants suivis comme AprilAxe (ArguePatch)/CaddyWiper ou Foxblade (HermeticWiper) pour cibler plusieurs infrastructures critiques en Ukraine. Alors que les chercheurs ont déclaré qu’ils ne savaient toujours pas quel groupe de menaces se cache derrière ces actes, ils ont maintenant suffisamment de preuves pour identifier Iridium comme le groupe derrière les attaques du Prestige. Microsoft est en train d’informer les clients qui ont été « impactés par Iridium mais pas encore rançonnés », ont-ils écrit.

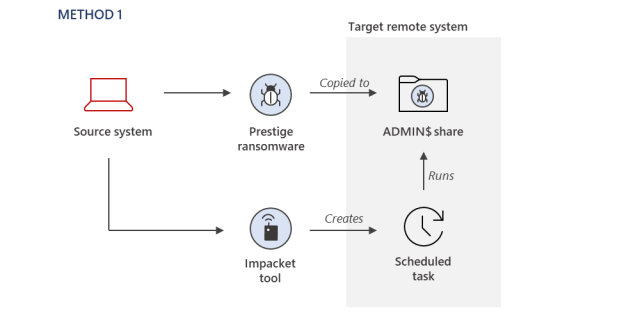

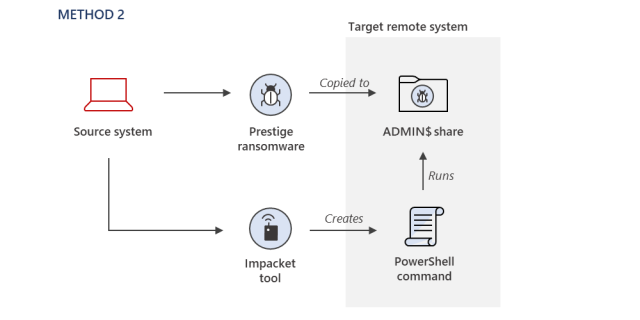

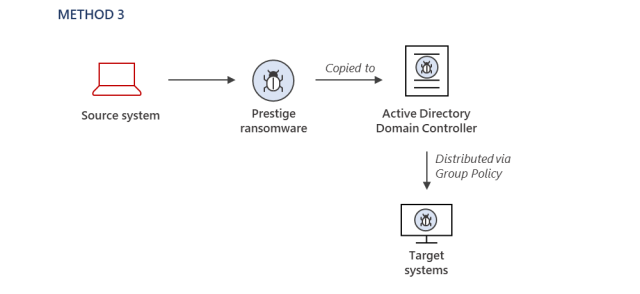

Soulignant la sophistication des attaques, les membres d’Iridium ont utilisé plusieurs méthodes pour déployer Prestige sur les réseaux ciblés. Ils comprenaient :

Tâches planifiées Windows

Microsoft

commandes PowerShell codées, et

Microsoft

Objets de stratégie de groupe de domaine par défaut

Microsoft

“La plupart des opérateurs de ransomwares développent un ensemble préféré de métiers pour le déploiement et l’exécution de leur charge utile, et ce métier a tendance à être cohérent entre les victimes, à moins qu’une configuration de sécurité n’empêche leur méthode préférée”, ont expliqué les membres du MSTIC. « Pour cette activité d’Iridium, les méthodes utilisées pour déployer le ransomware variaient selon les environnements victimes, mais cela ne semble pas être dû à des configurations de sécurité empêchant l’attaquant d’utiliser les mêmes techniques. Ceci est particulièrement remarquable car les déploiements de ransomwares se sont tous produits en une heure.

Le message contient des indicateurs techniques qui peuvent aider les gens à déterminer s’ils ont été ciblés.