Aurich Lawson | Getty Images

Au cours de la décennie qui s’est écoulée depuis que le personnage plus grand que nature Kim Dotcom a fondé Mega, le service de stockage en nuage a amassé 250 millions d’utilisateurs enregistrés et stocke 120 milliards de fichiers qui occupent plus de 1 000 pétaoctets de stockage. Un argument de vente clé qui a contribué à alimenter la croissance est une promesse extraordinaire qu’aucun concurrent Mega de premier plan ne fait : même Mega ne peut pas déchiffrer les données qu’il stocke.

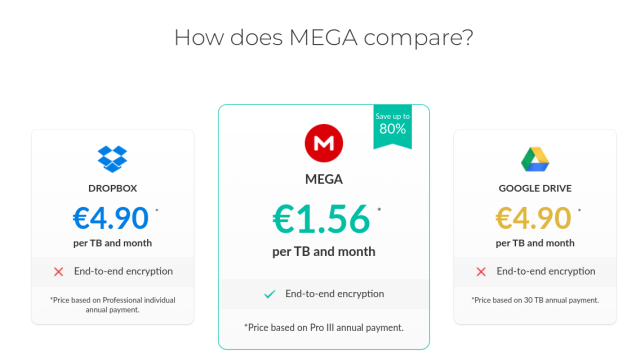

Sur la page d’accueil de l’entreprise, par exemple, Mega affiche une image qui compare ses offres à Dropbox et Google Drive. En plus de noter les prix plus bas de Mega, la comparaison souligne que Mega offre un cryptage de bout en bout, contrairement aux deux autres.

Au fil des ans, la société a rappelé à plusieurs reprises au monde cette supposée distinction, qui est peut-être mieux résumée dans cet article de blog. Dans ce document, la société affirme : “Tant que vous vous assurez que votre mot de passe est suffisamment fort et unique, personne ne pourra jamais accéder à vos données sur MEGA. Même dans le cas exceptionnellement improbable, toute l’infrastructure de MEGA serait saisie !” (nous soulignons).

Les examinateurs tiers ont été trop heureux d’être d’accord et de citer l’affirmation de Mega lors de la recommandation du service.

Une décennie d’assurances niées

Une recherche publiée mardi montre qu’il n’y a aucune vérité dans l’affirmation selon laquelle Mega, ou une entité contrôlant l’infrastructure de Mega, est incapable d’accéder aux données stockées sur le service. Les auteurs disent que l’architecture que Mega utilise pour chiffrer les fichiers est truffée de failles de cryptographie fondamentales qui rendent triviale pour quiconque contrôle la plate-forme d’effectuer une attaque de récupération de clé complète sur les utilisateurs une fois qu’ils se sont connectés un nombre suffisant de fois. Avec cela, la partie malveillante peut déchiffrer les fichiers stockés ou même télécharger des fichiers incriminants ou autrement malveillants sur un compte ; ces fichiers semblent indiscernables des données véritablement téléchargées.

Publicité

“Nous montrons que le système de MEGA ne protège pas ses utilisateurs contre un serveur malveillant et présentons cinq attaques distinctes, qui, ensemble, permettent de compromettre totalement la confidentialité des fichiers des utilisateurs”, ont écrit les chercheurs sur un site Web. “De plus, l’intégrité des données utilisateur est endommagée dans la mesure où un attaquant peut insérer des fichiers malveillants de son choix qui passent tous les contrôles d’authenticité du client. Nous avons construit des versions de preuve de concept de toutes les attaques, démontrant leur praticité et leur exploitabilité. .”

Après avoir reçu le rapport des chercheurs en privé en mars, Mega a commencé mardi à déployer une mise à jour qui rend plus difficile l’exécution des attaques. Mais les chercheurs avertissent que le correctif ne fournit qu’un moyen “ad hoc” pour contrecarrer leur attaque de récupération de clé et ne résout pas le problème de réutilisation de clé, le manque de contrôles d’intégrité et d’autres problèmes systémiques qu’ils ont identifiés. L’attaque de récupération de clé précise des chercheurs n’étant plus possible, les autres exploits décrits dans la recherche ne sont plus possibles non plus, mais l’absence d’un correctif complet est une source de préoccupation pour eux.

“Cela signifie que si les conditions préalables aux autres attaques sont remplies d’une manière différente, elles peuvent toujours être exploitées”, ont écrit les chercheurs dans un e-mail. “Par conséquent, nous n’approuvons pas ce correctif, mais le système ne sera plus vulnérable à la chaîne exacte d’attaques que nous avons proposée.”

Mega a publié un avis ici. Cependant, le président du service dit qu’il n’a pas l’intention de réviser les promesses selon lesquelles l’entreprise ne peut pas accéder aux données des clients.

“Pendant une courte période, il y avait un potentiel pour qu’un attaquant annule notre engagement, dans des circonstances très limitées et pour très peu d’utilisateurs, mais cela a maintenant été corrigé”, a écrit le président, Stephen Hall, dans un e-mail.