Zoom

L’équipe de recherche sur les vulnérabilités Project Zero de Google a détaillé les vulnérabilités critiques que Zoom a corrigées la semaine dernière, ce qui a permis aux pirates d’exécuter des attaques sans clic qui exécutaient à distance du code malveillant sur les appareils exécutant le logiciel de messagerie.

Suivies comme CVE-2022-22786 et CVE-2022-22784, les vulnérabilités permettaient d’effectuer des attaques même lorsque la victime n’a fait aucune autre action que d’ouvrir le client. Comme détaillé mardi par le chercheur de Google Project Zero Ivan Fratric, des incohérences dans la façon dont le client Zoom et les serveurs Zoom analysent les messages XMPP ont permis d’y « faire passer en contrebande » du contenu qui serait généralement bloqué. En combinant ces failles avec un problème dans le fonctionnement de la vérification de signature de code de Zoom, Fratric a obtenu une exécution complète du code.

“L’interaction de l’utilisateur n’est pas nécessaire pour une attaque réussie”, a écrit le chercheur. “La seule capacité dont un attaquant a besoin est de pouvoir envoyer des messages à la victime via le chat Zoom via le protocole XMPP.” Fratric poursuit :

La vulnérabilité initiale (étiquetée XMPP Stanza Smuggling) exploite les incohérences d’analyse entre les analyseurs XML sur le client et le serveur de Zoom afin de pouvoir “faire passer” des strophes XMPP arbitraires au client victime. À partir de là, en envoyant une strophe de contrôle spécialement conçue, l’attaquant peut forcer le client victime à se connecter à un serveur malveillant, transformant ainsi cette primitive en une attaque de l’homme du milieu. Enfin, en interceptant/modifiant les demandes/réponses de mise à jour du client, le client victime télécharge et exécute une mise à jour malveillante, entraînant l’exécution de code arbitraire. Une attaque de rétrogradation du client est utilisée pour contourner la vérification de la signature sur le programme d’installation de la mise à jour. Cette attaque a été démontrée contre le dernier client (5.9.3) exécuté sur Windows 64 bits, mais certaines ou toutes les parties de la chaîne sont probablement applicables à d’autres plates-formes.

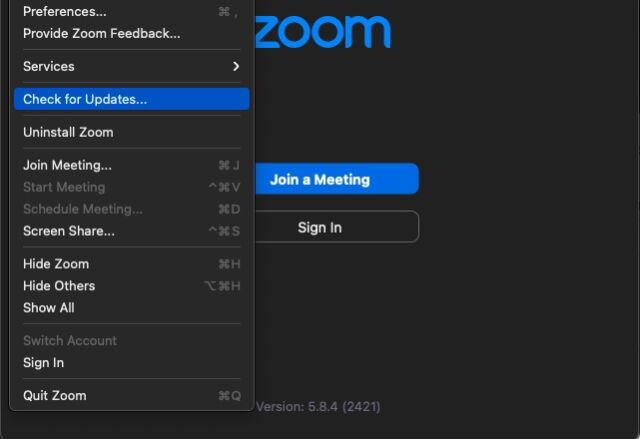

En décembre, Zoom a finalement rejoint le 21e siècle en donnant aux clients macOS et Windows la possibilité de se mettre à jour automatiquement. La gravité des vulnérabilités corrigées la semaine dernière souligne l’importance de la mise à jour automatique. Souvent, quelques heures ou quelques jours après la mise à disposition de mises à jour comme celles-ci, les pirates les ont déjà rétro-conçues et les utilisent comme feuille de route pour les exploits. Et pourtant, l’un des ordinateurs que j’utilise régulièrement pour Zoom n’avait pas encore installé les correctifs jusqu’à mercredi, lorsque j’ai pensé à choisir l’option “Vérifier les mises à jour”.

Publicité

Pour que mon client Zoom se mette à jour automatiquement, il fallait d’abord exécuter une version intermédiaire. Une fois que j’ai mis à jour manuellement, la mise à jour automatique était enfin en place. Les lecteurs voudront peut-être vérifier leurs systèmes pour s’assurer qu’ils utilisent également la dernière version.