Getty Images

(Mise à jour, 18 août, 14h40 : Le fondateur et PDG de Proton, Andy Yen, a déclaré dans un communiqué : “Le fait qu’il s’agisse toujours d’un problème est pour le moins décevant. Nous avons d’abord informé Apple en privé de ce problème il y a deux ans. Apple a refusé de résoudre le problème, c’est pourquoi nous a révélé la vulnérabilité pour protéger le public. La sécurité de millions de personnes est entre les mains d’Apple, ce sont les seuls qui peuvent résoudre le problème, mais étant donné le manque d’action au cours des deux dernières années, nous ne sommes pas très optimistes Apple fera le bon chose.”)

Histoire originale : Un chercheur en sécurité affirme que les appareils iOS d’Apple n’acheminent pas entièrement tout le trafic réseau via des VPN comme un utilisateur pourrait s’y attendre, un problème de sécurité potentiel que le fabricant de l’appareil connaît depuis des années.

Michael Horowitz, blogueur et chercheur de longue date sur la sécurité informatique, le dit clairement, bien que de manière controversée, dans un article de blog continuellement mis à jour. “Les VPN sur iOS sont cassés”, dit-il.

Tout VPN tiers semble fonctionner au début, donnant à l’appareil une nouvelle adresse IP, des serveurs DNS et un tunnel pour le nouveau trafic, écrit Horowitz. Mais les sessions et les connexions établies avant l’activation d’un VPN ne se terminent pas et, selon les découvertes d’Horowitz avec la journalisation avancée du routeur, peuvent toujours envoyer des données en dehors du tunnel VPN pendant qu’il est actif.

En d’autres termes, vous pouvez vous attendre à ce qu’un client VPN coupe les connexions existantes avant d’établir une connexion sécurisée afin qu’elles puissent être rétablies à l’intérieur du tunnel. Mais les VPN iOS ne semblent pas pouvoir faire cela, dit Horowitz, une conclusion qui est étayée par un rapport similaire de mai 2020.

“Les données quittent l’appareil iOS en dehors du tunnel VPN”, écrit Horowitz. “Ce n’est pas une fuite DNS classique/héritée, c’est une fuite de données. J’ai confirmé cela en utilisant plusieurs types de VPN et de logiciels de plusieurs fournisseurs de VPN. La dernière version d’iOS que j’ai testée est la 15.6.”

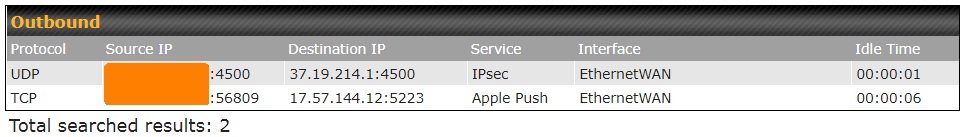

Les journaux du blogueur de sécurité Michael Horowitz montrent un iPad connecté à un VPN qui contacte à la fois son fournisseur VPN (37.19.214.1) et Apple Push (17.57.144.12). La connexion Apple est en dehors du VPN et pourrait potentiellement exposer son adresse IP si elle est vue par un FAI ou d’autres parties.

La société de confidentialité Proton a précédemment signalé une vulnérabilité de contournement de VPN iOS qui a commencé au moins dans iOS 13.3.1. Comme le post d’Horowitz, le blog de ProtonVPN a noté qu’un VPN ferme généralement toutes les connexions existantes et les rouvre à l’intérieur d’un tunnel VPN, mais cela ne s’est pas produit sur iOS. La plupart des connexions existantes finiront par se retrouver à l’intérieur du tunnel, mais certaines, comme le service de notification push d’Apple, peuvent durer des heures.

Publicité

Le principal problème avec la persistance des connexions non tunnelisées est qu’elles peuvent être non chiffrées et que l’adresse IP de l’utilisateur et ce à quoi il se connecte peuvent être vus par les FAI et les autres parties. “Les personnes les plus à risque en raison de cette faille de sécurité sont des personnes vivant dans des pays où la surveillance et les violations des droits civils sont courantes”, écrivait ProtonVPN à l’époque. Ce n’est peut-être pas une préoccupation urgente pour les utilisateurs VPN typiques, mais c’est notable.

ProtonVPN a confirmé que le contournement VPN a persisté dans trois mises à jour ultérieures d’iOS 13. ProtonVPN a indiqué dans son article de blog qu’Apple ajouterait une fonctionnalité pour bloquer les connexions existantes, mais cette fonctionnalité telle qu’ajoutée ne semble pas faire de différence dans les résultats d’Horowitz.

Horowitz a testé l’application de ProtonVPN à la mi-2022 sur un iPad iOS 15.4.1 et a constaté qu’elle permettait toujours des connexions persistantes et non tunnelisées au service push d’Apple. La fonction Kill Switch ajoutée à ProtonVPN, qui décrit sa fonction comme bloquant tout le trafic réseau en cas de perte du tunnel VPN, n’a pas empêché les fuites, selon Horowitz.

Horowitz a de nouveau testé sur iOS 15.5 avec un fournisseur VPN et une application iOS différents (OVPN, exécutant le protocole WireGuard). Son iPad a continué à faire des demandes aux services Apple et à Amazon Web Services.

ProtonVPN avait suggéré une solution de contournement “presque aussi efficace” que la fermeture manuelle de toutes les connexions lors du démarrage d’un VPN : connectez-vous à un serveur VPN, activez le mode avion, puis désactivez-le. “Vos autres connexions doivent également se reconnecter à l’intérieur du tunnel VPN, bien que nous ne puissions pas le garantir à 100 %”, a écrit ProtonVPN. Horowitz suggère que les fonctions du mode avion d’iOS sont si confuses qu’elles en font une non-réponse.

Nous avons contacté Apple et OpenVPN pour obtenir des commentaires et mettrons à jour cet article avec toutes les réponses.

Le message d’Horowitz n’offre pas de détails sur la façon dont iOS pourrait résoudre le problème. Il n’aborde pas non plus les VPN qui offrent un “split tunneling”, se concentrant plutôt sur la promesse d’un VPN capturant tout le trafic réseau. Pour sa part, Horowitz recommande un routeur VPN dédié à 130 $ comme solution VPN vraiment sécurisée.

Les VPN, en particulier les offres commerciales, continuent d’être un élément compliqué de la sécurité et de la confidentialité sur Internet. Choisir un “meilleur VPN” a longtemps été un défi. Les VPN peuvent être détruits par des vulnérabilités, des serveurs non chiffrés, des courtiers de données avides ou parce qu’ils appartiennent à Facebook.

(Mise à jour 14 h 58 HE: mis à jour pour répondre à la notion de tunneling fractionné et aux attentes VPN.)