Agrandir / Main d’homme tenant un téléphone portable avec code QR.

Getty Images

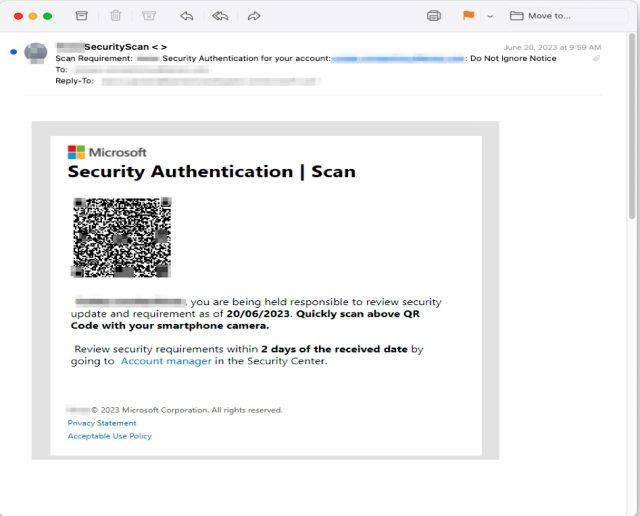

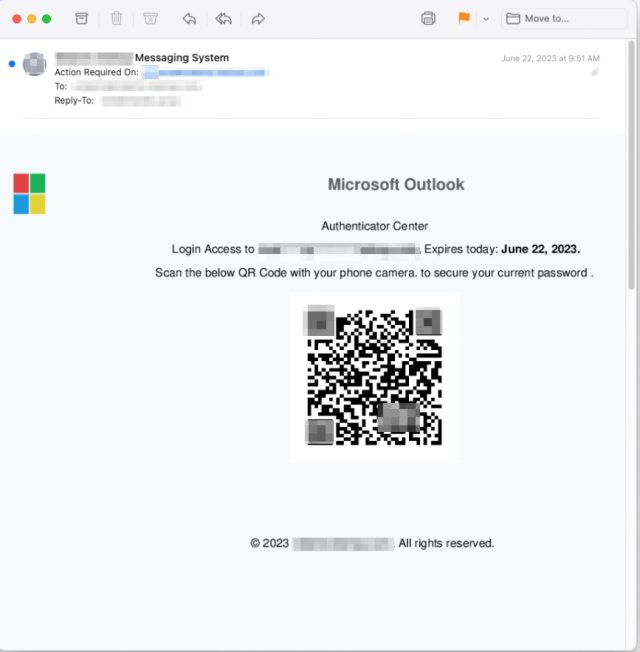

Les marchands de phishing ont publié un torrent de courriers indésirables basés sur des images qui intègrent des codes QR dans leur corps pour contourner avec succès les protections de sécurité et fournir un niveau de personnalisation pour tromper plus facilement les destinataires, ont déclaré des chercheurs.

Dans de nombreux cas, les e-mails proviennent d’une adresse e-mail compromise au sein de l’organisation dans laquelle travaille le destinataire, une tactique qui donne une fausse impression d’authenticité, ont déclaré des chercheurs de la société de sécurité Inky. Les e-mails détectés par Inky demandent à l’employé de résoudre les problèmes de sécurité tels qu’une inscription manquante à l’authentification à deux facteurs ou de modifier un mot de passe et avertissent des répercussions qui peuvent survenir si le destinataire ne donne pas suite. Ceux qui mordent à l’hameçon et cliquent sur le code QR sont dirigés vers un site se faisant passer pour un site légitime utilisé par l’entreprise, mais il capture les mots de passe et les envoie aux attaquants.

Inky a décrit l’approche de la campagne comme “pulvériser et prier” parce que les acteurs de la menace derrière elle envoient les e-mails au plus grand nombre de personnes possible pour générer des résultats.

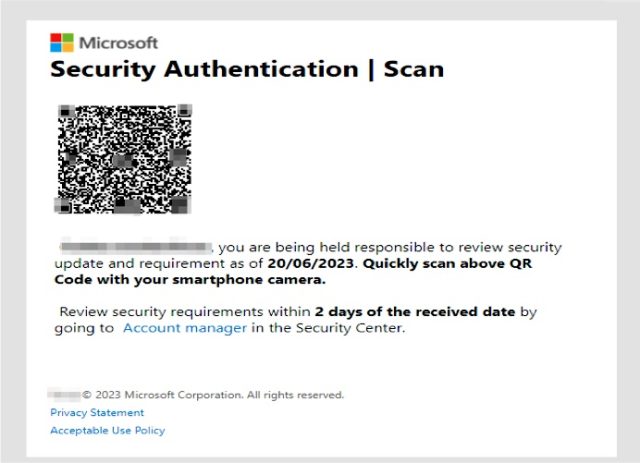

Il y a quelques éléments qui font que cette campagne se démarque. Premièrement, les e-mails ne contiennent aucun texte. Au lieu de cela, ils n’ont qu’un fichier image joint. Cela permet aux e-mails d’échapper aux protections de sécurité qui analysent les mots textuels envoyés dans un e-mail. Certains programmes et services de messagerie, par défaut, affichent automatiquement les images jointes directement dans le corps, certains n’offrant aucun moyen de les supprimer. Les destinataires ne remarquent alors souvent pas que l’e-mail basé sur l’image ne contient pas de texte.

Autre caractéristique distinctive : les images intègrent un code QR qui mène au site de collecte des informations d’identification. Cela peut réduire le temps nécessaire pour visiter le site et réduire les chances que l’employé se rende compte que quelque chose ne va pas. Les codes QR obligent également le site Web chargé à préremplir l’adresse e-mail unique du destinataire dans le champ du nom d’utilisateur. Cela ajoute un autre faux sentiment d’assurance que l’e-mail et le site sont légitimes.

Agrandir / Capture d’écran d’un e-mail de phishing avec code QR.

Agrandir / Capture d’écran d’un e-mail de phishing avec code QR.

Encre

Agrandir / Capture d’écran d’un e-mail de phishing avec code QR.

Agrandir / Capture d’écran d’un e-mail de phishing avec code QR.

Agrandir / Capture d’écran d’un e-mail de phishing avec code QR.

Agrandir / Capture d’écran d’un e-mail de phishing avec code QR.

Encre

Dans un article publié vendredi, les chercheurs d’Inky ont écrit :

Publicité

Il est important de noter que ces trois e-mails de phishing QR Code n’ont pas été envoyés à une poignée de clients INKY. Ils faisaient partie d’une approche « vaporiser et prier ». Les hameçonneurs envoient leurs e-mails au plus grand nombre de personnes possible (spray) puis espèrent (prier) qu’une forte majorité de destinataires tomberont dans le piège. Dans ce cas, plusieurs industries ont été attaquées. Sur les 545 e-mails notés jusqu’à présent, les victimes visées se trouvaient aux États-Unis et en Australie. Ils comprenaient des organisations à but non lucratif, plusieurs sociétés de gestion de patrimoine, des consultants en gestion, un arpenteur-géomètre, une entreprise de revêtements de sol, etc.

Il est depuis longtemps possible – sans parler d’une bonne pratique – pour les personnes soucieuses de la confidentialité de configurer les paramètres de messagerie pour bloquer le chargement des images stockées à distance. Les escrocs et les espions utilisent des images externes pour déterminer si un message qu’ils ont envoyé a été ouvert depuis que l’appareil du destinataire établit une connexion avec un serveur hébergeant l’image. Gmail et Thunderbird n’affichent pas les images jointes dans le corps, mais Inky a déclaré que d’autres clients ou services le faisaient. Les personnes utilisant de tels clients ou services doivent désactiver cette fonctionnalité si possible.

Malheureusement, il est plus problématique de bloquer les images intégrées dans un e-mail. Je n’ai pas trouvé de paramètre dans Gmail pour supprimer le chargement des images intégrées. Thunderbird empêche l’affichage des images intégrées, mais nécessite la lecture de l’intégralité du message en mode texte brut. Cela, à son tour, casse le formatage utile.

Tout cela laisse les utilisateurs avec les mêmes contre-mesures qui leur font défaut depuis des décennies. Ils comprennent:

- Rechercher la confirmation qu’un message est légitime en vérifiant auprès de l’expéditeur par des moyens hors bande, c’est-à-dire via un canal autre que le courrier électronique

- Faites très attention en inspectant l’adresse de l’expéditeur pour vous assurer que l’e-mail provient de l’endroit où il le prétend.

- Cliquez sur le corps d’un e-mail et voyez si le texte peut être copié et collé. S’il n’y a pas de mots basés sur du texte, soyez très méfiant.

Il est facile pour les gens de rejeter les attaques de phishing comme peu sophistiquées et de perpétuer le mythe selon lequel seules les personnes inattentives en tombent amoureuses. En fait, des études et des preuves anecdotiques suggèrent que le phishing est l’un des moyens les plus efficaces et les plus rentables pour effectuer des intrusions sur le réseau. Avec 3,4 milliards de spams envoyés chaque jour, selon AGG IT Services, et une personne sur quatre déclarant avoir cliqué sur un e-mail de phishing au travail, selon Tessian, les gens sous-estiment les coûts du phishing à leurs risques et périls.