Getty Images

Voici ce qui pourrait mal se passer : un ingénieur en contrôle industriel a récemment intégré un poste de travail à un botnet après avoir installé par inadvertance un logiciel malveillant se présentant comme un moyen de récupérer les mots de passe perdus.

Les mots de passe perdus se produisent dans de nombreuses organisations. Un contrôleur logique programmable – utilisé pour automatiser les processus à l’intérieur des usines, des centrales électriques et d’autres environnements industriels – peut être mis en place et largement oublié au cours des années suivantes. Lorsqu’un ingénieur de remplacement identifie plus tard un problème affectant l’API, il peut découvrir que l’ingénieur d’origine, désormais disparu depuis longtemps, n’a jamais laissé le mot de passe derrière lui avant de quitter l’entreprise.

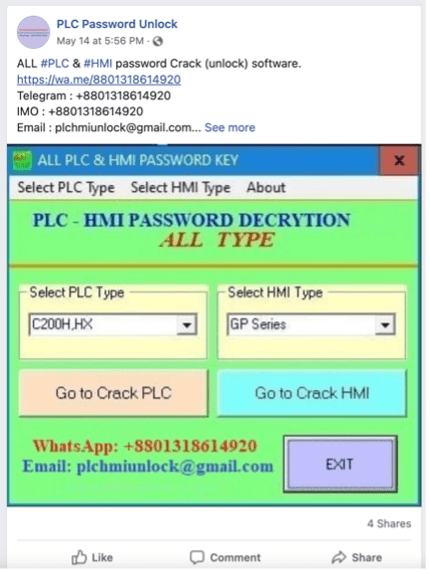

Selon un article de blog de la société de sécurité Dragos, tout un écosystème de logiciels malveillants tente de tirer parti de scénarios comme celui-ci à l’intérieur d’installations industrielles. Les publicités en ligne comme celles ci-dessous font la promotion des craqueurs de mots de passe pour les API et les interfaces homme-machine, qui sont les chevaux de bataille de ces environnements.

Drago

Drago

Quand votre système industriel fait partie d’un botnet

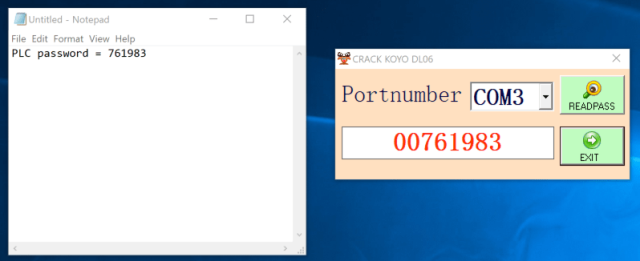

Dragos, qui aide les entreprises à sécuriser les systèmes de contrôle industriels contre les rançongiciels, les pirates informatiques parrainés par l’État et les saboteurs potentiels, a récemment effectué une évaluation de vulnérabilité de routine et a découvert que le système d’un client avait exécuté un logiciel capable de récupérer avec succès le mot de passe en clair du DirectLogic 06, un Automate vendu par Automation Direct. Le logiciel a récupéré le mot de passe, mais pas par la méthode normale de craquage du hachage cryptographique. Au lieu de cela, le logiciel a exploité une vulnérabilité zero-day dans les automates automatiques directs qui ont exposé le code d’accès.

Publicité

Drago

“Des recherches antérieures ciblant les automates DirectLogic ont abouti à des techniques de craquage réussies”, a écrit Sam Hanson, chercheur chez Dragos. “Cependant, Dragos a découvert que cet exploit ne cassait pas une version brouillée du mot de passe comme on le voit historiquement dans les cadres d’exploitation populaires. Au lieu de cela, une séquence d’octets spécifique est envoyée par le dropper de logiciels malveillants à un port COM.

![]()

Drago

La vulnérabilité, ainsi qu’une vulnérabilité connexe également trouvée par Hanson, ont maintenant été corrigées et sont suivies en tant que CVE-2022-2033 et CVE-2022-2004. Cette dernière vulnérabilité peut récupérer des mots de passe et les envoyer à un pirate informatique distant, ce qui porte l’indice de gravité à 7,5 sur 10 possibles.

Outre la récupération du mot de passe, le logiciel installé sur le réseau du client Dragos a également installé un logiciel malveillant connu sous le nom de Sality. Il a fait du système infecté une partie d’un botnet et a surveillé le presse-papiers du poste de travail infecté toutes les demi-secondes pour toutes les données liées aux adresses de portefeuille de crypto-monnaie.

“S’il est vu, le pirate de l’air remplace l’adresse par celle appartenant à l’acteur de la menace”, a déclaré Hanson. “Ce piratage en temps réel est un moyen efficace de voler la crypto-monnaie aux utilisateurs souhaitant transférer des fonds et augmente notre confiance dans le fait que l’adversaire est financièrement motivé.”

Hanson a poursuivi en disant qu’il avait trouvé des craqueurs de mots de passe annoncés en ligne pour une large gamme de logiciels industriels vendus par d’autres sociétés. Ils comprennent:

| Fournisseur et actif | Type de système |

| Automatisation directe DirectLogic 06 | API |

| Omron CP1H | API |

| Omron C200HX | API |

| Omron C200H | API |

| Omron CPM2* | API |

| Omron CPM1A | API |

| Omron CQM1H | API |

| Siemens S7-200 | API |

| Siemens S7-200 | Fichier de projet (*.mwp) |

| LOGO Siemens! 0AB6 | API |

| ABB Codesys | Fichier de projet (*.pro) |

| Delta Automation Série DVP, ES, EX, SS2, EC | API |

| Fuji Electric POD UG | IHM |

| Hakko électrique Fuji | IHM |

| Série Mitsubishi Electric FX (3U et 3G) | API |

| Mitsubishi électrique série Q02 | API |

| Mitsubishi Electric GT série 1020 | IHM |

| Mitsubishi Electric GOT F930 | IHM |

| Mitsubishi Electric GOT F940 | IHM |

| Mitsubishi Electric GOT 1055 | IHM |

| Pro-Face GP Pro-Face | IHM |

| Pro-Face GP | Fichier de projet (*.prw) |

| Vigueur VB | API |

| Vigueur VH | API |

| Weintek | IHM |

| Allen Bradley MicroLogix 1000 | API |

| Panasonic NAIS F P0 | API |

| Série Fatek FBe et FBs | API |

| IDEC Corporation HG2S-FF | IHM |

| LG K80S | API |

| LG K120S | API |

Dragos n’a testé que les logiciels malveillants ciblant les appareils DirectLogic, mais une analyse rudimentaire de quelques échantillons a indiqué qu’ils contenaient également des logiciels malveillants.

“En général, il semble qu’il existe un écosystème pour ce type de logiciel”, a déclaré Hanson. “Il existe plusieurs sites Web et plusieurs comptes de médias sociaux vantant tous leurs” crackers “de mot de passe.”

Le récit est préoccupant car il illustre le laxisme qui continue de s’opérer dans de nombreux contextes de contrôle industriel. Les criminels à l’origine du logiciel malveillant infectant le client de Dragos cherchaient de l’argent, mais il n’y a aucune raison pour que davantage de pirates informatiques malveillants sabotent un barrage, une centrale électrique ou une installation similaire ne puissent pas effectuer une intrusion similaire avec des conséquences beaucoup plus graves.