Getty Images

Un cheval de Troie de fraude bancaire qui cible les utilisateurs d’Android depuis trois ans a été mis à jour pour créer encore plus de chagrin. En plus de vider les comptes bancaires, le cheval de Troie peut désormais activer un kill switch qui effectue une réinitialisation d’usine et efface les appareils infectés.

Brata a été documenté pour la première fois dans un article de la société de sécurité Kaspersky, qui a signalé que le logiciel malveillant Android circulait depuis au moins janvier 2019. Le logiciel malveillant s’est propagé principalement via Google Play, mais également via des marchés tiers, des notifications push sur des sites Web compromis, des liens sponsorisés. sur Google, et les messages délivrés par WhatsApp ou SMS. À l’époque, Brata ciblait les personnes possédant des comptes dans des banques basées au Brésil.

Couvrir ses traces malveillantes

Brata est maintenant de retour avec une foule de nouvelles fonctionnalités, dont la plus importante est la possibilité d’effectuer une réinitialisation d’usine sur les appareils infectés pour effacer toute trace du logiciel malveillant après une tentative de virement bancaire non autorisé. La société de sécurité Cleafy Labs, qui a signalé pour la première fois le kill switch, a déclaré que les autres fonctionnalités récemment ajoutées à Brata incluent le suivi GPS, une communication améliorée avec les serveurs de contrôle, la capacité de surveiller en permanence les applications bancaires des victimes et la possibilité de cibler les comptes des banques situées dans pays supplémentaires. Le cheval de Troie fonctionne désormais avec des banques situées en Europe, aux États-Unis et en Amérique latine.

“Découvert pour la première fois ciblant les utilisateurs brésiliens d’Android en 2019 par Kaspersky, le cheval de Troie d’accès à distance (RAT) a été mis à jour, ciblant davantage de victimes potentielles et ajoutant un kill switch au mélange pour couvrir ses traces malveillantes”, ont déclaré des chercheurs de la société de sécurité Zimperium dans un poste confirmant les conclusions de Cleafy. “Après que le logiciel malveillant a infecté et effectué avec succès un virement bancaire depuis l’application bancaire de la victime, il forcera une réinitialisation d’usine sur l’appareil de la victime.”

Publicité

Cette fois-ci, rien ne prouve que le logiciel malveillant se propage via Google Play ou d’autres magasins Android tiers officiels. Au lieu de cela, Brata se propage par le biais de messages texte de phishing déguisés en alertes bancaires. Les nouvelles capacités circulent dans au moins trois variantes, qui sont toutes passées presque complètement inaperçues jusqu’à ce que Cleafy les découvre pour la première fois. La furtivité est au moins en partie le résultat d’un nouveau téléchargeur utilisé pour distribuer les applications.

Outre le kill switch, Brata demande maintenant l’autorisation d’accéder aux emplacements des appareils infectés. Bien que les chercheurs de Cleafy aient déclaré n’avoir trouvé aucune preuve dans le code que Brata utilise le suivi de localisation, ils ont émis l’hypothèse que les futures versions du logiciel malveillant pourraient commencer à utiliser cette fonctionnalité.

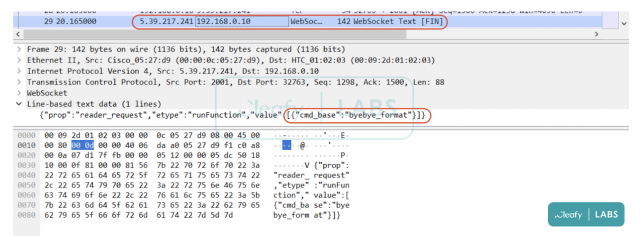

Le logiciel malveillant a également été mis à jour pour maintenir une connexion permanente avec le serveur de commande et de contrôle de l’attaquant (ou C2) en temps réel à l’aide d’un websocket.

“Comme le montre la figure 17 [below], le protocole webSocket est utilisé par le C2 qui envoie des commandes spécifiques qui doivent être exécutées sur le téléphone (par exemple, whoami, byebye_format, screen_capture, etc.) », ont écrit les chercheurs de Cleafy. “Pour autant que nous sachions, le logiciel malveillant (du point de vue de la connexion) est dans un état d’attente la plupart du temps, jusqu’à ce que le C2 émette des commandes indiquant à l’application la prochaine étape.”

Laboratoires Cleafy

Les nouvelles fonctionnalités soulignent le comportement en constante évolution des applications de logiciels criminels et d’autres types de logiciels malveillants alors que leurs auteurs s’efforcent d’augmenter la portée des applications et les revenus qu’elles génèrent. Les utilisateurs de téléphones Android doivent se méfier des logiciels malveillants en limitant le nombre d’applications qu’ils installent, en s’assurant que les applications proviennent uniquement de sources fiables et en installant rapidement les mises à jour de sécurité.