Aurich Lawson / Getty

La course aux armements prolongée entre les criminels qui mènent des attaques par déni de service distribuées et les défenseurs qui tentent de les arrêter se poursuit, alors que les premiers adoptent de nouvelles méthodes «alarmantes» pour rendre leurs offensives en ligne plus puissantes et destructrices, selon des chercheurs du réseau de diffusion de contenu Cloudflare a rapporté mercredi.

Avec un réseau mondial couvrant plus de 300 villes dans plus de 100 pays à travers le monde, Cloudflare a une visibilité sur ces types d’attaques qui n’est partagée que par une poignée d’autres entreprises. La société a déclaré qu’elle livrait plus de 63 millions de requêtes réseau par seconde et plus de 2 000 milliards de recherches de domaine par jour pendant les heures de pointe. Parmi les services fournis par Cloudflare figure l’atténuation des attaques, qui sont généralement désignées par l’abréviation DDoS.

Escalade alarmante

“Ces derniers mois, il y a eu une escalade alarmante dans la sophistication des attaques DDoS”, ont écrit mercredi Omer Yoachimik et Jorge Pacheco, chercheurs de Cloudflare, dans un rapport sur les menaces qui récapitule les faits saillants du deuxième trimestre de cette année. “Et même les attaques les plus importantes et les plus sophistiquées que nous ayons vues ne durent que quelques minutes, voire quelques secondes, ce qui ne laisse pas suffisamment de temps à un humain pour réagir.”

Les DDoS fonctionnent en détruisant un serveur Web ou une autre propriété en ligne avec plus de trafic que leur infrastructure ne peut en gérer. L’objectif est de faire boucler le service et, par conséquent, de refuser le service aux utilisateurs légitimes qui tentent d’accéder à la propriété. DDoSing s’apparente à un grand groupe d’adolescents qui appellent le numéro de téléphone d’une pizzeria en même temps. Le flot d’appels indésirables utilise toutes les lignes téléphoniques disponibles et épuise le personnel disponible pour répondre. Les personnes essayant de passer des commandes légitimes sont alors incapables de passer.

Traditionnellement, les DDoS n’étaient pas particulièrement sophistiqués. À bien des égards, ils ne sont pas très différents d’un Néandertalien brandissant un club géant contre des ennemis. L’homme des cavernes avec le plus grand club gagnera généralement. Plus récemment, cela a commencé à changer. Alors que Cloudflare, Microsoft et d’autres grandes entreprises élaborent de nouvelles mesures pour limiter les effets des attaques DDoS, les acteurs de la menace, dont certains sont alignés sur le gouvernement russe, inventent de nouvelles façons de contrer ces défenses.

Les méthodes les plus récentes tentent de faire deux choses : (1) dissimuler la malveillance du trafic afin que les défenseurs ne le bloquent pas et (2) générer des flux de trafic de plus en plus importants qui peuvent submerger les cibles même lorsqu’elles ont mis en place des atténuations DDoS.

Ces méthodes comprennent :

Attaques HTTP DDoS. Ces attaques utilisent le protocole de transfert hypertexte plain-vanilla pour inonder les sites Web et les passerelles API basées sur HTTP avec suffisamment de requêtes pour épuiser leurs ressources informatiques. Les services d’atténuation DDoS bloquent traditionnellement ces attaques en distinguant les demandes des attaquants des demandes légitimes. Désormais, les attaquants ripostent en utilisant des méthodes qui rendent plus difficile la distinction entre le trafic malveillant et bénin. Comme l’ont expliqué les chercheurs :

Publicité

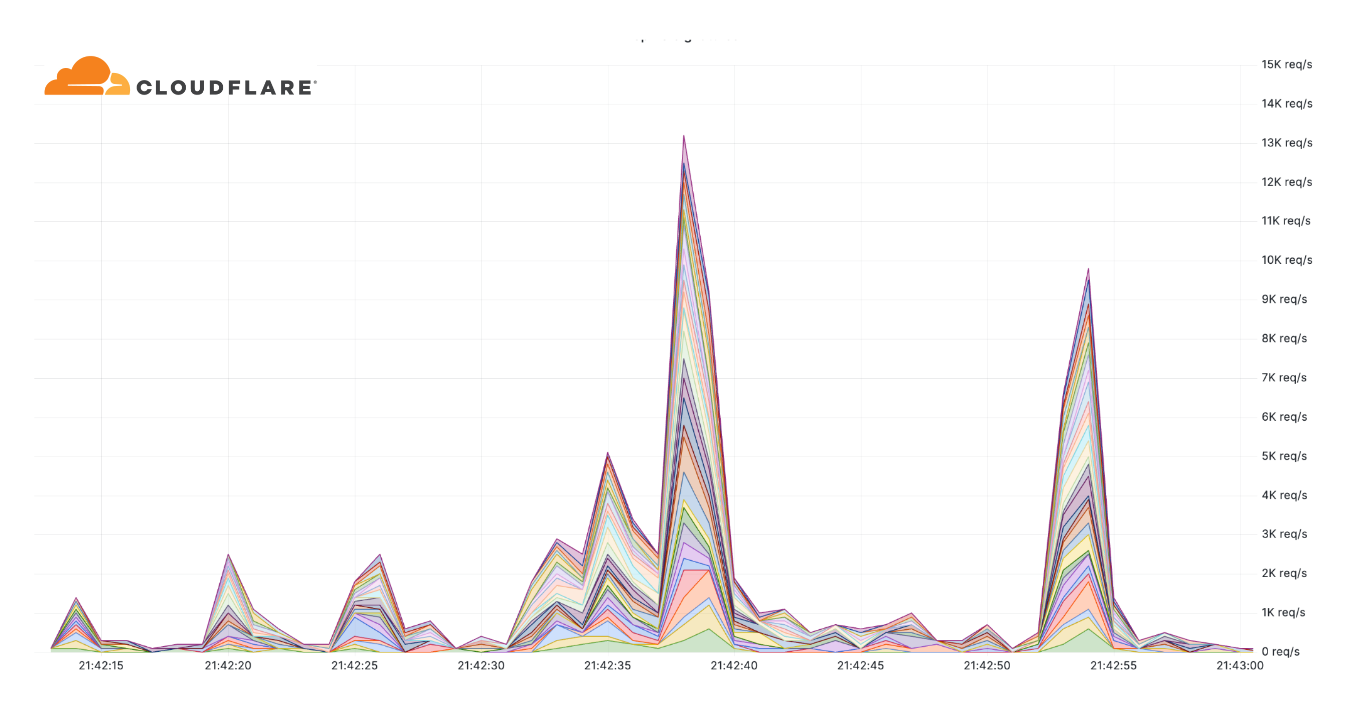

Nous avons observé une augmentation alarmante des attaques HTTP DDoS hautement aléatoires et sophistiquées au cours des derniers mois. Il semble que les acteurs de la menace derrière ces attaques aient délibérément conçu les attaques pour tenter de surmonter les systèmes d’atténuation en imitant habilement le comportement du navigateur de manière très précise, dans certains cas, en introduisant un degré élevé de randomisation sur diverses propriétés telles que les agents utilisateurs et les empreintes digitales JA3. pour n’en nommer que quelques-uns. Un exemple d’une telle attaque est fourni ci-dessous. Chaque couleur différente représente une fonction de randomisation différente.

DDoS HTTP aléatoires

Nuageux

De plus, dans bon nombre de ces attaques, il semble que les acteurs de la menace essaient de maintenir leur taux d’attaque par seconde relativement bas pour essayer d’éviter la détection et de se cacher parmi le trafic légitime.

Ce niveau de sophistication était auparavant associé aux acteurs de la menace au niveau de l’État et parrainés par l’État, et il semble que ces capacités soient désormais à la disposition des cybercriminels. Leurs opérations ont déjà ciblé des entreprises de premier plan telles qu’un grand fournisseur de VoIP, une société de semi-conducteurs de premier plan et un important fournisseur de cartes de paiement et de crédit, pour n’en nommer que quelques-uns.

Exploitation de serveurs exécutant des logiciels non corrigés : Une autre méthode en plein essor est l’exploitation de serveurs exécutant des logiciels non corrigés pour les systèmes de collaboration Mitel MiCollab et MiVoice Business Express, qui agissent comme une passerelle pour transférer les communications téléphoniques PBX vers Internet et vice versa. Une vulnérabilité identifiée comme CVE-2022-26143 provient d’un port UDP non authentifié que le logiciel non corrigé expose à l’Internet public. En inondant un système vulnérable de requêtes qui semblent provenir de la victime, le système à son tour assomme la victime avec une charge utile qui peut être 4 milliards de fois plus importante. Cette méthode d’amplification fonctionne en émettant ce qu’on appelle une commande de débogage “startblast”, qui simule une vague d’appels aux systèmes de test.

“En conséquence, pour chaque appel de test, deux paquets UDP sont envoyés à l’émetteur, permettant à un attaquant de diriger ce trafic vers n’importe quelle adresse IP et numéro de port pour amplifier une attaque DDoS”, ont écrit les chercheurs de Cloudflare. “Malgré la vulnérabilité, seuls quelques milliers de ces appareils sont exposés, ce qui limite l’ampleur potentielle des attaques, et les attaques doivent s’exécuter en série, ce qui signifie que chaque appareil ne peut lancer qu’une seule attaque à la fois.”

Blanchiment DNS unattaques. Il s’agissait de la troisième technique DDoS en vogue au dernier trimestre. En tant que ressource qui traduit les noms de domaine en adresses IP, le système de noms de domaine est crucial pour que les données se déplacent d’un endroit à un autre. En inondant l’infrastructure DNS d’une cible avec plus de requêtes de recherche qu’elle n’en a les ressources nécessaires, les attaquants ont longtemps pu rendre les services ciblés indisponibles.

Publicité

Ce type d’attaque peut avoir des conséquences dévastatrices pour l’ensemble d’Internet, comme le monde l’a appris en 2016, lorsqu’un réseau relativement petit de routeurs infectés et d’autres appareils a épuisé les ressources du fournisseur DNS Dyn. En conséquence, Twitter, GitHub, le réseau PlayStation et des centaines d’autres propriétés qui s’appuyaient sur Dyn se sont arrêtés.

Maintenant que les défenseurs filtrent mieux les requêtes DNS malveillantes, les attaquants ont commencé à tirer parti des attaques de blanchiment DNS. Les chercheurs de Cloudflare ont expliqué :

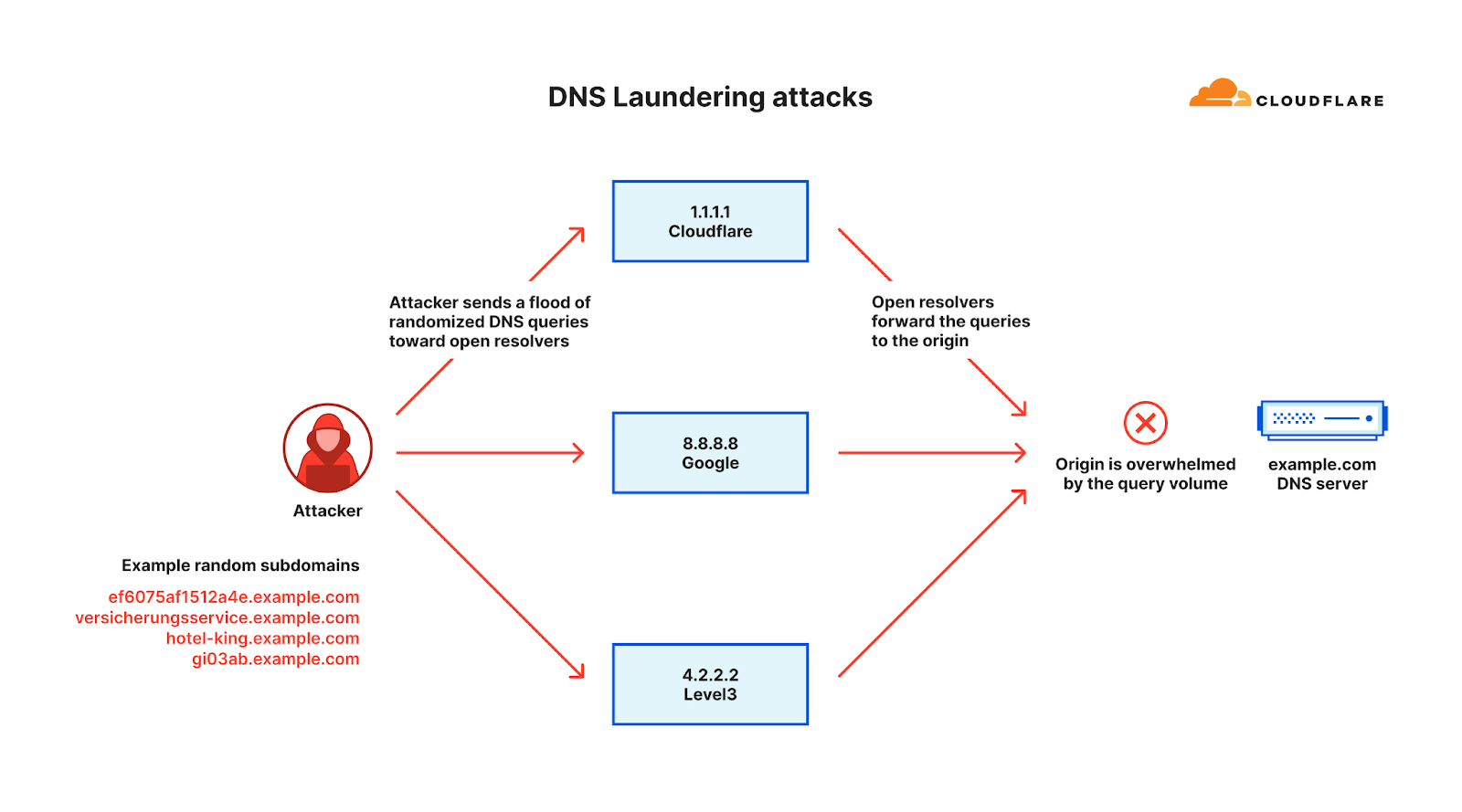

Dans une attaque de blanchiment DNS, l’auteur de la menace interroge les sous-domaines d’un domaine géré par le serveur DNS de la victime. Le préfixe qui définit le sous-domaine est aléatoire et n’est jamais utilisé plus d’une ou deux fois dans une telle attaque. En raison de l’élément de randomisation, les serveurs DNS récursifs n’auront jamais de réponse en cache et devront transmettre la requête au serveur DNS faisant autorité de la victime. Le serveur DNS faisant autorité est alors bombardé par tant de requêtes jusqu’à ce qu’il ne puisse pas répondre aux requêtes légitimes ou même se bloque tous ensemble.

Illustration d’une attaque DDoS de blanchiment de DNS

Nuageux

Du point de vue de la protection, les administrateurs DNS ne peuvent pas bloquer la source de l’attaque car la source comprend des serveurs DNS récursifs réputés comme Google 8.8.8.8 et Cloudflare 1.1.1.1. Les administrateurs ne peuvent pas non plus bloquer toutes les requêtes vers le domaine attaqué car il s’agit d’un domaine valide dont ils souhaitent préserver l’accès aux requêtes légitimes.

Les facteurs ci-dessus rendent très difficile la distinction entre les requêtes légitimes et les requêtes malveillantes. Une grande institution financière asiatique et un fournisseur de DNS nord-américain font partie des victimes récentes de telles attaques. Un exemple d’une telle attaque est fourni ci-dessous.

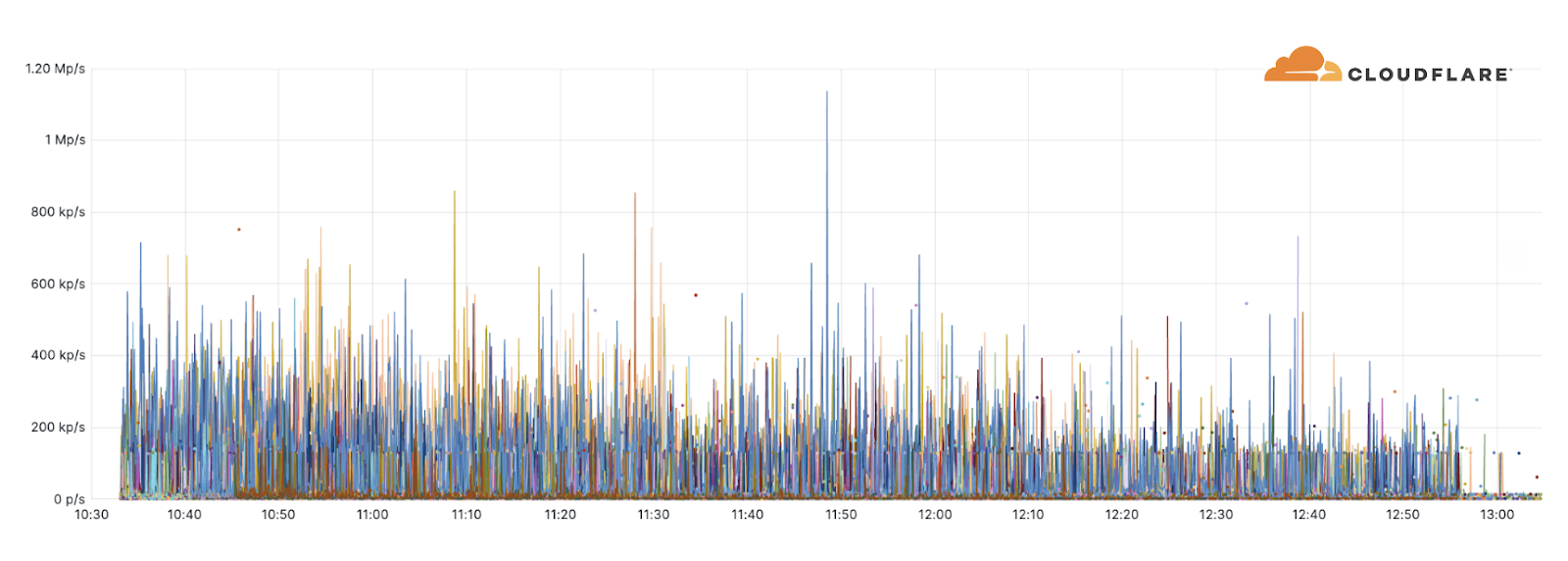

Exemple d’attaque DDoS de blanchiment de DNS

Nuageux

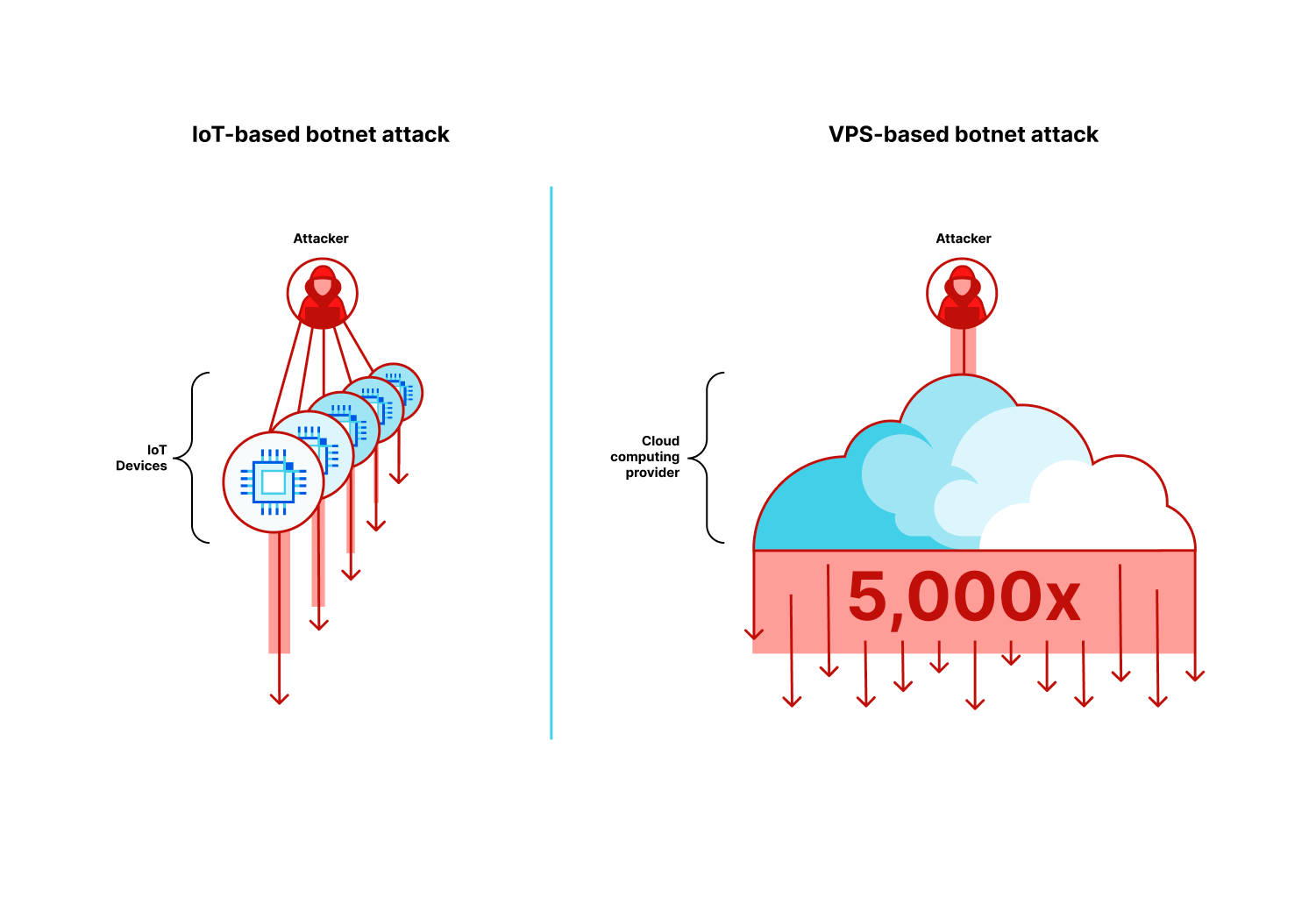

Botnets de machines virtuelles. La dernière technique que les chercheurs ont identifiée comme étant à la hausse était l’utilisation de botnets de machines virtuelles. Plutôt que de s’appuyer sur des routeurs infectés et d’autres appareils connectés à Internet, les attaquants utilisent des machines virtuelles ou des serveurs privés virtuels. Les ressources de calcul et de bande passante de ces botnets éclipsent la capacité des botnets plus traditionnels à fournir des DDoS « hypervolumétriques ».

Le rapport de mercredi a déclaré qu’un tel botnet était responsable de la livraison d’une attaque de 71 millions de requêtes plus tôt cette année, ce qui en fait l’un des plus gros DDoS de tous les temps.

Illustration d’un botnet IoT comparé à un botnet VM.

La réalité

Au dernier trimestre, les sites Web de crypto-monnaie étaient la plus grande cible DDoS, suivis des sites de jeux et de jeux d’argent, et des sites de marketing et de publicité. Les États-Unis étaient la principale source de DDoS, suivis de la Chine et de l’Allemagne. Compte tenu de la taille plus importante du marché de ces pays, il s’ensuit qu’ils représenteraient également davantage de DDoS. Lors de la suppression de ces biais, les chercheurs ont déclaré que les principales sources étaient le Mozambique, l’Égypte et la Finlande. Près d’un cinquième de tout le trafic HTTP provenant des adresses IP du Mozambique faisait partie d’attaques DDoS.