Getty Images

Des pirates informatiques travaillant pour le compte du gouvernement nord-coréen ont lancé une attaque massive de la chaîne d’approvisionnement contre les utilisateurs Windows et macOS de 3CX, un client de bureau d’appel vocal et vidéo largement utilisé, ont déclaré des chercheurs de plusieurs sociétés de sécurité.

Par des moyens qui ne sont pas encore clairs, l’attaque a réussi à distribuer les versions Windows et macOS de l’application, qui fournit à la fois des services VoIP et PBX à “plus de 600 000 clients”, dont American Express, Mercedes-Benz et Price Waterhouse Cooper. Les attaquants ont en quelque sorte obtenu la possibilité de cacher des logiciels malveillants dans les applications 3CX qui ont été signées numériquement à l’aide de la clé de signature officielle de l’entreprise. La version macOS, selon l’expert en sécurité macOS Patrick Wardle, a également été notariée par Apple, indiquant que la société a analysé l’application et n’a détecté aucune fonctionnalité malveillante.

En préparation depuis 2022

“Il s’agit d’une attaque classique de la chaîne d’approvisionnement, conçue pour exploiter les relations de confiance entre une organisation et des parties externes”, a déclaré Lotem Finkelstein, directeur de Threat Intelligence & Research chez Check Point Software, dans un e-mail. “Cela inclut des partenariats avec des fournisseurs ou l’utilisation d’un logiciel tiers dont la plupart des entreprises dépendent d’une manière ou d’une autre. Cet incident nous rappelle à quel point il est essentiel que nous fassions preuve de diligence raisonnable en examinant avec qui nous faisons affaire. »

La société de sécurité CrowdStrike a déclaré que l’infrastructure et une clé de cryptage utilisées dans l’attaque correspondent à celles observées lors d’une campagne du 7 mars menée par Labyrinth Chollima, le nom de suivi d’un acteur menaçant aligné avec le gouvernement nord-coréen.

Publicité

L’attaque a été révélée tard mercredi, lorsque les produits de diverses sociétés de sécurité ont commencé à détecter des activités malveillantes provenant de binaires légitimement signés pour les applications de bureau 3CX. Les préparatifs de l’opération sophistiquée ont commencé au plus tard en février 2022, lorsque l’acteur de la menace a enregistré un vaste ensemble de domaines utilisés pour communiquer avec les appareils infectés. Le 22 mars, la société de sécurité Sentinel One a constaté un pic de détections comportementales du 3CXDesktopApp. Le même jour, les utilisateurs de 3CX ont lancé des discussions en ligne sur ce qu’ils pensaient être des détections potentielles de faux positifs de 3CXDesktopApp par leurs applications de sécurité des terminaux.

Le Chief Information Security Officer de 3CX, Pierre Jourdan, a confirmé que l’application Electron Windows avec les numéros de version 18.12.407 et 18.12.416 et les versions 18.11.1213, 18.12.402, 18.12.407 et 18.12.416 de l’application Electron Mac problème.” Il a déclaré que les charges utiles étaient insérées dans des bibliothèques groupées compilées via Git, un système que les développeurs de logiciels utilisent pour suivre les modifications des applications qu’ils produisent. De nombreux serveurs contrôlés par des attaquants auxquels les machines infectées accèdent ont déjà été arrêtés, a-t-il ajouté.

Empoisonner le puits

L’incident rappelle une attaque de la chaîne d’approvisionnement détectée en décembre 2020 qui a frappé les utilisateurs du logiciel de gestion de réseau SolarWinds. Le gouvernement américain et plusieurs chercheurs en sécurité ont attribué l’attaque à Cozy Bear, l’un des noms de suivi d’un groupe de piratage qui ferait partie du Service fédéral de sécurité (FSB) russe. Comme c’est le cas avec 3CX, les pirates de SolarWinds ont pu distribuer une mise à jour dérobée qui a été signée numériquement à environ 18 000 clients. Environ 100 d’entre eux ont reçu des hacks de suivi qui ont utilisé la porte dérobée pour installer une charge utile de deuxième étape. Les victimes comprenaient les entreprises technologiques Malwarebytes, FireEye et Microsoft ; 10 agences gouvernementales américaines, dont les ministères de la Justice, du Commerce, du Trésor, de l’Énergie et de la Sécurité intérieure, ainsi que des groupes de réflexion et des ONG, faisant de la campagne de piratage l’une des pires de l’histoire moderne des États-Unis.

L’analyse préliminaire de Symantec indique que les programmes d’installation compromis pour Windows et Mac contiennent des versions propres de l’application avec toutes leurs fonctionnalités normales, empêchant les utilisateurs finaux de soupçonner que quelque chose ne va pas. Les attaquants ont ajouté une charge utile supplémentaire via une technique connue sous le nom de DLL Sideloading, qui ajoute des fonctionnalités malveillantes, a déclaré Sophos.

Publicité

La charge utile était cryptée et contenait d’autres défenses conçues pour empêcher la détection ou l’analyse. Cela provoque la balise des machines infectées vers des serveurs contrôlés par des acteurs et, selon des critères inconnus, le déploiement de charges utiles de deuxième étape vers certaines cibles, a déclaré CrowdStrike. Dans quelques cas, les attaquants ont effectué une « activité pratique sur le clavier » sur des machines infectées.

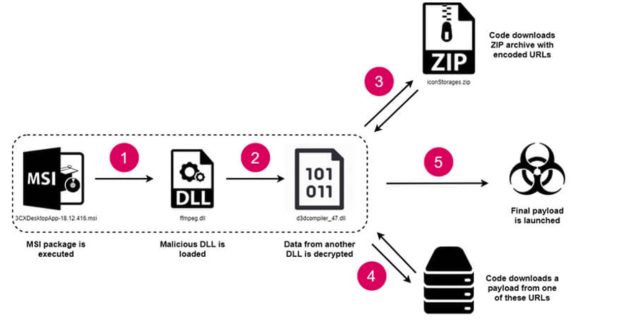

Dans le cas des versions Windows cheval de Troie, selon les chercheurs de CheckPoint, les attaquants ont utilisé un exécutable MSI signé avec la clé de 3CX pour charger un fichier malveillant nommé ffmmpeg.dll. Le fichier a été modifié pour lire les données chiffrées d’un autre fichier nommé d3dcompiler_47.dll. Ce dernier fichier a extrait une liste codée d’URL que les attaquants ont stockées dans une archive GitHub. Le fichier DLL a ensuite utilisé la liste pour télécharger et exécuter une charge utile finale à partir de l’une des URL.

“Le point important concernant la communication avec GitHub est que le délai d’une semaine est défini dans le code avant que la demande à GitHub ne se produise réellement”, ont écrit les chercheurs de CheckPoint. “Une fois cette étape enfin accomplie, la charge utile finale est téléchargée à partir de l’une de ces URL et exécutée.”

CheckPoint a fourni l’illustration suivante de la chaîne d’infection Windows :

Point de contrôle

Toute organisation qui utilise 3CX doit immédiatement commencer à analyser son infrastructure réseau pour rechercher des signes de compromission. CrowdStrike recommande à tous les utilisateurs de 3CX d’arrêter au moins temporairement d’utiliser le logiciel pendant que des enquêtes sont en cours. Sophos a fourni un script qui déterminera si les réseaux ont communiqué avec l’infrastructure des acteurs de la menace. Sophos et d’autres entreprises ont également publié des domaines, des hachages de fichiers et d’autres indicateurs de compromission que les utilisateurs de 3CX peuvent utiliser.