Les chercheurs ont découvert des logiciels malveillants avancés qui transforment les routeurs de niveau professionnel en postes d’écoute contrôlés par les attaquants qui peuvent renifler les e-mails et voler des fichiers dans une campagne en cours qui frappe l’Amérique du Nord et du Sud et l’Europe.

En plus de capturer passivement les e-mails IMAP, SMTP et POP, le logiciel malveillant détourne également les routeurs avec un cheval de Troie d’accès à distance qui permet aux attaquants de télécharger des fichiers et d’exécuter les commandes de leur choix. La porte dérobée permet également aux attaquants de canaliser les données d’autres serveurs via le routeur, transformant l’appareil en un proxy secret pour dissimuler la véritable origine de l’activité malveillante.

Laboratoires du Lotus noir

“Ce type d’agent démontre que toute personne disposant d’un routeur qui utilise Internet peut potentiellement être une cible – et peut être utilisée comme proxy pour une autre campagne – même si l’entité propriétaire du routeur ne se considère pas comme une cible de renseignement”, ont écrit des chercheurs de la société de sécurité Lumen’s Black Lotus Labs. “Nous soupçonnons que les acteurs de la menace vont continuer à utiliser plusieurs actifs compromis conjointement les uns avec les autres pour éviter d’être détectés.”

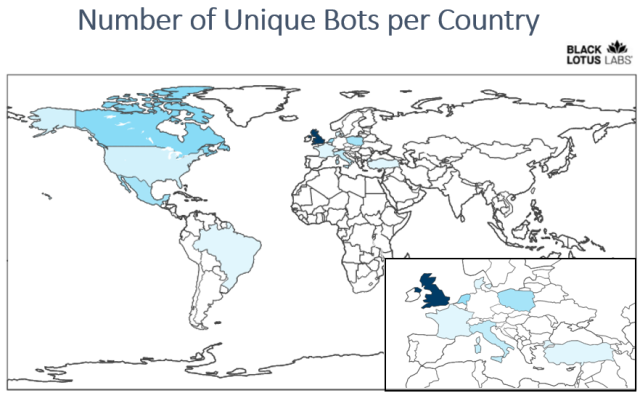

Les chercheurs ont déclaré que la campagne, baptisée Hiatus, fonctionnait depuis au moins juillet dernier. Jusqu’à présent, il a principalement atteint les modèles DrayTek Vigor 2960 et 3900 en fin de vie exécutant une architecture i386. Ces routeurs à large bande prennent en charge les connexions de réseau privé virtuel pour des centaines de travailleurs distants. À ce jour, environ 100 routeurs ont été infectés, soit environ 2 % des routeurs DrayTek 2960 et 3900 exposés à Internet. Les chercheurs soupçonnent que l’acteur de la menace inconnue derrière Hiatus garde délibérément son empreinte petite pour maintenir la furtivité de l’opération.

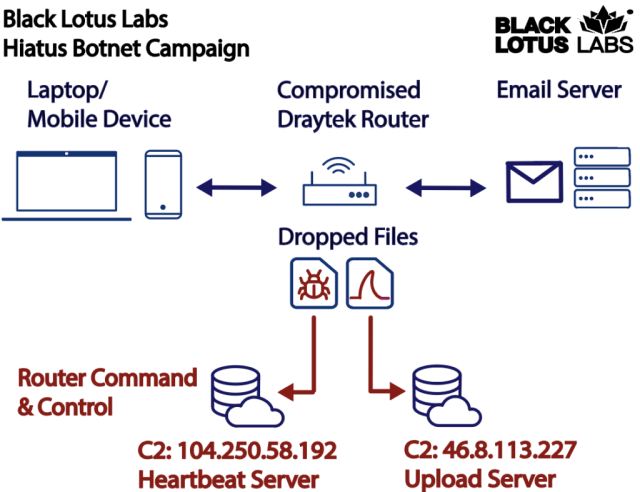

Black Lotus ne sait toujours pas comment les appareils sont piratés en premier lieu. Une fois et quelle que soit la manière dont cela se produit, le logiciel malveillant est installé via un script bash déployé après l’exploitation. Il télécharge et installe les deux principaux binaires.

Publicité

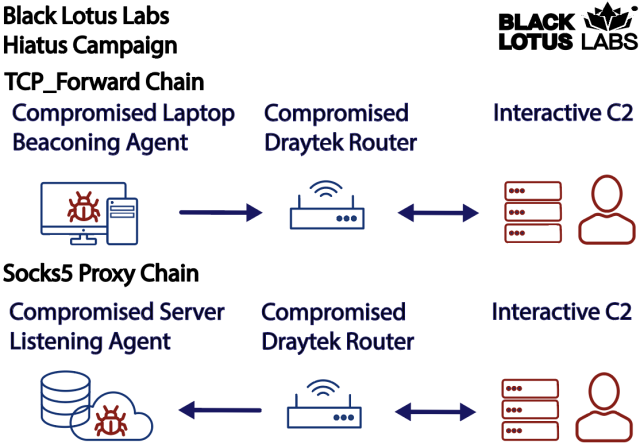

Le premier est HiatusRAT. Une fois installé, il permet à un pirate distant d’exécuter des commandes ou de nouveaux logiciels sur l’appareil. Le RAT est également livré avec deux fonctions supplémentaires inhabituelles intégrées : (1) “convertir la machine compromise en un proxy secret pour le pirate, ” et (2) utiliser un binaire de capture de paquets inclus pour “surveiller le trafic du routeur sur les ports associés aux communications de courrier électronique et de transfert de fichiers”.

Les chercheurs soupçonnent que l’auteur de la menace a inclus un logiciel SOCKS 5 dans la fonction 1 pour masquer l’origine du trafic malveillant en le faisant transiter par le routeur infecté. Les chercheurs de Black Lotus ont écrit :

La fonction HiatusRAT tcp_forward permet à un acteur malveillant de relayer son balisage à partir d’une infection distincte via un appareil compromis avant de toucher un nœud C2 en amont. Inversement, ils peuvent également renvoyer leur commande à un shell Web depuis l’infrastructure en amont via le routeur compromis dans le pays de l’appareil ciblé, puis interagir avec un agent plus passif pour masquer leur véritable source d’origine en passant des mesures de sécurité basées sur la géolocalisation.

Laboratoires du Lotus noir

Un binaire tcpdump permettant la capture de paquets était le moteur derrière la fonction 2. Il a donné à Hiatus la capacité de surveiller le trafic sur les ports transmettant les communications par e-mail et FTP à partir du LAN adjacent. Il a été préconfiguré pour fonctionner avec les protocoles de messagerie IMAP, POP et SMTP.

Laboratoires du Lotus noir

Hiatus cible principalement les routeurs DrayTek exécutant une architecture i386. Les chercheurs ont cependant découvert des binaires pré-construits compilés pour les plates-formes ARM, MIPS64 big endian et MIPS32 little endian.

La capacité de capture de paquets du HiatusRAT devrait servir de signal d’alarme majeur pour quiconque envoie encore des e-mails non cryptés. Ces dernières années, les services de messagerie se sont améliorés dans la configuration automatique des comptes pour utiliser des protocoles tels que SSL/TLS sur le port 993 ou STARTTLS sur le port 143. Quiconque continue d’envoyer des e-mails en clair le regrettera probablement plus tôt que tard.

C’est aussi une bonne idée de se rappeler que les routeurs sont des ordinateurs connectés à Internet, et en tant que tels, ils nécessitent une attention régulière pour s’assurer que les mises à jour et autres mesures, telles que la modification de tous les mots de passe par défaut, sont respectées. Pour les entreprises, il peut également être judicieux d’utiliser une surveillance de routeur dédiée.