La société de développement informatique et de logiciels Globant a déclaré mercredi dans un communiqué avoir subi une faille de réseau. La déclaration semble confirmer les affirmations de Lapsus$, un groupe qui a réussi à compromettre Microsoft, Nvidia, Okta et d’autres victimes ces dernières semaines.

Lapsus$ est un nouveau venu sur la scène de l’extorsion de données. Alors que les tactiques et les procédures du groupe manquent de sophistication, les membres largement considérés comme jeunes et techniquement immatures compensent cela avec persévérance. Selon certaines rumeurs, des membres de gangs feraient partie des sept personnes arrêtées la semaine dernière par la police de Londres.

Pas encore morte

Une fuite mardi sur la chaîne Lapsus$ Telegram comprenait des données qui, selon le groupe, provenaient d’un piratage récent sur Globant, soulevant des questions sur la relation précise que les suspects, âgés de 16 à 21 ans, avaient avec Lapsus$. Mercredi, le FBI a demandé l’aide du public pour retrouver le groupe.

La police de Londres ne semble pas avoir déclaré explicitement que les suspects étaient membres de Lapsus$, “mais, en supposant [the suspects] sont, nous ne savons toujours pas combien d’autres personnes sont associées à l’opération ou où elles peuvent être basées », a écrit Brett Callow, analyste des menaces de la société de sécurité Emsisoft, dans un message privé. « Par exemple, au moins un des les membres semblent être un locuteur natif – ou, plus précisément, un écrivain – du portugais brésilien.”

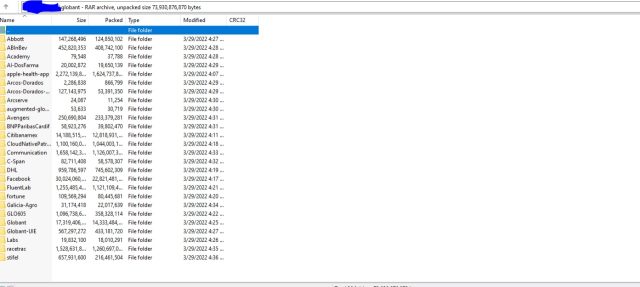

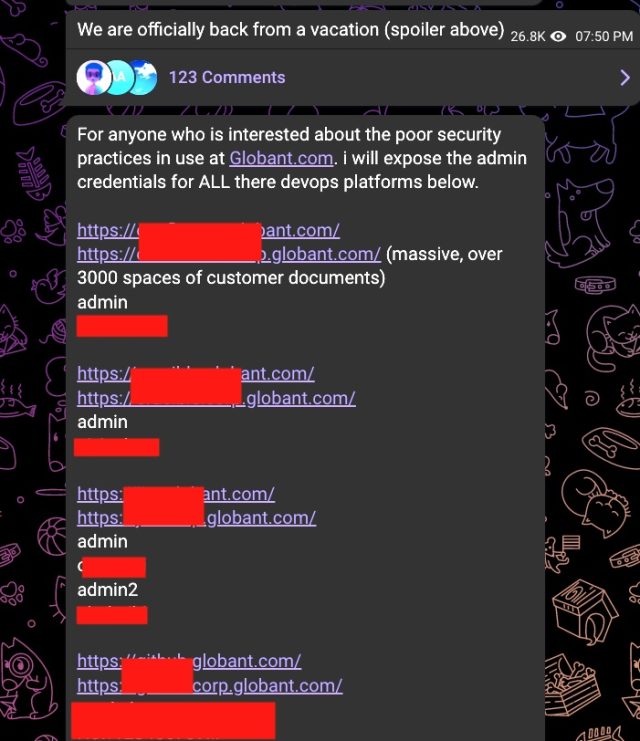

Le message de Telegram comprenait une capture d’écran de données prétendument tirées de Globant, basée au Luxembourg, qui opère dans 18 pays et compte plus de 23 500 employés. Les dossiers de l’un des caches de données prétendument volés portaient des noms tels que “apple-health-app”, “Facebook”, “C-SPAN” et “DHL”. Un autre message sur le même canal prétendait montrer les identifiants de connexion, dont beaucoup avec des mots de passe faibles, pour certains des serveurs que Globant utilisait pour stocker les données.

Publicité

Un lien torrent dans le message indiquait que le cache du code source divulgué était d’environ 70 Go.

Référentiel de code piraté par les script kiddies

“Nous avons récemment détecté qu’une section limitée du référentiel de code de notre entreprise a fait l’objet d’un accès non autorisé”, ont écrit des responsables de l’entreprise dans un communiqué. “Nous avons activé nos protocoles de sécurité et menons une enquête exhaustive.”

Jusqu’à présent, selon le communiqué, les enquêteurs pensent que les données volées étaient “limitées à certains codes sources et à la documentation liée au projet pour un nombre très limité de clients”. L’enquête actuelle n’a pas encore trouvé de preuves que d’autres données ou systèmes ont été piratés.

Les représentants de l’entreprise n’ont pas répondu à un e-mail demandant quand la violation s’est produite, si les données divulguées étaient authentiques et si quelqu’un a approché Globant pour demander une rançon.

La semaine dernière, KrebsOnSecurity et Bloomberg ont rapporté qu’un membre principal de Lapsus$ est un jeune de 16 ans vivant à Oxford, en Angleterre. Un jour plus tard, la police de Londres a déclaré qu’au moins l’un des suspects de piratage qu’ils avaient arrêtés avait 16 ans.

Lapsus$ utilise une multitude de méthodes peu sophistiquées pour réussir à violer ses victimes. Pour contourner les protections d’authentification multifacteur de certaines cibles, par exemple, les membres qui ont obtenu des mots de passe tentent périodiquement de se connecter aux comptes concernés, une technique connue sous le nom de bombardement rapide MFA. Dans de nombreux cas, les invites peuvent être transmises par le biais d’un appel téléphonique ordinaire.

“Aucune limite n’est imposée au nombre d’appels pouvant être passés”, a récemment écrit un membre de Lapsus$. « Appelez l’employé 100 fois à 1 h du matin alors qu’il essaie de dormir, et il l’acceptera très probablement. Une fois que l’employé a accepté l’appel initial, vous pouvez accéder au portail d’inscription MFA et inscrire un autre appareil.

D’autres techniques impliquaient des échanges de cartes SIM et l’ingénierie sociale. Lapsus$ n’est pas non plus au-dessus de la corruption ; une fois qu’une organisation est ciblée, le groupe s’en prend à ses clients et aux employés de ses sous-traitants.

La poursuite de l’activité de Lapsus$ est une nouvelle preuve de la résilience du groupe. Alors que les organisations se concentrent fréquemment sur la défense contre les exploits zero-day et d’autres types de menaces avancées, Lapsus$ devrait rappeler que les méthodes de piratage moins ésotériques sont souvent plus faciles et tout aussi efficaces.