Dans le domaine d’Internet, peu de choses ont une réputation aussi tristement célèbre que le Dark Web. Largement utilisé pour la cybercriminalité, le vol, le blanchiment d’argent, le terrorisme et les abus humains, il reste la cible d’innombrables autorités et agences, toutes en lice pour attraper ses utilisateurs criminels et limiter son utilisation. Paradoxalement, le fondement même du Dark Web a été développé par l’armée américaine et rendu accessible au public, gratuitement.

Bienvenue sur le Dark Web – un coin vraiment miteux et sinistre du Web, ou pourrait-il aussi être un outil pour la liberté et les droits civils ? Découvrons-le…

TL;DR : Qu’est-ce que le Dark Web ?

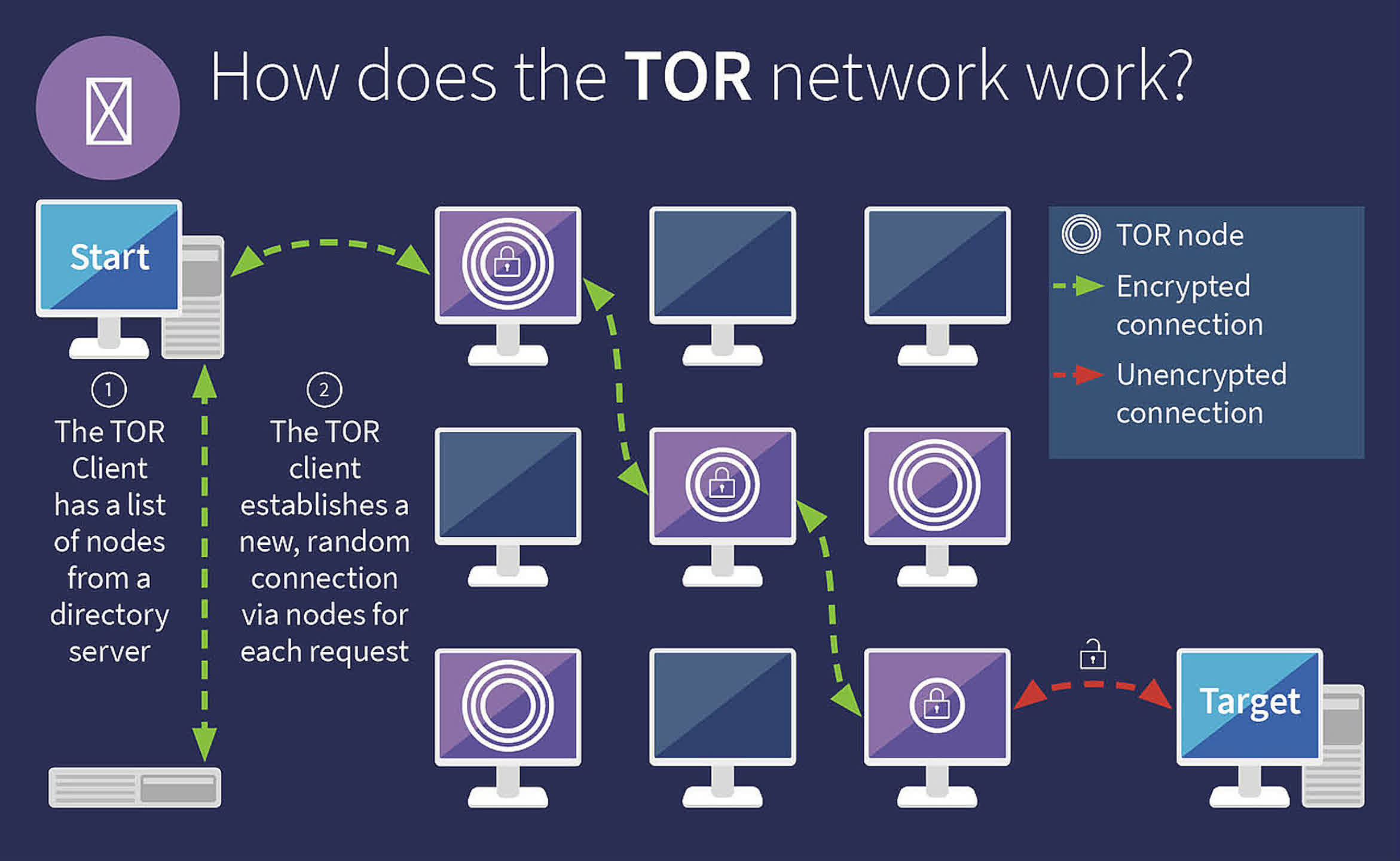

Le Dark Web est un réseau de sites Web qui fonctionnent sur une couche cryptée d’Internet, inaccessible aux navigateurs Web standard. Il est principalement accessible via Tor ou I2P. Ces réseaux anonymisent les données des utilisateurs en les acheminant via plusieurs serveurs dans le monde entier, en les cryptant à chaque étape (connu sous le nom de “routage en oignon”). Cela rend à la fois l’origine et le contenu des données difficiles à retracer.

Les sites Web sur le Dark Web utilisent des domaines de premier niveau “.onion” ou “.i2p” et ne sont pas indexés par les moteurs de recherche standard, offrant un environnement de confidentialité et d’anonymat accrus.

Web de surface, Web profond et Web sombre

Internet est un réseau mondial d’ordinateurs, comme vous le savez probablement déjà. Parmi les nombreux systèmes de données utilisant ce réseau se trouve le World Wide Web (WWW). Lorsque vous utilisez un navigateur Web pour visiter un site comme TechSpot, votre ordinateur demande des fichiers hébergés sur une machine distante, ailleurs sur la planète.

Une multitude de machines gèrent ce processus de manière transparente pour vous – vous connectant au serveur approprié, transférant les fichiers demandés par votre navigateur, etc. Vous pouvez localiser n’importe laquelle de nos pages Web, ainsi que des milliards d’autres, car elles sont accessibles au public et ont été indexées par Google.

Ce segment accessible du Web est communément appelé le Web de surface, mais il ne représente qu’une petite fraction du total des données accessibles via Internet. Le reste, qui n’est pas indexé, est souvent appelé Deep Web.

Les données du Deep Web sont relativement cachées, mais pas invisibles – par exemple, le stockage en nuage et les services bancaires en ligne, ainsi que les e-mails basés sur le Web, le gouvernement et d’autres agences sont tous situés dans le Deep Web. Si vous connaissez son emplacement exact, via son URL ou son adresse IP, vous pouvez facilement y accéder, même s’il est susceptible d’être sécurisé par des mots de passe ou une sorte de système de paiement.

Ce type de contenu n’est pas indexé car les ordinateurs qui hébergent les données empêchent les programmes automatisés, appelés bots, de parcourir les sites, dans le cadre du processus d’indexation. Cela ne signifie pas nécessairement que les ordinateurs contiennent quoi que ce soit d’illégal ou qu’ils sont utilisés à des fins néfastes (ils sont, après tout, parfaitement visibles sur Internet) – c’est simplement une question d’amélioration de la sécurité et de la confidentialité.

Cependant, certains internautes poussent ces mesures de confidentialité à l’extrême, en utilisant un réseau d’ordinateurs hautement privé accessible uniquement à l’aide du logiciel approprié. De plus, les emplacements et les identifiants de connexion sont des connaissances exclusives pour des individus spécifiques.

Le contenu hébergé sur ces machines est collectivement appelé le Dark Web.

Darknets : se cacher à la vue de tous

Étant donné que le Web de surface est si accessible, tout comme la majorité du Web profond, si vous savez où chercher, vous vous demandez peut-être comment exactement on peut cacher complètement une collection de serveurs qui se connectent finalement toujours à Internet.

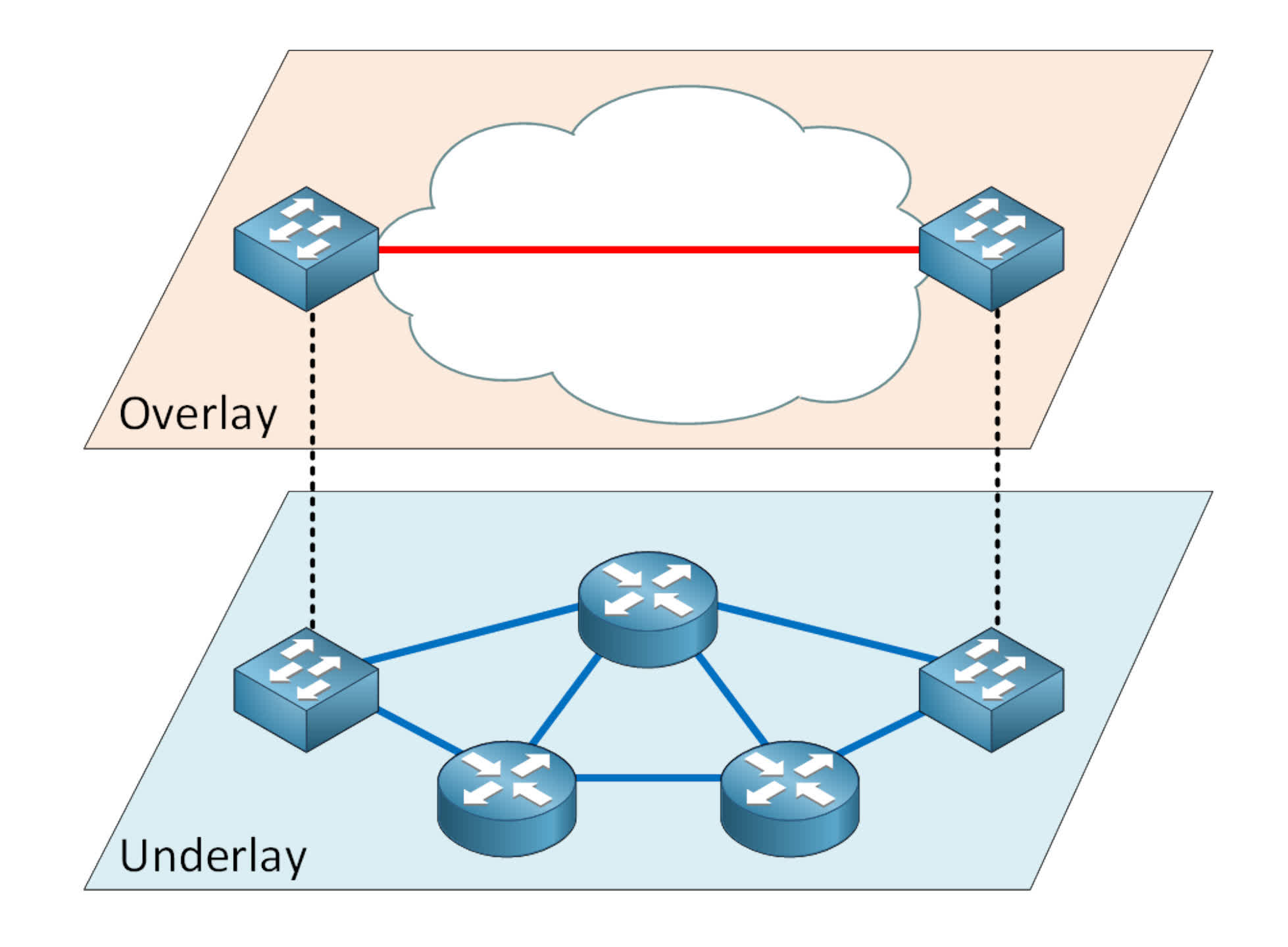

Il est réalisé par l’utilisation de réseaux superposés (groupes d’ordinateurs qui utilisent un autre réseau pour communiquer) accessibles uniquement via l’utilisation de logiciels spécifiques, de protocoles réseau ou d’une autorisation exclusive.

Des versions spécifiques de ces systèmes sont généralement étiquetées comme darknets et sont utilisées pour faire des choses comme le partage de fichiers peer-to-peer. Cependant, l’utilisation d’un darknet en soi ne signifie pas que tout est caché – y accéder à partir de votre compte FAI domestique vous laissera une trace identifiable.

Le Dark Web comprend une multitude de darknets qui sont utilisés pour héberger des soi-disant réseaux proxy anonymes – ceux-ci utilisent plusieurs serveurs agissant comme des relais, transférant des données d’une machine à l’autre et cryptant les transactions au fur et à mesure qu’elles vont et viennent. Plus il y a de relais utilisés, plus il devient difficile de tout suivre dans le darknet.

L’un des systèmes les plus connus qui font cela s’appelle Tor et il porte le nom de la technologie elle-même : The Onion Router. Le routage en oignon a été initialement développé par le US Naval Research Laboratory au milieu des années 1990, comme moyen de protéger les transmissions de renseignements sur Internet, grâce à l’utilisation de plusieurs couches de cryptage (d’où « oignon »). Le code a finalement été publié sous une licence gratuite et de nombreux projets ont commencé à apparaître sur cette base (Tor n’étant que l’un d’entre eux).

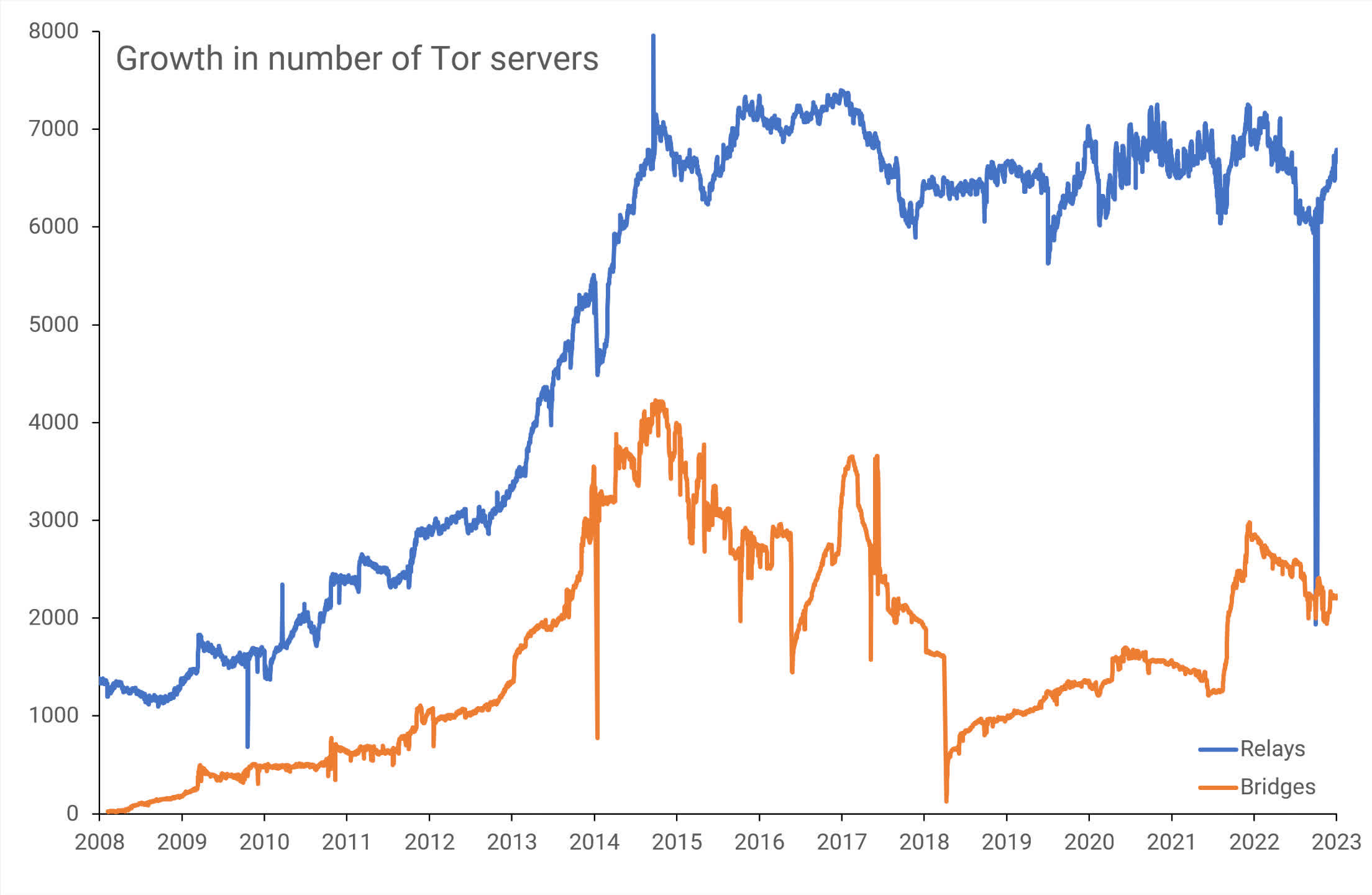

Les serveurs du darknet de Tor sont détenus et gérés par des bénévoles, et se comptent actuellement par milliers, partout dans le monde. Certains sont répertoriés publiquement (relais), d’autres non (ponts) et sont utilisés par des millions de personnes chaque jour.

À quoi sert le Dark Web

La première chose à noter ici est que l’accès au contenu situé sur le Dark Web n’est pas illégal, du moins dans la plupart des pays – les exceptions étant celles qui surveillent et contrôlent fortement toutes les activités en ligne, quelle que soit la partie du Web dans laquelle elles se trouvent.

Avoir un réseau très sécurisé et privé, qui essaie activement de garder ses utilisateurs aussi cachés que possible, va être utile à de nombreux organismes gouvernementaux, ainsi qu’aux individus ayant besoin de protection, tels que les dissidents politiques et les lanceurs d’alerte, ou tout simplement les utilisateurs qui souhaitent garder leur contenu numérique aussi privé et sûr que possible.

Dans les pays où le simple fait d’exprimer une critique ouverte des politiques gouvernementales peut conduire à une arrestation et bien pire, l’utilisation des darknets offre l’un des rares moyens de communiquer en toute sécurité avec les autres. Cela signifie, cependant, que les obsédés du complot, ceux bien au-delà de ceux qui publient des idées folles sur les réseaux sociaux, sont également des utilisateurs fréquents de ces réseaux cachés, généralement bannis à plusieurs reprises des sites Web publics de Surface Web.

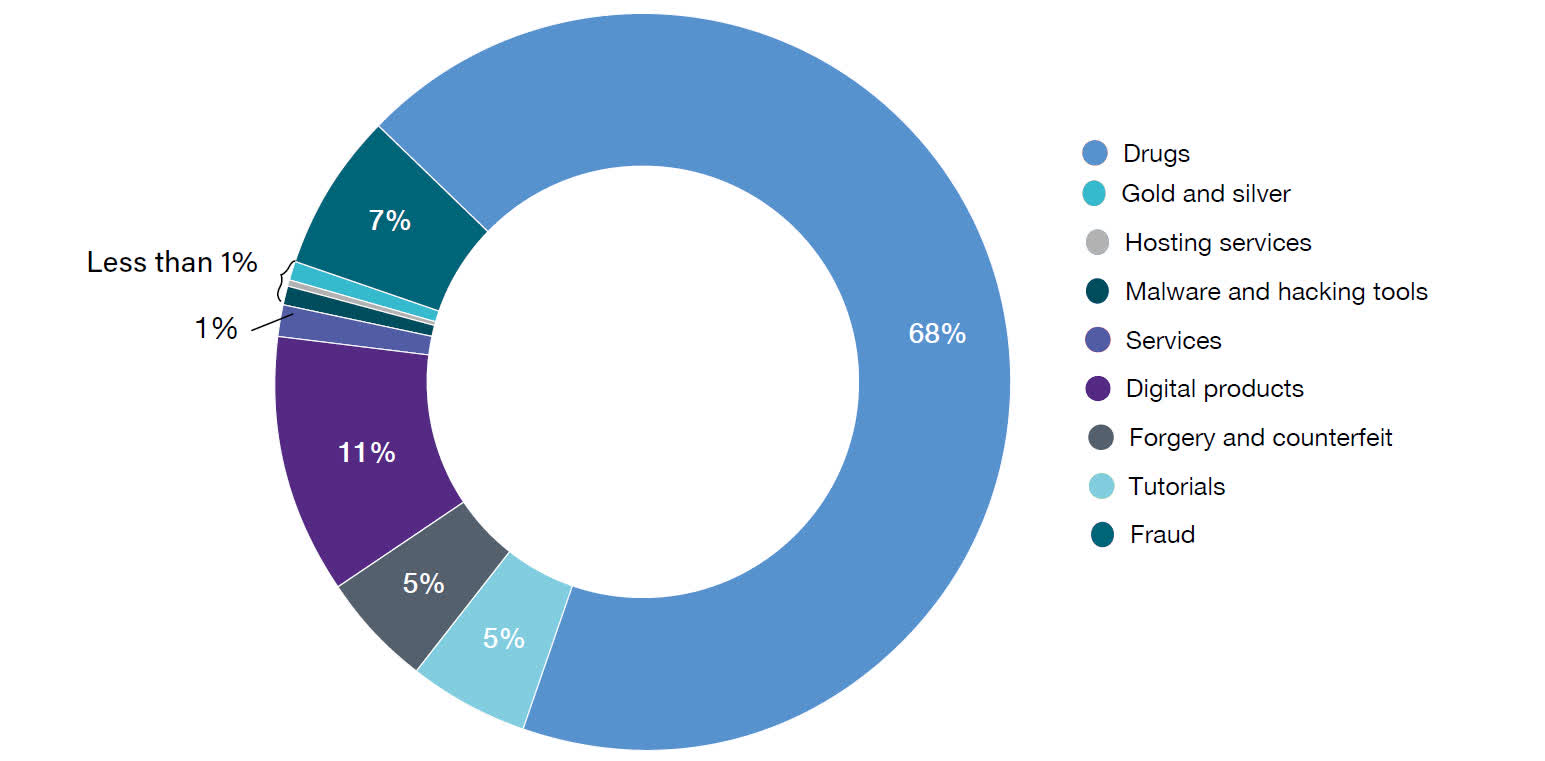

Et la nature même du Dark Web le rend également idéal pour ceux qui souhaitent mener des activités illégales ou stocker du contenu bien plus sérieux et illégal dans toutes les régions du monde.

Les données volées, la fausse monnaie, les faux documents, les numéros de carte de crédit et de sécurité sociale sont généralement vendus par des personnes fréquentant le Dark Web. Les sites vendant des produits pharmaceutiques bon marché côtoient ceux proposant des armes à feu, des stupéfiants ou du matériel pornographique impliquant des mineurs.

Ces dernières années, les offres de services de cybercriminalité se sont multipliées, car les attaques de rançongiciels ont ciblé des entreprises de plus en plus grandes et les groupes de piratage utilisent régulièrement les darknets pour discuter des cibles, partager des logiciels, etc. (bien que parfois au profit de la loi).

Ce sont eux qui font la réputation du Dark Web et il n’est pas difficile de comprendre pourquoi.

Accéder au Dark Web

Il convient de noter que l’on ne peut pas simplement tomber sur l’un des éléments ci-dessus, simplement en se connectant à votre compte Internet personnel et en utilisant un navigateur Web ordinaire. Dans ce dernier cas, quelque chose comme le navigateur Tor est nécessaire pour accéder au contenu du Dark Web.

Ce programme peut être utilisé comme n’importe quel autre navigateur, mais ses fonctionnalités de “services cachés” permettent aux utilisateurs d’accéder à l’ensemble du Web, sans révéler leur emplacement ou d’autres traits d’identification. Il est utilisé par des milliers de personnes, chaque jour, pour des raisons parfaitement sensées et légitimes.

Tor n’est pas un VPN (réseau privé virtuel), mais il utilise un cryptage multicouche pour toutes les données transférées lors des sessions de navigation et peut accéder au réseau Tor, ce que les autres navigateurs ne peuvent pas faire. Il s’agit d’une collection de milliers de serveurs, à travers le monde, entretenus par des bénévoles anonymes. Tout comme les serveurs qui hébergent TechSpot sont une infime partie du Web de surface, le réseau Tor est une petite partie du Dark Web.

Maintenant, alors que certaines autorités utilisent Tor elles-mêmes pour gérer le transfert d’informations secrètes, beaucoup d’autres considèrent quiconque utilise le programme avec une profonde méfiance. Et compte tenu de la nature de certains (nombreux ?) utilisateurs du Dark Web, toute tentative d’utilisation du réseau Tor doit être effectuée avec précaution, ce qui signifie prendre votre confidentialité et votre sécurité en ligne aussi au sérieux que possible.

Une approche consiste à utiliser un vieil ordinateur, qui n’est pas votre machine principale, et à l’exécuter avec quelque chose comme le système d’exploitation Tails. Cette distribution Linux portable est conçue pour fonctionner directement à partir d’une clé USB et est livrée avec Tor préinstallé. En d’autres termes, vous démarrez l’ordinateur en utilisant Tails, plutôt que Windows, par exemple.

Ensuite, si vous souhaitez renforcer davantage votre confidentialité, n’utilisez pas votre FAI domestique. Au lieu de cela, connectez-vous à un point d’accès WiFi public, mais comme ceux-ci ne sont pas très sécurisés, l’utilisation d’un VPN avant de lancer Tor est un must absolu.

C’est quelque peu évident de le dire, mais cela vaut quand même la peine de le répéter – n’utilisez pas votre propre nom ou adresse e-mail. Les comptes aléatoires et jetables sont essentiels pour vous assurer que vous ne laissez aucune trace de vos données personnelles. Et bien que des Go de fichiers gratuits puissent sembler attrayants, il y a de fortes chances qu’ils soient simplement porteurs de logiciels malveillants, alors ne téléchargez rien à moins d’être sûr à 100 % de l’intégrité et des origines du fichier.

Utilisations pratiques (et légales) du Dark Web

Comme indiqué, bien que le Dark Web puisse être un lieu d’activités illicites, vous pouvez également en tirer parti dans le cadre d’utilisations responsables et éthiques, conformément aux lois et réglementations locales.

- Services de messagerie axés sur la confidentialité :

- ProtonMail, un service de messagerie basé en Suisse, est accessible sur le Dark Web pour éviter la censure et fournir un service de messagerie crypté. Il est idéal pour ceux qui souhaitent communiquer en toute confidentialité.

- Dénonciation :

- Des plateformes comme SecureDrop permettent le partage d’informations anonymes et sont utilisées par des entités journalistiques telles que The Guardian et The New York Times pour une communication sécurisée avec les lanceurs d’alerte.

- Facebook:

- Facebook est présent sur le Dark Web, permettant aux utilisateurs d’accéder à la plate-forme à partir de zones où elle est bloquée ou censurée. C’est utile pour les personnes vivant sous des régimes oppressifs. DuckDuckGo est également disponible sur le Dark Web en tant que moteur de recherche sans traceur.

- Défense de la vie privée et de la liberté :

- Le projet Tor utilise le Dark Web pour son site afin de fournir des informations sur la confidentialité, la sécurité et l’absence de surveillance sur Internet.

- Transactions de crypto-monnaie :

- Le bitcoin et d’autres crypto-monnaies peuvent être échangés sur le Dark Web, offrant une couche supplémentaire d’anonymat aux utilisateurs. Cela peut être utile pour les personnes vivant dans des pays où les contrôles financiers sont stricts.

- Liberté d’Internet dans les régimes oppressifs :

- Pour les personnes vivant dans des pays où la censure d’Internet est stricte, le Dark Web peut être une bouée de sauvetage, offrant un accès à des informations non censurées et la possibilité de communiquer librement avec le monde extérieur. Des sites tels que la BBC et ProPublica sont disponibles sur le Dark Web.

Une mise en garde pour terminer

Pour certaines personnes dans le monde, l’utilisation du réseau Tor ou de réseaux similaires est le seul moyen d’accéder en toute sécurité à Internet, sans représailles immédiates de régimes oppressifs. Sans l’existence du Dark Web, le grand public aurait moins de connaissances sur les machinations des gouvernements et des entreprises ou sur les crimes commis dans les conflits.

Mais malgré tous les aspects positifs du Dark Web, le nom est désormais associé à des crimes graves, aux yeux de la plupart des gouvernements. Avec le coût mondial de la cybercriminalité estimé par certains à 10 000 milliards de dollars en quelques années seulement, et des agences à grande échelle se concentrant fortement sur la lutte contre l’utilisation du Dark Web, même les utilisateurs les plus légitimes peuvent se retrouver ciblés.

Alors, bien sûr, téléchargez Tor et explorez le monde caché du Dark Web, mais rappelez-vous simplement qui d’autre l’utilise et pourquoi.

Crédit d’en-tête : Robynne Hu