Getty Images

Les chercheurs ont déclaré vendredi que les pirates exploitaient la vulnérabilité SpringShell récemment découverte pour infecter avec succès les appareils vulnérables de l’Internet des objets avec Mirai, un logiciel malveillant open source qui transforme les routeurs et autres appareils connectés au réseau en réseaux de zombies tentaculaires.

Lorsque SpringShell (également connu sous le nom de Spring4Shell) a été révélé dimanche dernier, certains rapports l’ont comparé à Log4Shell, la vulnérabilité critique du jour zéro de l’utilitaire de journalisation populaire Log4J qui a affecté une partie importante des applications sur Internet. Cette comparaison s’est avérée exagérée car les configurations requises pour que SpringShell fonctionne n’étaient en aucun cas courantes. À ce jour, aucune application du monde réel n’est connue pour être vulnérable.

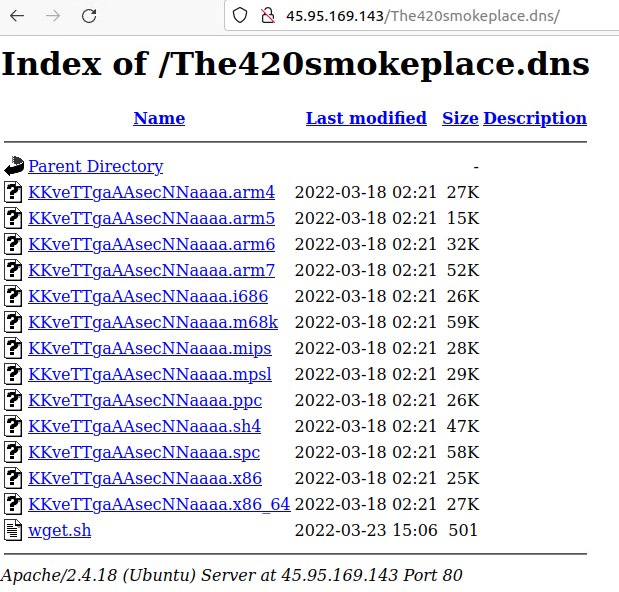

Les chercheurs de Trend Micro disent maintenant que les pirates ont développé un exploit militarisé qui installe avec succès Mirai. Un article de blog qu’ils ont publié n’identifiait pas le type d’appareil ou le processeur utilisé dans les appareils infectés. Le message indiquait cependant qu’un serveur de fichiers malveillants qu’ils avaient trouvé stockait plusieurs variantes du logiciel malveillant pour différentes architectures de processeur.

Trend Micro

“Nous avons observé une exploitation active de Spring4Shell dans laquelle des acteurs malveillants ont pu militariser et exécuter le malware du botnet Mirai sur des serveurs vulnérables, en particulier dans la région de Singapour”, ont écrit les chercheurs de Trend Micro Deep Patel, Nitesh Surana et Ashish Verma. Les exploits permettent aux acteurs de la menace pour télécharger Mirai dans le dossier “/tmp” de l’appareil et l’exécuter après un changement d’autorisation à l’aide de “chmod”.

Publicité

Les attaques ont commencé à apparaître dans les pots de miel des chercheurs au début du mois. La plupart des configurations vulnérables ont été configurées pour ces dépendances :

- Versions Spring Framework antérieures à 5.2.20, 5.3.18 et Java Development Kit (JDK) version 9 ou supérieure

- Apache Tomcat

- Dépendance Spring-webmvc ou spring-webflux

- Utilisation de la liaison de paramètres Spring configurée pour utiliser un type de paramètre non basique, tel que Plain Old Java Objects (POJO)

- Déployable, conditionné sous forme d’archive d’application Web (WAR)

Trend a déclaré que le succès des pirates informatiques dans la militarisation de l’exploit était en grande partie dû à leur habileté à utiliser des objets de classe exposés, ce qui leur offrait de multiples possibilités.

“Par exemple”, ont écrit les chercheurs, “les acteurs de la menace peuvent accéder à un objet AccessLogValve et militariser la variable de classe ‘class.module.classLoader.resources.context.parent.pipeline.firstpath’ dans Apache Tomcat. Ils peuvent le faire en redirigeant le journal d’accès pour écrire un shell Web dans la racine Web en manipulant les propriétés de l’objet AccessLogValve, telles que son modèle, son suffixe, son répertoire et son préfixe.

Il est difficile de savoir exactement quoi penser du rapport. Le manque de détails et le lien géographique avec Singapour peuvent suggérer qu’un nombre limité d’appareils sont vulnérables, voire aucun, si ce que Trend Micro a vu était un outil utilisé par les chercheurs. Sans savoir quoi ou si les appareils du monde réel sont vulnérables, il est difficile de fournir une évaluation précise de la menace ou de fournir des recommandations pratiques pour l’éviter.