Pas moins de 29 000 périphériques de stockage réseau fabriqués par QNAP, basé à Taiwan, sont vulnérables aux piratages faciles à réaliser et donnent aux utilisateurs non authentifiés sur Internet un contrôle total, a averti une société de sécurité.

La vulnérabilité, qui porte un indice de gravité de 9,8 sur 10 possibles, a été révélée lundi, lorsque QNAP a publié un correctif et a exhorté les utilisateurs à l’installer. Suivie sous le nom de CVE-2022-27596, la vulnérabilité permet aux pirates informatiques distants d’effectuer une injection SQL, un type d’attaque qui cible les applications Web qui utilisent le langage de requête structuré. Les vulnérabilités d’injection SQL sont exploitées en saisissant des caractères ou des scripts spécialement conçus dans les champs de recherche, les champs de connexion ou les URL d’un site Web bogué. Les injections permettent de modifier, de voler ou de supprimer des données ou d’obtenir un contrôle administratif sur les systèmes exécutant les applications vulnérables.

L’avis de QNAP de lundi a déclaré que les périphériques de stockage en réseau exécutant des versions de QTS antérieures à 5.0.1.2234 et des versions de QuTS Hero antérieures à h5.0.1.2248 étaient vulnérables. Le message a également fourni des instructions pour la mise à jour vers les versions corrigées.

Mardi, la société de sécurité Censys a rapporté que les données collectées à partir des recherches d’analyse du réseau montraient que jusqu’à 29 000 appareils QNAP n’avaient peut-être pas été corrigés contre CVE-2022-27596. Les chercheurs ont découvert que sur les 30 520 appareils connectés à Internet indiquant la version qu’ils utilisaient, seuls 557, soit environ 2 %, étaient corrigés. Au total, Censys a déclaré avoir détecté 67 415 appareils QNAP. Le chiffre de 29 000 a été estimé en appliquant le taux de correctifs de 2 % au nombre total d’appareils.

“Étant donné que le ransomware Deadbolt est conçu pour cibler spécifiquement les appareils NAS QNAP, il est très probable que si un exploit est rendu public, les mêmes criminels l’utiliseront pour diffuser à nouveau le même ransomware”, ont écrit les chercheurs de Censys. “Si l’exploit est publié et militarisé, cela pourrait causer des problèmes à des milliers d’utilisateurs de QNAP.”

Publicité

Dans un e-mail, un représentant de Censys a déclaré que mercredi, les chercheurs avaient trouvé 30 475 appareils QNAP qui affichaient leurs numéros de version (45 de moins que mardi), et que parmi ceux-ci, 29 923 exécutent des versions vulnérables à CVE-2022-27596.

La mention de Deadbolt fait référence à une série de campagnes de piratage au cours de l’année écoulée qui ont exploité les vulnérabilités antérieures des appareils QNAP pour les infecter avec un ransomware qui utilise ce nom. L’une des vagues de campagne les plus récentes s’est produite en septembre et a exploité CVE-2022-27593, une vulnérabilité dans les appareils qui utilisent une fonctionnalité propriétaire connue sous le nom de Photo Station. La vulnérabilité a été classée comme une référence contrôlée de manière externe à une ressource dans une autre sphère.

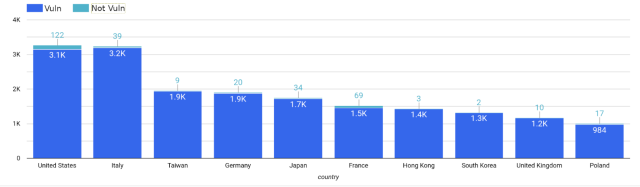

Le rapport Censys de mardi a déclaré que les appareils vulnérables à CVE-2022-27596 étaient les plus courants aux États-Unis, suivis de l’Italie et de Taïwan.

Censys a également fourni la ventilation suivante :

| Pays | Nombre total d’hôtes | Hôtes non vulnérables | Hôtes vulnérables |

| États-Unis | 3 271 | 122 | 3 149 |

| Italie | 3 239 | 39 | 3 200 |

| Taïwan | 1 951 | 9 | 1 942 |

| Allemagne | 1 901 | 20 | 1 881 |

| Japon | 1 748 | 34 | 1 714 |

| France | 1 527 | 69 | 1 458 |

| Hong Kong | 1 425 | 3 | 1 422 |

| Corée du Sud | 1 313 | 2 | 1 311 |

| Royaume-Uni | 1 167 | dix | 1 157 |

| Pologne | 1 001 | 17 | 984 |

Dans le passé, QNAP a également recommandé aux utilisateurs de suivre toutes ces étapes pour réduire les risques de piratage :

- Désactivez la fonction de transfert de port sur le routeur.

- Configurez myQNAPcloud sur le NAS pour permettre un accès à distance sécurisé et empêcher l’exposition à Internet.

- Mettez à jour le firmware du NAS vers la dernière version.

- Mettez à jour toutes les applications sur le NAS vers leurs dernières versions.

- Appliquez des mots de passe forts pour tous les comptes d’utilisateurs sur le NAS.

- Prenez des instantanés et sauvegardez-les régulièrement pour protéger vos données.

Comme le rapporte Bleeping Computer, au fil des ans, les appareils QNAP ont été piratés et infectés avec succès par d’autres souches de ransomwares, notamment Muhstik, eCh0raix/QNAPCrypt, QSnatch, Agelocker, Qlocker, DeadBolt et Checkmate. Les utilisateurs de ces appareils doivent agir maintenant.