Agrandir / Image infrarouge d’une personne en train d’ouvrir un véhicule.

Getty Images

Lorsqu’un homme de Londres a découvert le pare-chocs avant gauche de son Toyota RAV4 arraché et le phare partiellement démonté non pas une mais deux fois en trois mois l’année dernière, il a soupçonné que les actes étaient du vandalisme insensé. Lorsque le véhicule a disparu quelques jours après le deuxième incident et qu’un voisin a découvert que leur Toyota Land Cruiser avait disparu peu de temps après, il a découvert qu’ils faisaient partie d’une nouvelle technique sophistiquée pour effectuer des vols sans clé.

Il se trouve que le propriétaire, Ian Tabor, est un chercheur en cybersécurité spécialisé dans les automobiles. En enquêtant sur la façon dont son RAV4 a été pris, il est tombé sur une nouvelle technique appelée attaques par injection CAN.

Le cas du CAN défectueux

Tabor a commencé par se pencher sur le système télématique “MyT” que Toyota utilise pour suivre les anomalies du véhicule connues sous le nom de DTC (Diagnostic Trouble Codes). Il s’est avéré que son véhicule avait enregistré de nombreux DTC au moment du vol.

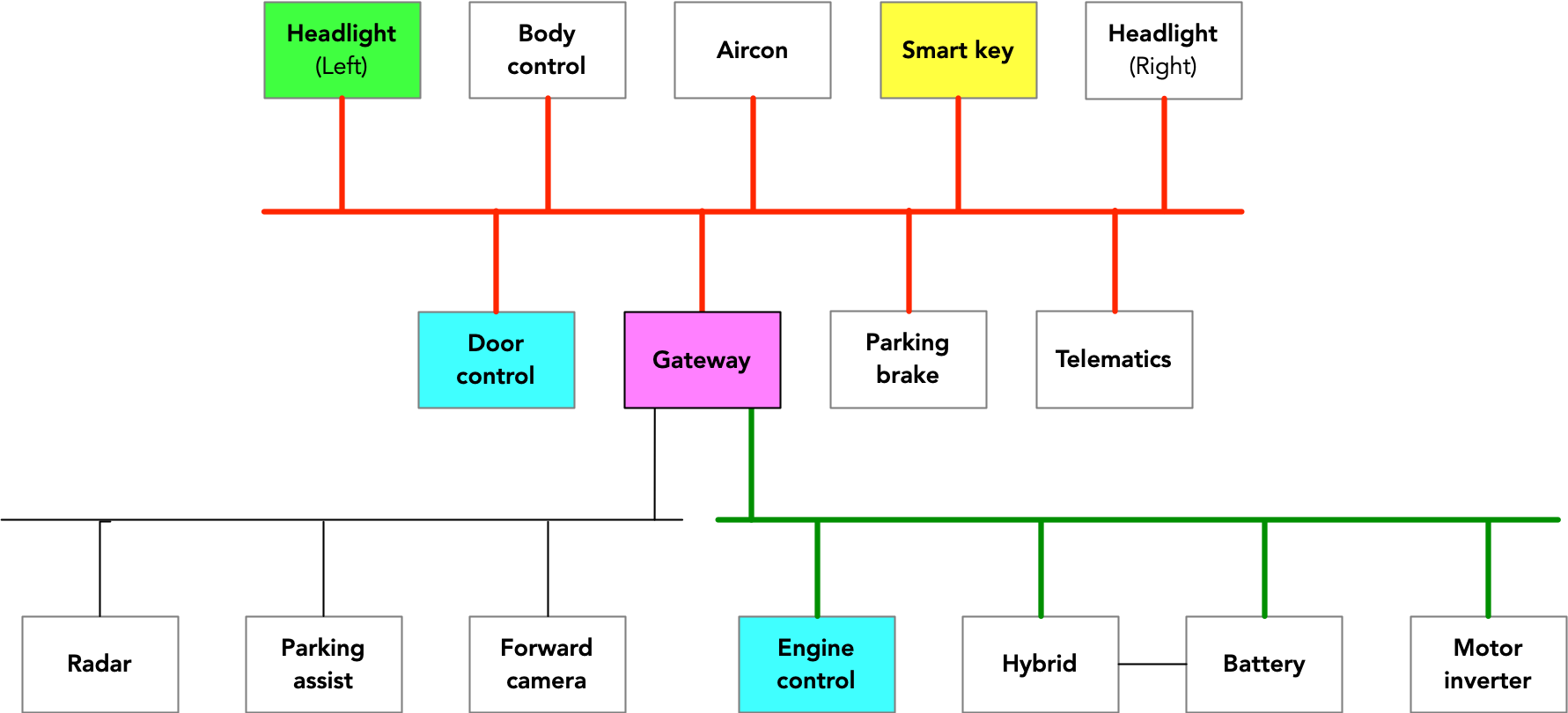

Les codes d’erreur ont montré que la communication avait été perdue entre le CAN du RAV4 – abréviation de Controller Area Network – et l’unité de contrôle électronique du phare. Ces ECU, comme ils sont abrégés, se trouvent dans pratiquement tous les véhicules modernes et sont utilisés pour contrôler une myriade de fonctions, y compris les essuie-glaces, les freins, les feux individuels et le moteur. En plus de contrôler les composants, les ECU envoient des messages d’état sur le CAN pour tenir les autres ECU informés des conditions actuelles.

Ce schéma trace la topologie CAN pour le RAV4 :

Schéma montrant la topologie CAN du RAV4.

Ken Tindell

Les DTC montrant que le phare gauche du RAV4 a perdu le contact avec le CAN n’étaient pas particulièrement surprenants, étant donné que les escrocs avaient arraché les câbles qui le reliaient. Plus révélateur était l’échec simultané de nombreux autres calculateurs, y compris ceux des caméras avant et du contrôle du moteur hybride. Pris ensemble, ces échecs suggéraient non pas que les ECU avaient échoué, mais plutôt que le bus CAN avait mal fonctionné. Cela a envoyé Taber chercher une explication.

Publicité

Le chercheur et victime de vol s’est ensuite tourné vers des forums sur le crime sur le dark web et des vidéos YouTube expliquant comment voler des voitures. Il a finalement trouvé des publicités pour ce qui était étiqueté des dispositifs de “démarrage d’urgence”. Apparemment, ces appareils ont été conçus pour être utilisés par les propriétaires ou les serruriers lorsqu’aucune clé n’est disponible, mais rien n’empêchait leur utilisation par quiconque, y compris les voleurs. Taber a acheté un appareil annoncé pour démarrer divers véhicules de Lexus et Toyota, y compris le RAV4. Il a ensuite procédé à une ingénierie inverse et, avec l’aide de son ami et collègue expert en sécurité automobile Ken Tindell, a découvert comment cela fonctionnait sur le CAN du RAV4.

À l’intérieur de cette enceinte JBL se cache une nouvelle forme d’attaque

La recherche a révélé une forme de vol de véhicule sans clé qu’aucun des chercheurs n’avait vu auparavant. Dans le passé, les voleurs réussissaient en utilisant ce qu’on appelle une attaque par relais. Ces hacks amplifient le signal entre la voiture et le porte-clés d’entrée sans clé utilisé pour le déverrouiller et le démarrer. Les télécommandes sans clé ne communiquent généralement que sur des distances de quelques mètres. En plaçant un simple appareil radio portable près du véhicule, les voleurs amplifient le message normalement faible que les voitures envoient. Avec une amplification suffisante, les messages atteignent la maison ou le bureau à proximité où se trouve le porte-clés. Lorsque le porte-clés répond avec le message cryptographique qui déverrouille et démarre le véhicule, le répéteur de l’escroc le relaie à la voiture. Sur ce, le voleur s’en va.

“Maintenant que les gens savent comment fonctionne une attaque par relais… les propriétaires de voitures gardent leurs clés dans une boîte en métal (bloquant le message radio de la voiture) et certains constructeurs automobiles fournissent désormais des clés qui s’endorment s’ils sont immobiles pendant quelques minutes (et donc gagnés). Je ne reçois pas le message radio de la voiture) », a écrit Tindell dans un article récent. « Face à cette défaite mais ne voulant pas renoncer à une activité lucrative, les voleurs ont opté pour une nouvelle façon de contourner la sécurité : contourner tout le système de clé intelligente. Ils le font avec une nouvelle attaque : CAN Injection.