Aurich Lawson | Getty Images

Une récente décision de Google de remplir Internet avec huit nouveaux domaines de premier niveau fait craindre que deux des ajouts ne soient une aubaine pour les escrocs en ligne qui incitent les gens à cliquer sur des liens malveillants.

Fréquemment abrégé en TLD, un domaine de premier niveau est le segment le plus à droite d’un nom de domaine. Aux débuts d’Internet, ils aidaient à classer l’objectif, la région géographique ou l’opérateur d’un domaine donné. Le TLD .com, par exemple, correspondait à des sites gérés par des entités commerciales, .org était utilisé pour des organisations à but non lucratif, .net pour des entités Internet ou de réseau, .edu pour des écoles et des universités, etc. Il existe également des codes de pays, tels que .uk pour le Royaume-Uni, .ng pour le Nigeria et .fj pour les Fidji. L’une des premières communautés Internet, The WELL, était accessible à l’adresse www.well.sf.ca.us.

Depuis lors, les organisations régissant les domaines Internet ont déployé des milliers de nouveaux TLD. Il y a deux semaines, Google a ajouté huit nouveaux TLD à Internet, portant le nombre total de TLD à 1 480, selon l’Internet Assigned Numbers Authority, l’organe directeur qui supervise la racine DNS, l’adressage IP et d’autres ressources de protocole Internet.

Deux des nouveaux TLD de Google, .zip et .mov, ont suscité le mépris de certains cercles de sécurité. Alors que les spécialistes du marketing de Google disent que l’objectif est de désigner respectivement “lier les choses ensemble ou se déplacer très rapidement” et “animer des images et tout ce qui vous émeut”, ces suffixes sont déjà largement utilisés pour désigner quelque chose de complètement différent. Plus précisément, .zip est une extension utilisée dans les fichiers d’archive qui utilisent un format de compression appelé zip. Le format .mov, quant à lui, apparaît à la fin des fichiers vidéo, généralement lorsqu’ils ont été créés au format QuickTime d’Apple.

De nombreux praticiens de la sécurité avertissent que ces deux TLD sèmeront la confusion lorsqu’ils seront affichés dans des e-mails, sur les réseaux sociaux et ailleurs. La raison en est que de nombreux sites et logiciels convertissent automatiquement des chaînes telles que “arstechnica.com” ou “mastodon.social” en une URL qui, lorsqu’il clique dessus, conduit l’utilisateur au domaine correspondant. Le souci est que les e-mails et les publications sur les réseaux sociaux faisant référence à un fichier tel que setup.zip ou vacation.mov les transforment automatiquement en liens cliquables et que les escrocs saisissent l’ambiguïté.

Publicité

“Les acteurs de la menace peuvent facilement enregistrer des noms de domaine susceptibles d’être utilisés par d’autres personnes pour faire référence à des noms de fichiers”, a écrit Randy Pargman, directeur de la détection des menaces à la société de sécurité Proofpoint, dans un e-mail. “Ils peuvent ensuite utiliser ces conversations que l’auteur de la menace n’a même pas eu à initier (ou auxquelles participer) pour inciter les gens à cliquer et à télécharger du contenu malveillant.”

Défaire des années de sensibilisation anti-hameçonnage et anti-tromperie

Un escroc contrôlant le domaine photos.zip, par exemple, pourrait exploiter l’habitude, vieille de plusieurs décennies, des personnes d’archiver un ensemble d’images dans un fichier zip, puis de les partager dans un e-mail ou sur les réseaux sociaux. Plutôt que de rendre photos.zip en texte brut, ce qui se serait produit avant le déménagement de Google, de nombreux sites et applications les convertissent maintenant en un domaine cliquable. Un utilisateur qui pense accéder à une archive de photos de quelqu’un qu’il connaît pourrait plutôt être redirigé vers un site Web créé par des escrocs.

Les escrocs “pourraient facilement le configurer pour fournir un téléchargement de fichier zip chaque fois que quelqu’un visite la page et inclure tout contenu qu’ils souhaitent dans le fichier zip, comme des logiciels malveillants”, a déclaré Pargman.

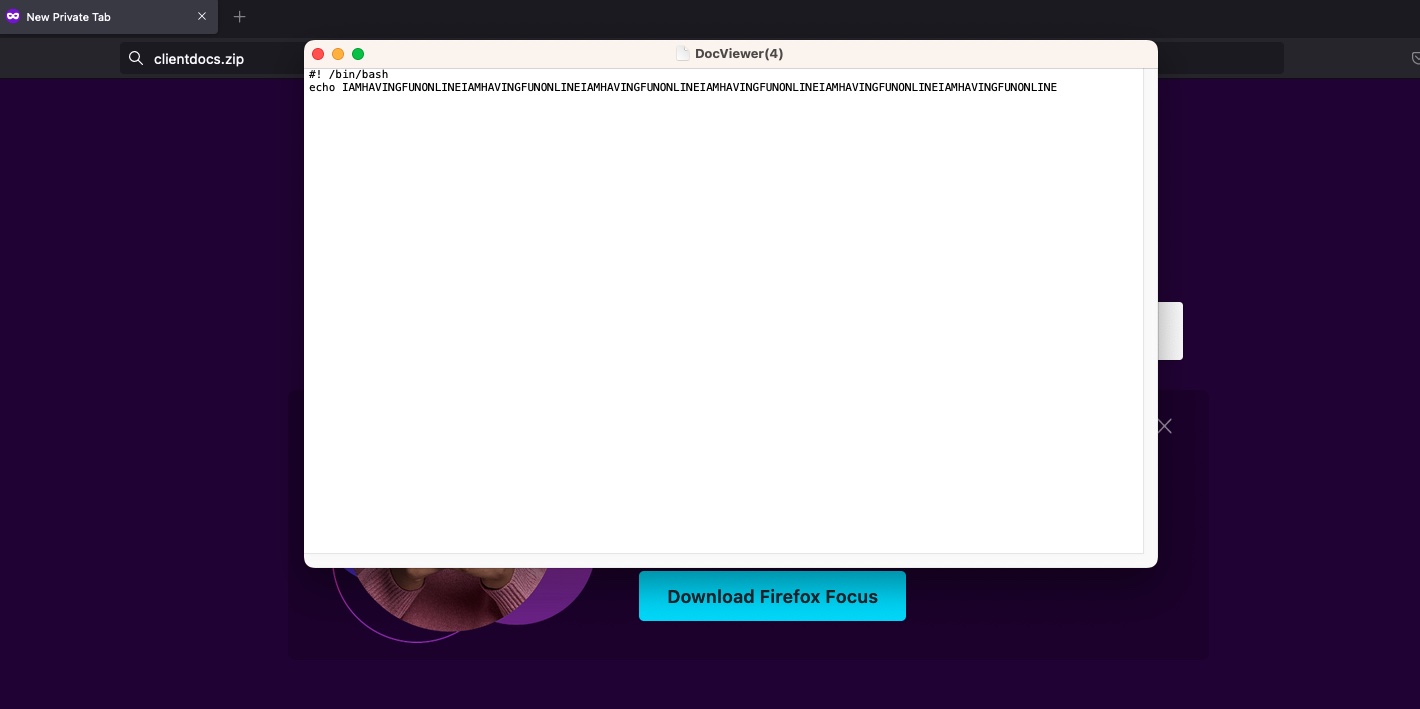

Plusieurs sites nouvellement créés montrent à quoi pourrait ressembler ce tour de passe-passe. Parmi eux figurent setup.zip et steaminstaller.zip, qui utilisent des noms de domaine faisant généralement référence aux conventions de dénomination des fichiers d’installation. Clientdocs.zip est particulièrement poignant, un site qui télécharge automatiquement un script bash qui se lit comme suit :

# ! /bin/bash echo IAMHAVINGFUNONLINEIAMHAVINGFUNONLINEIAMHAVINGFUNONLINEIAMHAVINGFUNONLINEIAMHAVINGFUNONLINEIAMHAVINGFUNONLINE

Il n’est pas difficile d’imaginer que les acteurs de la menace utilisent cette technique d’une manière qui n’est pas aussi comique.

« L’avantage pour l’auteur de la menace est qu’il n’a même pas eu à envoyer les messages pour inciter les victimes potentielles à cliquer sur le lien. Il leur a simplement suffi d’enregistrer le domaine, de configurer le site Web pour diffuser du contenu malveillant et d’attendre passivement que les gens créent accidentellement des liens vers leur contenu », a écrit Pargman. “Les liens semblent beaucoup plus fiables car ils viennent dans le contexte de messages ou de publications d’un expéditeur de confiance.”