Getty Images

Le code d’exploitation d’une vulnérabilité critique du logiciel d’impression est devenu public lundi dans une version qui pourrait exacerber la menace d’attaques de logiciels malveillants déjà en cours depuis cinq jours.

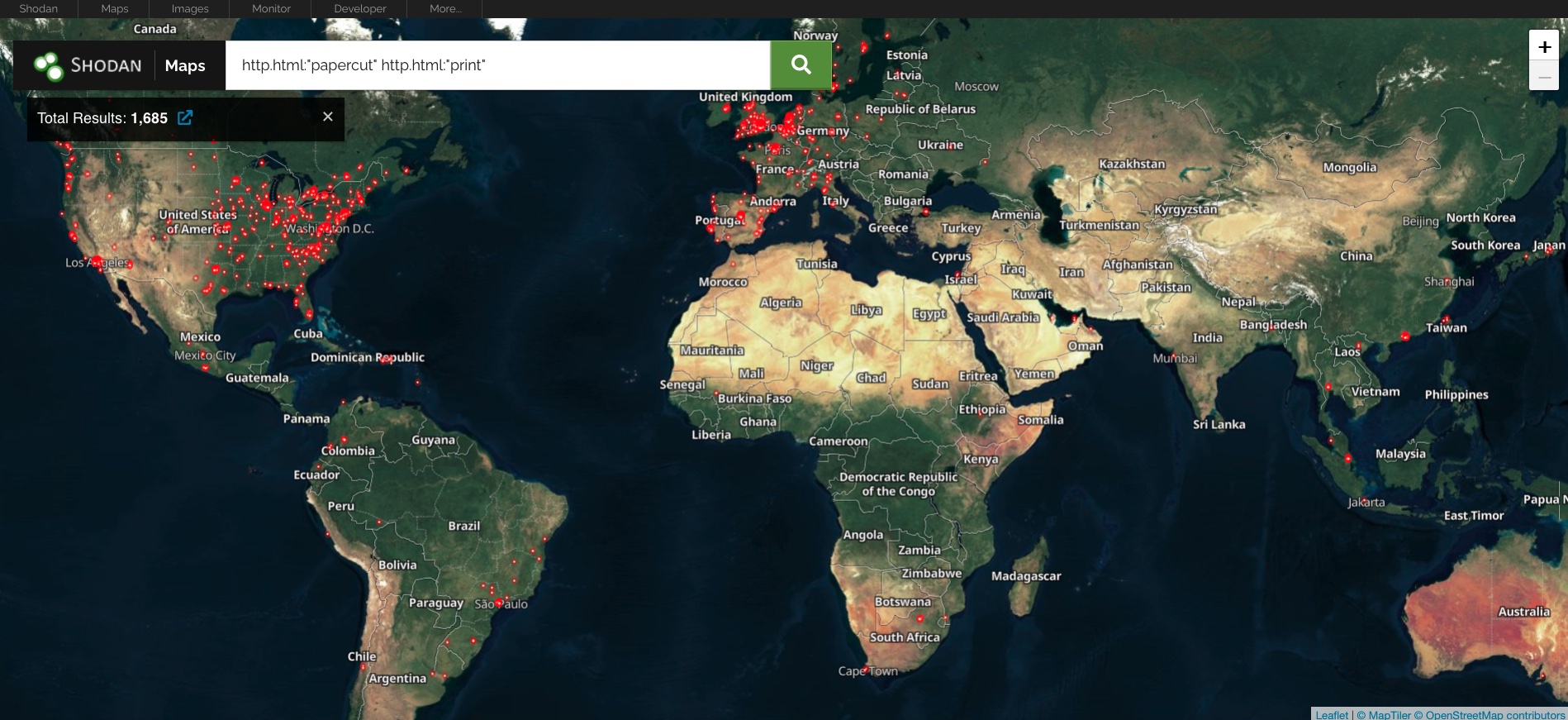

La vulnérabilité réside dans le logiciel de gestion d’impression connu sous le nom de PaperCut, qui, selon le site Web de la société, compte plus de 100 millions d’utilisateurs dans 70 000 organisations. Lorsque ce message a été publié, le moteur de recherche Shodan a montré que près de 1 700 instances du logiciel étaient exposées à Internet.

Carte du monde montrant les emplacements des installations PaperCut.

Mercredi dernier, PaperCut a averti qu’une vulnérabilité critique corrigée dans le logiciel en mars faisait l’objet d’attaques actives contre des machines qui n’avaient pas encore installé la mise à jour de mars. La vulnérabilité, identifiée comme CVE-2023-27350, porte un indice de gravité de 9,8 sur 10 possibles. Elle permet à un attaquant non authentifié d’exécuter à distance un code malveillant sans avoir besoin de se connecter ou de fournir un mot de passe. Une vulnérabilité connexe, identifiée comme CVE-2023-27351 avec un indice de gravité de 8,2, permet à des attaquants non authentifiés d’extraire des noms d’utilisateur, des noms complets, des adresses e-mail et d’autres données potentiellement sensibles à partir de serveurs non corrigés.

Deux jours après que PaperCut a révélé les attaques, la société de sécurité Huntress a signalé avoir trouvé des acteurs de la menace exploitant CVE-2023-27350 pour installer deux logiciels de gestion à distance, l’un connu sous le nom d’Atera et l’autre Syncro, sur des serveurs non corrigés. Les preuves ont ensuite montré que l’auteur de la menace utilisait le logiciel de gestion à distance pour installer un logiciel malveillant connu sous le nom de Truebot. Truebot est lié à un groupe de menaces connu sous le nom de Silence, qui a des liens avec le groupe de rançongiciels connu sous le nom de Clop. Auparavant, Clop utilisait Truebot dans des attaques sauvages qui exploitaient une vulnérabilité critique dans un logiciel connu sous le nom de GoAnywhere.

Publicité

“Bien que l’objectif ultime de l’activité actuelle exploitant le logiciel de PaperCut soit inconnu, ces liens (quoique quelque peu circonstanciels) avec une entité ransomware connue sont préoccupants”, ont écrit les chercheurs de Huntress dans leur rapport vendredi. “Potentiellement, l’accès obtenu grâce à l’exploitation de PaperCut pourrait être utilisé comme un point d’ancrage menant à un mouvement de suivi au sein du réseau de la victime, et finalement au déploiement d’un ransomware.”

Huntress a fourni une description générale des vulnérabilités et de la manière de les exploiter. Il a également publié la vidéo ci-dessous montrant un exploit en action. La société, cependant, n’a pas publié le code d’exploitation.

Exploitation de la preuve de concept PaperCut CVE-2023-27350.

L’exploit fonctionne en ajoutant des entrées malveillantes à l’un des scripts d’imprimante modèle qui sont présents par défaut. En désactivant le sandboxing de sécurité, le script malveillant peut accéder directement au runtime Java et, à partir de là, exécuter du code sur le serveur principal. “Comme prévu, les scripts ne contiennent que des fonctions qui servent de crochets pour une exécution future, mais la portée globale est exécutée immédiatement après l’enregistrement, et donc une simple modification d’un script d’imprimante peut être exploitée pour réaliser l’exécution de code à distance”, a expliqué Huntress.

Lundi, des chercheurs de la société de sécurité Horizon3 ont publié leur analyse des vulnérabilités, ainsi qu’un code d’exploitation de preuve de concept pour la plus grave. Semblable à l’exploit PoC décrit par Huntress, il utilise la vulnérabilité de contournement d’authentification pour altérer la fonctionnalité de script intégrée et exécuter du code.

Vendredi, Huntress a signalé qu’il y avait environ 1 000 machines Windows avec PaperCut installé dans les environnements clients qu’il protège. Parmi ceux-ci, environ 900 sont restés non corrigés. Sur les trois machines macOS surveillées, une seule a été corrigée. En supposant que les chiffres sont représentatifs de la plus grande base d’installation de PaperCut, les données de Huntress suggèrent que des milliers de serveurs restent sous la menace d’être exploités. Comme indiqué précédemment, près de 1 700 serveurs sont faciles à trouver exposés à Internet. Des recherches supplémentaires pourraient être en mesure d’en trouver encore plus.

Toute organisation utilisant PaperCut doit s’assurer qu’elle utilise PaperCut MF et NG versions 20.1.7, 21.2.11 et 22.0.9. PaperCut et Huntress proposent également des solutions de contournement pour les organisations qui ne sont pas en mesure de mettre à jour immédiatement. Huntress et Horizon3 fournissent également des indicateurs que les utilisateurs de PaperCut peuvent vérifier pour déterminer s’ils ont été exposés à des exploits.