Getty Images

Au cours de l’année écoulée, une vague de logiciels malveillants destructeurs d’essuie-glace provenant de pas moins de neuf familles est apparue. Au cours de la semaine dernière, les chercheurs en ont répertorié au moins deux autres, tous deux présentant des bases de code avancées conçues pour infliger un maximum de dégâts.

Lundi, des chercheurs de Check Point Research ont publié les détails d’Azov, un malware inédit que la société a décrit comme un “effaceur de données efficace, rapide et malheureusement irrécupérable”. Les fichiers sont effacés par blocs de 666 octets en les écrasant avec des données aléatoires, en laissant intact un bloc de taille identique, et ainsi de suite. Le logiciel malveillant utilise la variable locale char buffer non initialisée[666].

Les script kiddies n’ont pas besoin de postuler

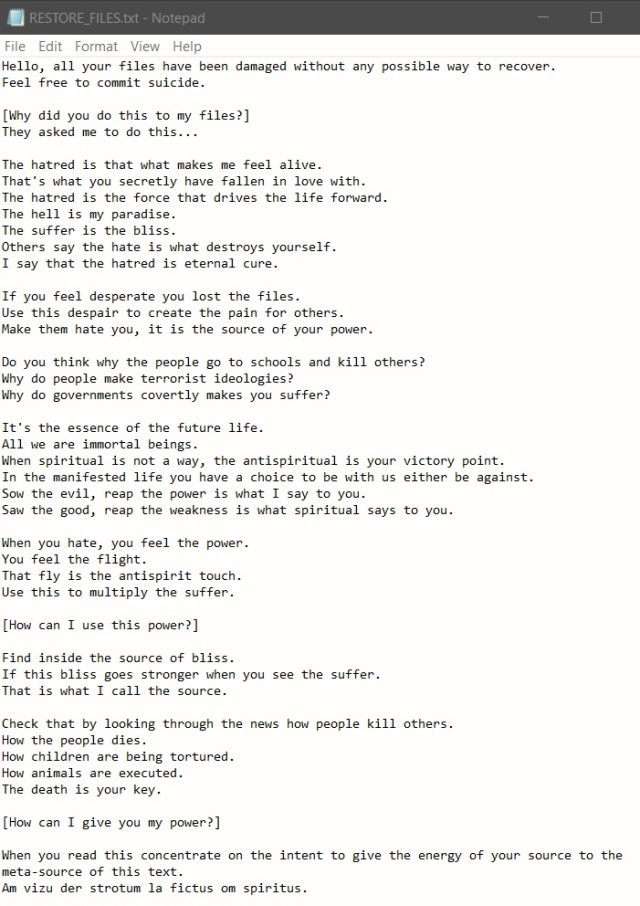

Après avoir définitivement détruit les données sur les machines infectées, Azov affiche une note écrite dans le style d’une annonce de ransomware. La note fait écho aux points de discussion du Kremlin concernant la guerre de la Russie contre l’Ukraine, y compris la menace de frappes nucléaires. La note de l’un des deux échantillons récupérés par Check Point attribue à tort les mots à un analyste de logiciels malveillants bien connu de Pologne.

Malgré l’apparence initiale d’une entreprise par des développeurs juvéniles, Azov n’est en aucun cas simpliste. Il s’agit d’un virus informatique dans sa définition d’origine, ce qui signifie qu’il modifie les fichiers (dans ce cas, en ajoutant du code polymorphe aux exécutables 64 bits de la porte dérobée) qui attaquent le système infecté. Il est également entièrement écrit en assembleur, un langage de bas niveau extrêmement fastidieux à utiliser, mais qui rend également le logiciel malveillant plus efficace dans le processus de porte dérobée. Outre le code polymorphe, Azov utilise d’autres techniques pour rendre la détection et l’analyse par les chercheurs plus difficiles.

Publicité

“Bien que l’échantillon d’Azov ait été considéré comme un logiciel de dérapage lors de sa première rencontre (probablement à cause de la note de rançon étrangement formée), une fois sondé plus loin, on trouve des techniques très avancées – assemblage conçu manuellement, injection de charges utiles dans des exécutables afin de les détourner, et plusieurs anti-analyse des astuces généralement réservées aux manuels de sécurité ou aux outils de cybercriminalité de grande marque », a écrit le chercheur de Check Point, Jiri Vinopal. “Azov ransomware devrait certainement donner plus de mal à l’ingénieur inverse typique qu’au malware moyen.”

Une bombe logique intégrée au code fait exploser Azove à un moment prédéterminé. Une fois déclenchée, la bombe logique itère sur tous les répertoires de fichiers et exécute la routine d’effacement sur chacun d’eux, à l’exception des chemins d’accès système et des extensions de fichier spécifiques codés en dur. Le mois dernier, plus de 17 000 exécutables dérobés avaient été soumis à VirusTotal, ce qui indique que le malware s’est largement répandu.

Mercredi dernier, des chercheurs de la société de sécurité ESET ont dévoilé un autre essuie-glace inédit qu’ils ont appelé Fantasy, ainsi qu’un outil de mouvement latéral et d’exécution nommé Sandals. Le logiciel malveillant a été diffusé à l’aide d’une attaque de la chaîne d’approvisionnement qui a abusé de l’infrastructure d’une entreprise israélienne qui développe des logiciels destinés à l’industrie du diamant. Sur une période de 150 minutes, Fantasy et Sandals se sont propagés aux clients du fabricant de logiciels engagés dans les ressources humaines, les services de support informatique et la vente en gros de diamants. Les cibles étaient situées en Afrique du Sud, en Israël et à Hong Kong.

Fantasy emprunte beaucoup de code à Apostle, un malware qui s’est d’abord fait passer pour un rançongiciel avant de se révéler comme un essuie-glace. Apostle a été lié à Agrius, un acteur menaçant iranien opérant depuis le Moyen-Orient. La réutilisation du code a conduit ESET à attribuer Fantasy et Sandals au même groupe.