Getty Images

Un service qui aide les développeurs open source à écrire et à tester des logiciels divulgue des milliers de jetons d’authentification et d’autres secrets sensibles à la sécurité. Bon nombre de ces fuites permettent aux pirates d’accéder aux comptes privés des développeurs sur Github, Docker, AWS et d’autres référentiels de code, ont déclaré des experts en sécurité dans un nouveau rapport.

La disponibilité des informations d’identification de développeur tiers de Travis CI est un problème permanent depuis au moins 2015. À cette époque, le service de vulnérabilité de sécurité HackerOne a signalé qu’un compte Github qu’il utilisait avait été compromis lorsque le service avait exposé un jeton d’accès pour l’un des les développeurs HackerOne. Une fuite similaire s’est présentée à nouveau en 2019 et à nouveau l’année dernière.

Les jetons donnent à toute personne y ayant accès la possibilité de lire ou de modifier le code stocké dans des référentiels qui distribuent un nombre incalculable d’applications logicielles et de bibliothèques de codes en cours. La possibilité d’obtenir un accès non autorisé à de tels projets ouvre la possibilité d’attaques de la chaîne d’approvisionnement, dans lesquelles les acteurs de la menace falsifient les logiciels malveillants avant qu’ils ne soient distribués aux utilisateurs. Les attaquants peuvent tirer parti de leur capacité à altérer l’application pour cibler un grand nombre de projets qui reposent sur l’application dans les serveurs de production.

Bien qu’il s’agisse d’un problème de sécurité connu, les fuites se sont poursuivies, rapportent des chercheurs de l’équipe Nautilus de la société Aqua Security. Une série de deux lots de données auxquels les chercheurs ont accédé à l’aide de l’interface de programmation Travis CI a produit 4,28 millions et 770 millions de journaux de 2013 à mai 2022. Après avoir échantillonné un petit pourcentage des données, les chercheurs ont trouvé ce qu’ils pensent être 73 000 jetons, secrets, et divers diplômes.

“Ces clés d’accès et ces informations d’identification sont liées à des fournisseurs de services cloud populaires, notamment GitHub, AWS et Docker Hub”, a déclaré Aqua Security. “Les attaquants peuvent utiliser ces données sensibles pour lancer des cyberattaques massives et se déplacer latéralement dans le cloud. Quiconque a déjà utilisé Travis CI est potentiellement exposé, nous vous recommandons donc de faire tourner vos clés immédiatement.”

Travis CI est un fournisseur d’une pratique de plus en plus courante connue sous le nom d’intégration continue. Souvent abrégé en CI, il automatise le processus de construction et de test de chaque changement de code qui a été validé. Pour chaque modification, le code est régulièrement construit, testé et fusionné dans un référentiel partagé. Compte tenu du niveau d’accès dont CI a besoin pour fonctionner correctement, les environnements stockent généralement des jetons d’accès et d’autres secrets qui fournissent un accès privilégié aux parties sensibles du compte cloud.

Publicité

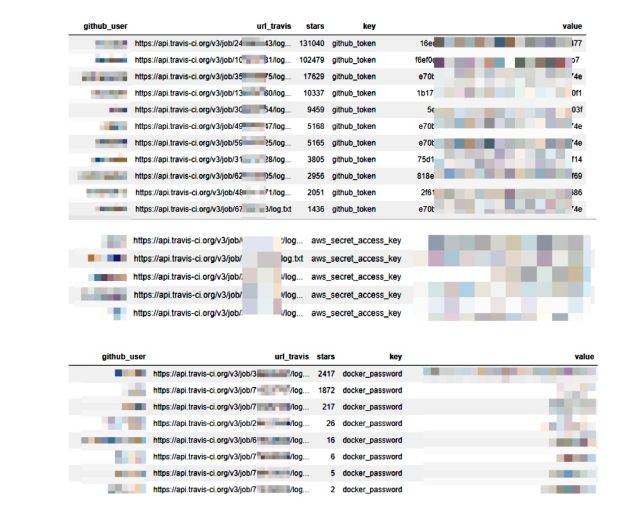

Les jetons d’accès trouvés par Aqua Security impliquaient des comptes privés d’un large éventail de référentiels, notamment Github, AWS et Docker.

Sécurité aquatique

Voici des exemples de jetons d’accès exposés :

- Jetons d’accès à GitHub qui peuvent permettre un accès privilégié aux référentiels de code

- Clés d’accès AWS

- Ensembles d’informations d’identification, généralement une adresse e-mail ou un nom d’utilisateur et un mot de passe, qui permettent d’accéder à des bases de données telles que MySQL et PostgreSQL

- Les mots de passe Docker Hub, qui peuvent conduire à la prise de contrôle de compte si MFA (authentification multifacteur) n’est pas activé

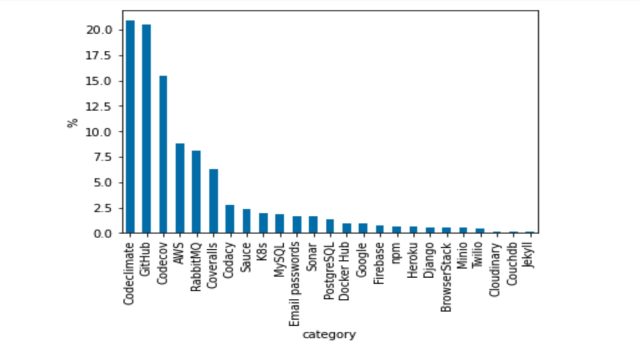

Le graphique suivant montre la répartition :

Sécurité aquatique

Les chercheurs d’Aqua Security ont ajouté :

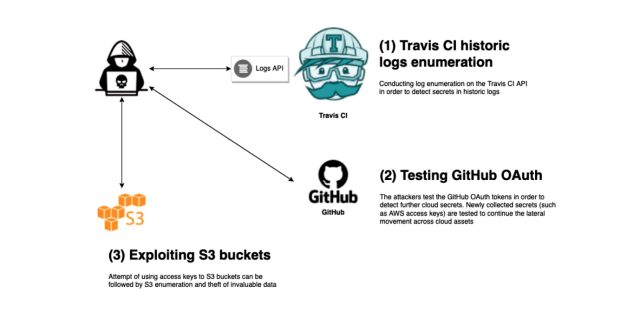

Nous avons trouvé des milliers de jetons GitHub OAuth. Il est prudent de supposer qu’au moins 10 à 20 % d’entre eux sont en direct. Surtout ceux qui ont été trouvés dans les journaux récents. Nous avons simulé dans notre laboratoire cloud un scénario de mouvement latéral basé sur ce scénario d’accès initial :

1. Extraction d’un jeton GitHub OAuth via les journaux Travis CI exposés.

2. Découverte de données sensibles (c’est-à-dire, clés d’accès AWS) dans des référentiels de code privés à l’aide du jeton exposé.

3. Tentatives de déplacement latéral avec les clés d’accès AWS dans le service de compartiment AWS S3.

4. Découverte d’objets de stockage dans le cloud via l’énumération des compartiments.

5. Exfiltration de données du S3 de la cible vers le S3 de l’attaquant.

Sécurité aquatique

Les représentants de Travis CI n’ont pas immédiatement répondu à un e-mail sollicitant des commentaires sur ce message. Compte tenu de la nature récurrente de cette exposition, les développeurs doivent effectuer une rotation proactive périodique des jetons d’accès et autres informations d’identification. Ils doivent également analyser régulièrement leurs artefacts de code pour s’assurer qu’ils ne contiennent pas d’informations d’identification. Aqua Security a des conseils supplémentaires dans son article.