Les logiciels malveillants qui exploitent les vulnérabilités non corrigées dans 30 plugins WordPress différents ont infecté des centaines, voire des milliers de sites et peuvent être utilisés activement depuis des années, selon un article publié la semaine dernière.

Le malware basé sur Linux installe une porte dérobée qui amène les sites infectés à rediriger les visiteurs vers des sites malveillants, ont déclaré des chercheurs de la société de sécurité Dr.Web. Il est également capable de désactiver la journalisation des événements, de passer en mode veille et de s’arrêter. Il est installé en exploitant les vulnérabilités déjà corrigées dans les plugins que les propriétaires de sites Web utilisent pour ajouter des fonctionnalités telles que le chat en direct ou les rapports de métriques au système de gestion de contenu WordPress principal.

“Si les sites utilisent des versions obsolètes de ces modules complémentaires, dépourvus de correctifs cruciaux, les pages Web ciblées sont injectées avec des JavaScripts malveillants”, ont écrit les chercheurs de Dr.Web. “En conséquence, lorsque les utilisateurs cliquent sur n’importe quelle zone d’une page attaquée, ils sont redirigés vers d’autres sites.”

Des recherches comme celle-ci indiquent que plus de 1 300 sites contiennent le JavaScript qui alimente la porte dérobée. Il est possible que certains de ces sites aient supprimé le code malveillant depuis la dernière analyse. Néanmoins, il fournit une indication de la portée du malware.

Les plugins exploités incluent :

- Plugin de support de chat en direct WP

- WordPress – Articles liés à Yuzo

- Plugin de personnalisation du thème visuel du crayon jaune

- Easysmtp

- Plug-in de conformité WP GDPR

- Thème de journal sur WordPress Access Control (vulnérabilité CVE-2016-10972)

- Ce noyau

- Inserteur de code Google

- Plugin de dons totaux

- Poster des modèles personnalisés Lite

- Gestionnaire de réservation rapide WP

- Chat en direct sur Facebook par Zotabox

- Plugin WordPress pour concepteur de blogs

- FAQ WordPress Ultimate (vulnérabilités CVE-2019-17232 et CVE-2019-17233)

- Intégration WP-Matomo (WP-Piwik)

- Codes courts WordPress ND pour Visual Composer

- Chat en direct WP

- Page à venir et mode maintenance

- Hybride

- Plugin WordPress Brizy

- Lecteur vidéo FV Flowplayer

- WooCommerce

- WordPress bientôt disponible

- Thème WordPress OneTone

- Plugin WordPress Champs simples

- Plug-in de référencement WordPress Delucks

- Créateur de sondages, d’enquêtes, de formulaires et de quiz par OpinionStage

- Suivi des mesures sociales

- Récupérateur de flux RSS WPeMatico

- Plugin Avis enrichis

Publicité

“Si une ou plusieurs vulnérabilités sont exploitées avec succès, la page ciblée est injectée avec un JavaScript malveillant qui est téléchargé à partir d’un serveur distant”, a expliqué l’article de Dr.Web. «Avec cela, l’injection est effectuée de telle manière que lorsque la page infectée est chargée, ce JavaScript sera lancé en premier, quel que soit le contenu original de la page. À ce stade, chaque fois que les utilisateurs cliquent n’importe où sur la page infectée, ils seront transférés vers le site Web sur lequel les attaquants ont besoin que les utilisateurs se rendent.

Le JavaScript contient des liens vers une variété de domaines malveillants, notamment :

lobbydesires[.]com

permet de faire la fête3[.]Géorgie

stratégiesdelivraison[.]com

gabriellalovecats[.]com

CSS[.]digestcollecte[.]com

clôner[.]collecterfasttracks[.]com

Compter[.]trackstatisticsss[.]com

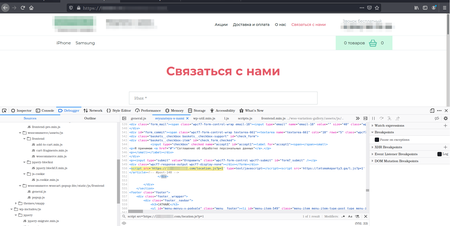

La capture d’écran ci-dessous montre comment le JavaScript apparaît dans la source de la page du site infecté :

Dr Web

Les chercheurs ont trouvé deux versions de la porte dérobée : Linux.BackDoor.WordPressExploit.1 et Linux.BackDoor.WordPressExploit.2. Ils ont déclaré que le logiciel malveillant était peut-être utilisé depuis trois ans.

Les plugins WordPress sont depuis longtemps un moyen courant d’infecter les sites. Bien que la sécurité de l’application principale soit assez robuste, de nombreux plugins sont truffés de vulnérabilités pouvant entraîner une infection. Les criminels utilisent des sites infectés pour rediriger les visiteurs vers des sites utilisés pour le phishing, la fraude publicitaire et la distribution de logiciels malveillants.

Les personnes qui gèrent des sites WordPress doivent s’assurer qu’elles utilisent les versions les plus récentes du logiciel principal ainsi que des plugins. Ils doivent donner la priorité à la mise à jour de l’un des plugins répertoriés ci-dessus.