Aurich Lawson | Getty Images

À ce jour, vous avez probablement entendu parler d’un nouveau craqueur de mot de passe basé sur l’IA qui peut compromettre votre mot de passe en quelques secondes en utilisant l’intelligence artificielle au lieu de méthodes plus traditionnelles. Certains médias l’ont qualifiée de “terrifiante”, “inquiétante”, “alarmante” et “intelligente”. D’autres publications se sont effondrées pour signaler que l’outil peut casser n’importe quel mot de passe avec jusqu’à sept caractères, même s’il contient des symboles et des chiffres, en moins de six minutes.

Comme pour tant de choses impliquant l’IA, les revendications sont servies avec une généreuse portion de fumée et de miroirs. PassGAN, comme l’outil est surnommé, ne fonctionne pas mieux que les méthodes de craquage plus conventionnelles. En bref, tout ce que PassGAN peut faire, ces outils plus éprouvés font aussi bien ou mieux. Et comme tant de vérificateurs de mots de passe non IA qu’Ars a critiqués dans le passé, par exemple ici, ici et ici, les chercheurs derrière PassGAN tirent de leur expérience des conseils sur les mots de passe qui compromettent la sécurité réelle.

Apprendre à une machine à craquer

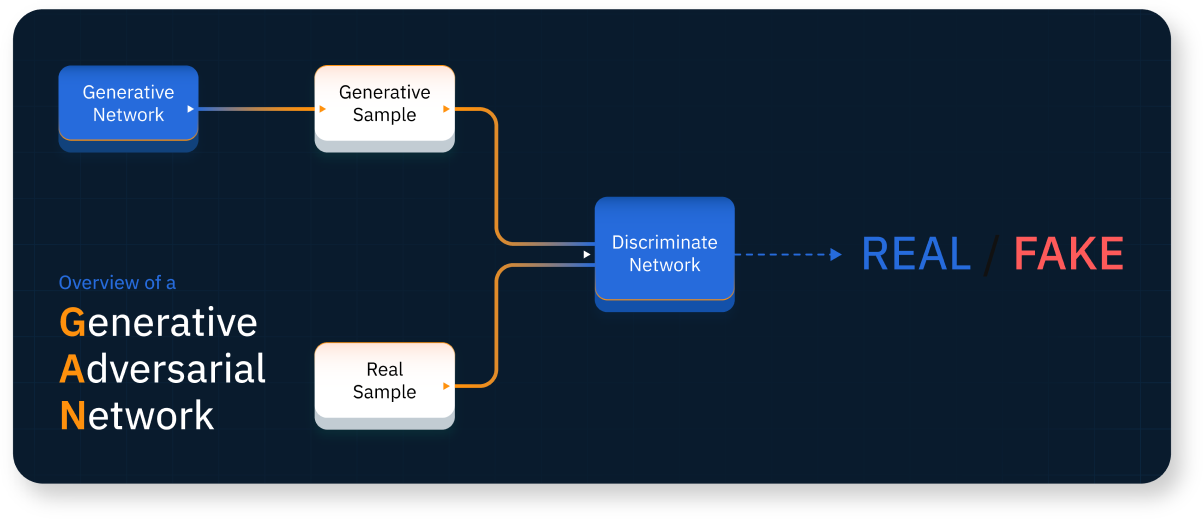

PassGAN est une combinaison raccourcie des mots “Mot de passe” et “réseaux antagonistes génératifs”. PassGAN est une approche qui a fait ses débuts en 2017. Elle utilise des algorithmes d’apprentissage automatique fonctionnant sur un réseau de neurones à la place des méthodes conventionnelles conçues par les humains. Ces GAN génèrent des suppositions de mot de passe après avoir appris de manière autonome la distribution des mots de passe en traitant le butin des précédentes violations du monde réel. Ces suppositions sont utilisées dans les attaques hors ligne rendues possibles lorsqu’une base de données de hachages de mots de passe fuit à la suite d’une faille de sécurité.

Un aperçu d’un réseau contradictoire génératif.

Publicité

La devinette de mot de passe conventionnelle utilise des listes de mots numérotés dans les milliards tirés des violations précédentes. Les applications populaires de craquage de mots de passe comme Hashcat et John the Ripper appliquent ensuite des “règles de manipulation” à ces listes pour permettre des variations à la volée.

Lorsqu’un mot tel que « mot de passe » apparaît dans une liste de mots, par exemple, les règles de modification le transforment en variantes comme « Mot de passe » ou « p@ssw0rd » même s’ils n’apparaissent jamais directement dans la liste de mots. Exemples de mots de passe du monde réel piratés à l’aide de mutilation : “Coneyisland9/”, “momof3g8kids”, “Oscar+emmy2” “k1araj0hns0n”, “Sh1a-labe0uf”, “Apr!l221973”, “Qbesancon321”, “DG091101%”, « @ Yourmom69 », « ilovetofunot », « windermere2313 », « tmdmmj17 » et « BandGeek2014 ». Bien que ces mots de passe puissent sembler suffisamment longs et complexes, les règles de manipulation les rendent extrêmement faciles à deviner.

Ces règles et listes s’exécutent sur des clusters spécialisés dans le calcul parallèle, ce qui signifie qu’elles peuvent effectuer des tâches répétitives comme lancer un grand nombre de mots de passe beaucoup plus rapidement que les processeurs. Lorsque des algorithmes mal adaptés sont utilisés, ces plates-formes de craquage peuvent transformer un mot en clair tel que “mot de passe” en un hachage comme “5baa61e4c9b93f3f0682250b6cf8331b7ee68fd8” des milliards de fois par seconde.

Une autre technique qui rend les listes de mots beaucoup plus puissantes est connue sous le nom d’attaque combinatrice. Comme son nom l’indique, cette attaque combine deux mots ou plus dans la liste. Dans un exercice de 2013, l’expert en piratage de mots de passe Jens Steube a pu récupérer le mot de passe “momof3g8kids” car il avait déjà “momof3g” et “8kids” dans ses listes.

Le craquage de mots de passe repose également sur une technique appelée force brute, qui, malgré son utilisation abusive comme terme générique pour le craquage, est nettement différente des cracks qui utilisent des mots d’une liste. Au lieu de cela, le cracking par force brute essaie toutes les combinaisons possibles pour un mot de passe d’une longueur donnée. Pour un mot de passe jusqu’à six caractères, il commence par deviner “a” et parcourt toutes les chaînes possibles jusqu’à ce qu’il atteigne “//////”.

Le nombre de combinaisons possibles pour les mots de passe de six caractères ou moins est suffisamment petit pour être complété en quelques secondes pour les types d’algorithmes de hachage plus faibles que Home Security Heroes semble envisager dans sa rédaction PassGAN.