Le fabricant de matériel réseau QNAP exhorte ses clients à mettre à jour leurs périphériques de stockage en réseau immédiatement pour les protéger contre une nouvelle vague d’attaques de ransomwares en cours qui peuvent détruire des téraoctets de données en un seul coup.

QNAP, basé à Singapour, a récemment déclaré avoir identifié une nouvelle campagne d’un groupe de rançongiciels connu sous le nom de DeadBolt. Les attaques visent les appareils NAS QNAP qui utilisent une fonctionnalité propriétaire connue sous le nom de Photo Station. L’avis demande aux clients de mettre à jour leur micrologiciel, suggérant qu’il existe une vulnérabilité exploitée, mais la société ne fait aucune mention explicite d’une désignation CVE que les professionnels de la sécurité utilisent pour suivre ces failles de sécurité.

« Pour protéger votre NAS du rançongiciel DeadBolt, QNAP recommande fortement de sécuriser vos appareils et routeurs NAS QNAP en suivant ces instructions », ont écrit les responsables de l’entreprise :

- Désactiver la fonction de transfert de port sur le routeur

- Configurez myQNAPcloud sur le NAS pour permettre un accès à distance sécurisé et empêcher l’exposition à Internet

- Mettez à jour le firmware du NAS vers la dernière version

- Mettez à jour toutes les applications sur le NAS vers leurs dernières versions

- Appliquer des mots de passe forts pour tous les comptes d’utilisateurs sur le NAS

- Prenez des instantanés et sauvegardez-les régulièrement pour protéger vos données

L’avis s’applique aux appareils suivants :

- QTS 5.0.1 : Photo Station 6.1.2 et versions ultérieures

- QTS 5.0.0/4.5.x : Photo Station 6.0.22 et versions ultérieures

- QTS 4.3.6 : Photo Station 5.7.18 et versions ultérieures

- QTS 4.3.3 : Photo Station 5.4.15 et versions ultérieures

- QTS 4.2.6 : Photo Station 5.2.14 et versions ultérieures

Publicité

DeadBolt est apparu pour la première fois en janvier, et en quelques mois, le service d’analyse de sécurité Internet Censys a déclaré que le ransomware avait infecté des milliers d’appareils QNAP. La société a pris la décision inhabituelle de pousser automatiquement la mise à jour sur tous les appareils, même ceux dont la mise à jour automatique était désactivée.

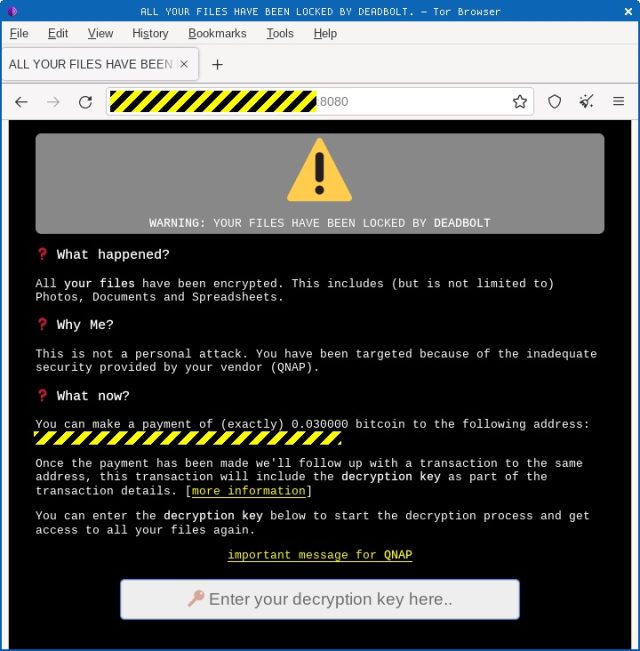

Maintenant, DeadBolt est de retour. Les utilisateurs apprennent d’abord l’infection dans des notes de rançon comme celle-ci :

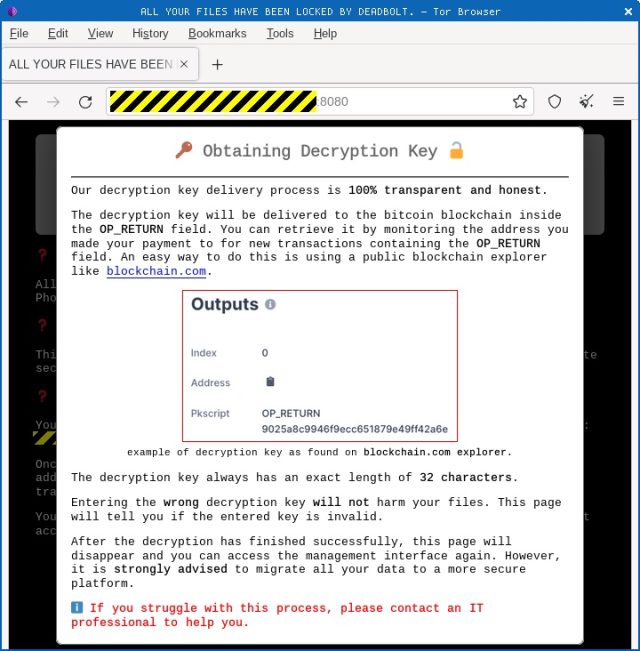

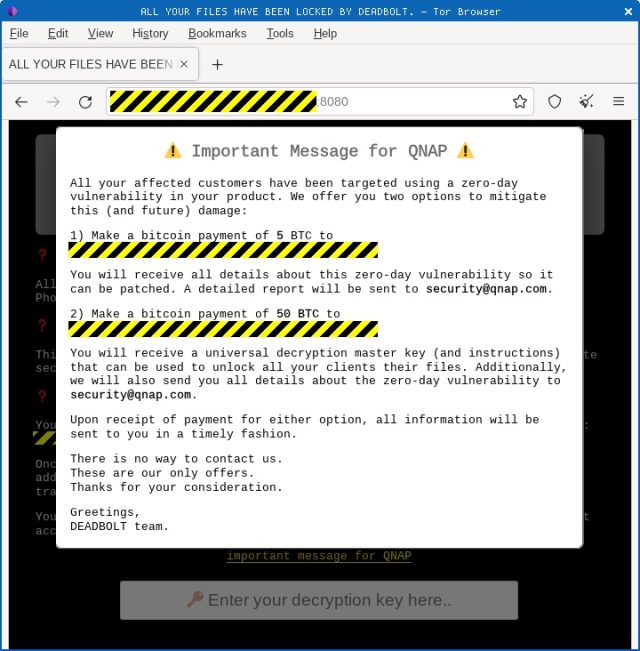

Le personnel de DeadBolt fournit également des instructions pour obtenir la clé de déchiffrement nécessaire pour récupérer les fichiers chiffrés ainsi qu’une proposition à QNAP d’acheter une clé de déchiffrement principale que l’entreprise pourrait transmettre aux clients infectés.

Jusqu’à présent, rien n’indique que QNAP ait l’intention de se prévaloir de cette opportunité.

Les périphériques NAS se connectent généralement directement à un routeur pour rendre les fichiers accessibles à tous sur un réseau domestique ou de petite entreprise. Les boîtiers NAS peuvent également être configurés pour rendre les fichiers disponibles sur Internet. La configuration des appareils pour qu’ils soient sécurisés dans ces circonstances peut être difficile, en particulier lorsqu’il existe la possibilité de vulnérabilités non divulguées.

Le dernier avis de QNAP, lié ci-dessus, fournit des conseils sur la configuration du service propriétaire myQNAPcloud de QNAP. Compte tenu de la sensibilité des données stockées sur de nombreux appareils de ce type, les utilisateurs doivent investir suffisamment de temps pour s’assurer qu’ils suivent les meilleures pratiques.