Les chercheurs ont dévoilé cette semaine une nouvelle souche de logiciels malveillants Linux qui se distingue par sa furtivité et sa sophistication pour infecter à la fois les serveurs traditionnels et les petits appareils de l’Internet des objets.

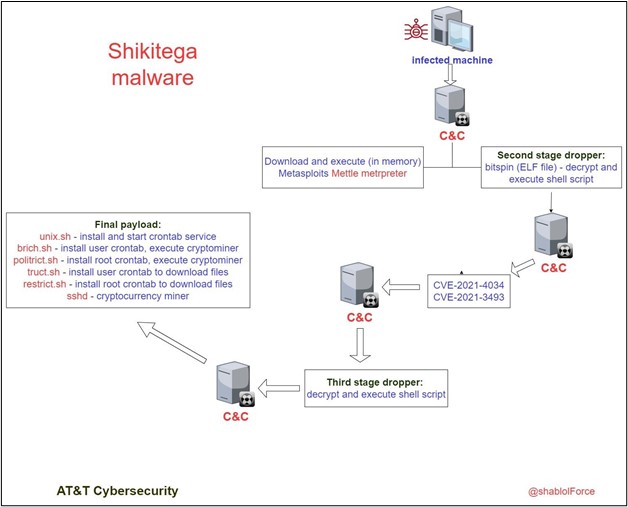

Surnommé Shikitega par les chercheurs d’AT&T Alien Labs qui l’ont découvert, le malware est diffusé via une chaîne d’infection à plusieurs étapes utilisant un codage polymorphe. Il abuse également des services cloud légitimes pour héberger des serveurs de commande et de contrôle. Ces choses rendent la détection extrêmement difficile.

“Les acteurs de la menace continuent de rechercher des moyens de diffuser des logiciels malveillants de nouvelles manières pour rester sous le radar et éviter la détection”, a écrit Ofer Caspi, chercheur chez AT&T Alien Labs. “Le malware Shikitega est livré de manière sophistiquée, il utilise un encodeur polymorphe et il délivre progressivement sa charge utile où chaque étape ne révèle qu’une partie de la charge utile totale. De plus, le malware abuse des services d’hébergement connus pour héberger ses serveurs de commande et de contrôle. “

Laboratoires extraterrestres AT&T

L’objectif ultime du logiciel malveillant n’est pas clair. Il abandonne le logiciel XMRig pour l’extraction de la crypto-monnaie Monero, donc le cryptojacking furtif est une possibilité. Mais Shikitega télécharge et exécute également un puissant package Metasploit connu sous le nom de Mettle, qui regroupe des fonctionnalités telles que le contrôle de la webcam, le vol d’informations d’identification et plusieurs shells inversés dans un package qui s’exécute sur tout, des “plus petites cibles Linux embarquées au gros fer”. L’inclusion de Mettle laisse ouverte la possibilité que l’exploitation clandestine de Monero ne soit pas la seule fonction.

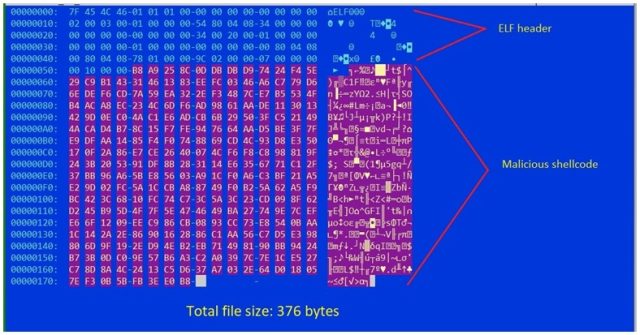

Le compte-gouttes principal est minuscule – un fichier exécutable de seulement 376 octets.

Laboratoires extraterrestres AT&T

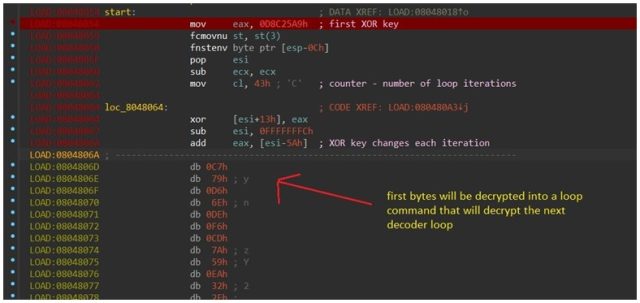

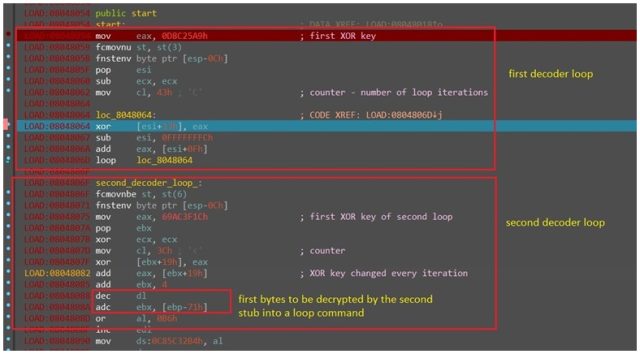

L’encodage polymorphe se produit grâce à l’encodeur Shikata Ga Nai, un module Metasploit qui facilite l’encodage du shellcode fourni dans les charges utiles Shikitega. L’encodage est combiné à une chaîne d’infection à plusieurs étapes, dans laquelle chaque lien répond à une partie du précédent pour télécharger et exécuter le suivant.

Publicité

“En utilisant l’encodeur, le logiciel malveillant passe par plusieurs boucles de décodage, où une boucle décode la couche suivante, jusqu’à ce que la charge utile finale du shellcode soit décodée et exécutée”, a expliqué Caspi. “Le goujon de l’encodeur est généré sur la base de la substitution d’instructions dynamiques et de l’ordre dynamique des blocs. De plus, les registres sont sélectionnés dynamiquement.”

Laboratoires extraterrestres AT&T

Laboratoires extraterrestres AT&T

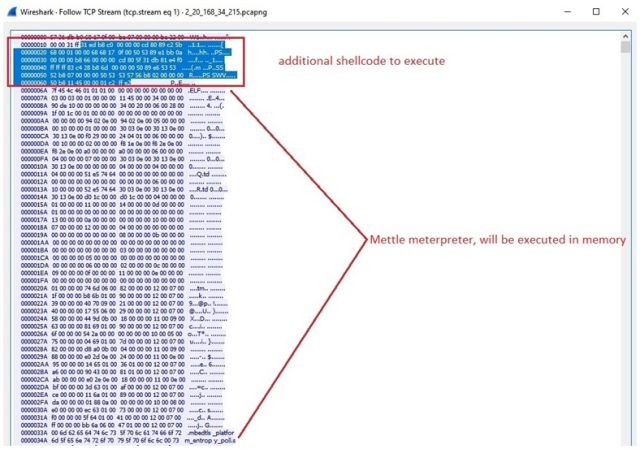

Un serveur de commandes répondra avec des commandes shell supplémentaires à exécuter par la machine ciblée, comme Caspi l’a documenté dans la capture de paquets illustrée ci-dessous. Les octets marqués en bleu sont les commandes shell que le Shikitega exécutera.

Laboratoires extraterrestres AT&T

Les commandes et les fichiers supplémentaires, tels que le package Mettle, sont automatiquement exécutés en mémoire sans être enregistrés sur le disque. Cela ajoute encore plus de furtivité en rendant difficile la détection par la protection antivirus.

Pour maximiser son contrôle sur l’appareil compromis, Shikitega exploite deux vulnérabilités critiques d’escalade de privilèges qui donnent un accès root complet. Un bogue, suivi sous le nom de CVE-2021-4034 et familièrement connu sous le nom de PwnKit, s’est caché dans le noyau Linux pendant 12 ans jusqu’à ce qu’il soit découvert au début de cette année. L’autre vulnérabilité est identifiée comme CVE-2021-3493 et a été révélée en avril 2021. Bien que les deux vulnérabilités aient reçu des correctifs, les correctifs peuvent ne pas être largement installés, en particulier sur les appareils IoT.

Le message fournit des hachages de fichiers et des domaines associés à Shikitega que les parties intéressées peuvent utiliser comme indicateurs d’un compromis. Compte tenu du travail que les acteurs de la menace inconnus responsables ont consacré à la furtivité du malware, il ne serait pas surprenant que le malware se cache sans être détecté sur certains systèmes.