Le framework logiciel est devenu essentiel pour développer presque tous les logiciels complexes de nos jours. Le framework Django Web, par exemple, regroupe toutes les bibliothèques, fichiers image et autres composants nécessaires pour créer et déployer rapidement des applications Web, ce qui en fait un pilier pour des entreprises comme Google, Spotify et Pinterest. Les frameworks fournissent une plate-forme qui exécute des fonctions communes telles que la journalisation et l’authentification partagées dans un écosystème d’applications.

La semaine dernière, des chercheurs de la société de sécurité Intezer ont révélé le Lightning Framework, un framework modulaire de logiciels malveillants pour Linux qui n’était pas documenté jusqu’à présent. Lightning Framework est un logiciel malveillant post-exploit, ce qui signifie qu’il est installé après qu’un attaquant a déjà accédé à une machine ciblée. Une fois installé, il peut fournir certaines des mêmes efficacités et vitesses aux compromis Linux que Django fournit pour le développement Web.

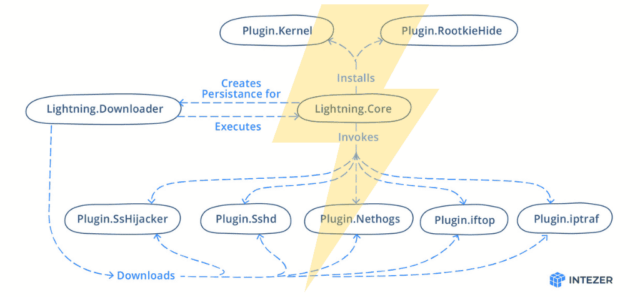

“Il est rare de voir un cadre aussi complexe développé pour cibler les systèmes Linux”, a écrit Ryan Robinson, chercheur en sécurité chez Intezer, dans un article. “Lightning est un framework modulaire que nous avons découvert qui a une pléthore de fonctionnalités et la capacité d’installer plusieurs types de rootkit, ainsi que la capacité d’exécuter des plugins.”

Intezer

Lightning se compose d’un téléchargeur nommé Lightning.Downloader et d’un module principal nommé Lightning.Core. Ils se connectent à un serveur de commande et de contrôle désigné pour télécharger le logiciel et recevoir des commandes, respectivement. Les utilisateurs peuvent ensuite exécuter l’un des sept modules au moins qui font toutes sortes d’autres choses néfastes. Les capacités incluent des communications passives et actives avec l’auteur de la menace, y compris l’ouverture d’un shell sécurisé sur la machine infectée et une commande malléable polymorphe.

Publicité

Le framework a des capacités à la fois passives et actives pour la communication avec l’acteur de la menace, y compris l’ouverture de SSH sur une machine infectée et la prise en charge de la connexion aux serveurs de commande et de contrôle qui utilisent des profils malléables. Les cadres de logiciels malveillants existent depuis des années, mais il n’y en a pas beaucoup qui offrent un support aussi complet pour le piratage des machines Linux.

Dans un e-mail, Robinson a déclaré qu’Intezer avait trouvé le malware sur VirusTotal. Il a écrit:

L’entité qui l’a soumise semble être liée à une organisation de fabrication chinoise qui fabrique de petits appareils à moteur. Nous avons trouvé cela sur la base d’autres soumissions du même auteur. J’ai pris les empreintes digitales du serveur que nous avons utilisé pour identifier l’entreprise et ils utilisaient effectivement Centos (pour lequel le malware a été compilé). Mais ce n’est toujours pas assez solide pour conclure qu’ils étaient les cibles ou infectés par le malware. Nous n’avons rien appris de nouveau depuis la publication. La chose idéale que nous espérons trouver est l’un des profils de configuration C2 malléables chiffrés. Cela nous donnerait des IOC réseau pour effectuer le pivotement.

Intezer a pu obtenir des parties du cadre mais pas tout. A partir des fichiers que les chercheurs de l’entreprise ont pu analyser, ils ont pu déduire la présence d’autres modules. L’entreprise a fourni l’aperçu suivant :

| Nom | Nom sur le disque | La description |

| Lightning.Downloader | kbioset | Le module persistant qui télécharge le module principal et ses plugins |

| Foudre.Core | kkdmflush | Le module principal du Lightning Framework |

| Linux.Plugin.Lightning.SsHijacker | soss | Il y a une référence à ce module mais aucun échantillon n’a encore été trouvé dans la nature. |

| Linux.Plugin.Lightning.Sshd | sshod | OpenSSH avec clés privées et hôtes codées en dur |

| Linux.Plugin.Lightning.Nethogs | nethoogs | Il y a une référence à ce module mais aucun échantillon n’a encore été trouvé dans la nature. Probablement le logiciel Nethogs |

| Linux.Plugin.Lightning.iftop | iftoop | Il y a une référence à ce module mais aucun échantillon n’a encore été trouvé dans la nature. Vraisemblablement le logiciel iftop |

| Linux.Plugin.Lightning.iptraf | iptraof | Il y a une référence à ce module mais aucun échantillon n’a encore été trouvé dans la nature. Vraisemblablement le logiciel IPTraf |

| Linux.Plugin.RootkieHide | libsystemd.so.2 | Il y a une référence à ce module mais aucun échantillon n’a encore été trouvé dans la nature. Rootkit LD_PRELOAD |

| Linux.Plugin.Kernel | elastisearch.ko | Il y a une référence à ce module mais aucun échantillon n’a encore été trouvé dans la nature. Rootkit LKM |

Jusqu’à présent, il n’existe aucune instance connue d’utilisation active du Lightning Framework dans la nature. Là encore, compte tenu de l’abondance des capacités disponibles, la furtivité à la pointe de la technologie fait sans aucun doute partie de l’ensemble.