Getty Images

Des chercheurs ont découvert des logiciels malveillants inédits que les pirates nord-coréens utilisent pour lire et télécharger subrepticement les e-mails et les pièces jointes des comptes Gmail et AOL des utilisateurs infectés.

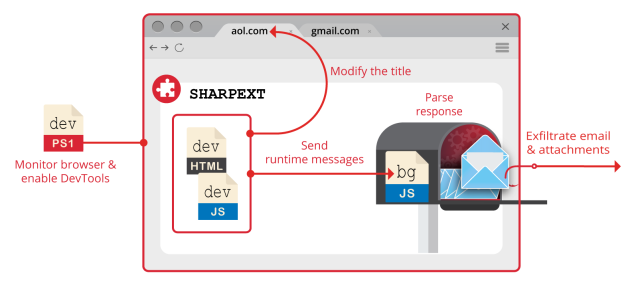

Le malware, surnommé SHARPEXT par les chercheurs de la société de sécurité Volexity, utilise des moyens intelligents pour installer une extension de navigateur pour les navigateurs Chrome et Edge, a rapporté Volexity dans un article de blog. L’extension ne peut pas être détectée par les services de messagerie, et comme le navigateur a déjà été authentifié à l’aide de toutes les protections d’authentification multifacteur en place, cette mesure de sécurité de plus en plus populaire ne joue aucun rôle dans la limitation de la compromission du compte.

Le logiciel malveillant est utilisé depuis “bien plus d’un an”, a déclaré Volexity, et est l’œuvre d’un groupe de piratage que la société suit sous le nom de SharpTongue. Le groupe est parrainé par le gouvernement nord-coréen et chevauche un groupe suivi sous le nom de Kimsuky par d’autres chercheurs. SHARPEXT cible des organisations aux États-Unis, en Europe et en Corée du Sud qui travaillent sur les armes nucléaires et sur d’autres questions que la Corée du Nord juge importantes pour sa sécurité nationale.

Le président de Volexity, Steven Adair, a déclaré dans un e-mail que l’extension était installée “par le biais de spear phishing et d’ingénierie sociale où la victime est amenée à ouvrir un document malveillant. Auparavant, nous avons vu des acteurs de la menace de la RPDC lancer des attaques de spear phishing où l’objectif était de obligez la victime à installer une extension de navigateur plutôt qu’un mécanisme de post-exploitation pour la persistance et le vol de données.” Dans son incarnation actuelle, le malware ne fonctionne que sur Windows, mais Adair a déclaré qu’il n’y avait aucune raison pour qu’il ne puisse pas être étendu pour infecter également les navigateurs fonctionnant sous macOS ou Linux.

Publicité

Le billet de blog ajoute : « La propre visibilité de Volexity montre que l’extension a été assez réussie, car les journaux obtenus par Volexity montrent que l’attaquant a réussi à voler des milliers d’e-mails à plusieurs victimes grâce au déploiement du malware.

Installer une extension de navigateur pendant une opération de phishing sans que l’utilisateur final ne s’en aperçoive n’est pas facile. Les développeurs de SHARPEXT ont clairement prêté attention aux recherches comme celles publiées ici, ici et ici, qui montrent comment un mécanisme de sécurité dans le moteur de navigateur Chromium empêche les logiciels malveillants de modifier les paramètres utilisateur sensibles. Chaque fois qu’une modification légitime est effectuée, le navigateur prend un hachage cryptographique d’une partie du code. Au démarrage, le navigateur vérifie les hachages, et si l’un d’entre eux ne correspond pas, le navigateur demande que les anciens paramètres soient restaurés.

Pour que les attaquants contournent cette protection, ils doivent d’abord extraire les éléments suivants de l’ordinateur qu’ils compromettent :

- Une copie du fichier resources.pak du navigateur (qui contient la graine HMAC utilisée par Chrome)

- La valeur S-ID de l’utilisateur

- Les fichiers originaux de préférences et de préférences sécurisées du système de l’utilisateur

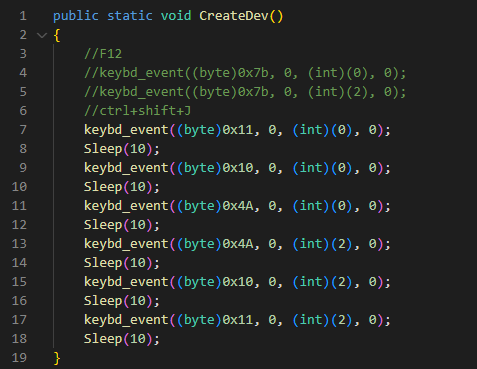

Après avoir modifié les fichiers de préférences, SHARPEXT charge automatiquement l’extension et exécute un script PowerShell qui active DevTools, un paramètre qui permet au navigateur d’exécuter un code et des paramètres personnalisés.

“Le script s’exécute dans une boucle infinie vérifiant les processus associés aux navigateurs ciblés”, a expliqué Volexity. “Si des navigateurs ciblés sont trouvés en cours d’exécution, le script vérifie le titre de l’onglet pour un mot-clé spécifique (par exemple ‘05101190’ ou ‘Tab+’ selon la version de SHARPEXT). Le mot-clé spécifique est inséré dans le titre par le programme malveillant extension lorsqu’un onglet actif change ou lorsqu’une page est chargée.”

Publicité

Volexité

Le message continuait :

Les frappes envoyées sont équivalentes à Control+Shift+J, le raccourci pour activer le panneau DevTools. Enfin, le script PowerShell masque la fenêtre DevTools nouvellement ouverte à l’aide de l’API ShowWindow() et de l’indicateur SW_HIDE. À la fin de ce processus, DevTools est activé sur l’onglet actif, mais la fenêtre est masquée.

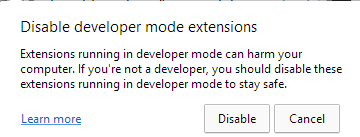

De plus, ce script est utilisé pour masquer toutes les fenêtres qui pourraient alerter la victime. Microsoft Edge, par exemple, affiche périodiquement un message d’avertissement à l’utilisateur (Figure 5) si les extensions s’exécutent en mode développeur. Le script vérifie constamment si cette fenêtre apparaît et la masque en utilisant ShowWindow() et le drapeau SW_HIDE.

Volexité

Une fois installée, l’extension peut effectuer les requêtes suivantes :

| Données HTTP POST | La description |

| mode=liste | Répertoriez les e-mails précédemment collectés auprès de la victime pour vous assurer que les doublons ne sont pas téléchargés. Cette liste est continuellement mise à jour au fur et à mesure de l’exécution de SHARPEXT. |

| mode=domaine | Listez les domaines de messagerie avec lesquels la victime a déjà communiqué. Cette liste est continuellement mise à jour au fur et à mesure de l’exécution de SHARPEXT. |

| mode=noir | Collectez une liste noire des expéditeurs d’e-mails qui doivent être ignorés lors de la collecte des e-mails de la victime. |

| mode=nouveauD&d=[data] | Ajouter un domaine à la liste de tous les domaines consultés par la victime. |

| mode=attacher&nom=[data]&idx=[data]&corps=[data] | Téléchargez une nouvelle pièce jointe sur le serveur distant. |

| mode=nouveau&milieu=[data]&mbody=[data] | Téléchargez les données Gmail sur le serveur distant. |

| mode=attlist | Commenté par l’agresseur ; recevoir une liste de pièces jointes à exfiltrer. |

| mode=new_aol&mid=[data]&mbody=[data] | Téléchargez les données AOL sur le serveur distant. |

SHARPEXT permet aux pirates de créer des listes d’adresses e-mail à ignorer et de garder une trace des e-mails ou des pièces jointes qui ont déjà été volés.

Volexity a créé le résumé suivant de l’orchestration des différents composants SHARPEXT qu’il a analysés :

Volexité

Le billet de blog fournit des images, des noms de fichiers et d’autres indicateurs que les personnes formées peuvent utiliser pour déterminer si elles ont été ciblées ou infectées par ce logiciel malveillant. La société a averti que la menace qu’elle représente a augmenté au fil du temps et ne devrait pas disparaître de si tôt.

“Lorsque Volexity a rencontré SHARPEXT pour la première fois, il semblait être un outil en début de développement contenant de nombreux bogues, une indication que l’outil était immature”, a déclaré la société. “Les dernières mises à jour et la maintenance continue démontrent que l’attaquant atteint ses objectifs, trouvant de la valeur en continuant à l’affiner.”