Getty Images

Microsoft a présenté mardi un logiciel à vendre sur des forums en ligne qui permet aux criminels de déployer facilement des campagnes de phishing qui compromettent avec succès les comptes, même lorsqu’ils sont protégés par la forme la plus courante d’authentification multifacteur.

Le kit de phishing est le moteur qui alimente plus d’un million d’e-mails malveillants chaque jour, ont déclaré des chercheurs de l’équipe Microsoft Threat Intelligence. Le logiciel, qui se vend 300 $ pour une version standard et 1 000 $ pour les utilisateurs VIP, offre une variété de fonctionnalités avancées pour rationaliser le déploiement des campagnes de phishing et augmenter leurs chances de contourner les défenses anti-phishing.

L’une des caractéristiques les plus importantes est la capacité intégrée de contourner certaines formes d’authentification multifacteur. Également connue sous le nom de MFA, authentification à deux facteurs ou 2FA, cette protection exige que les titulaires de compte prouvent leur identité non seulement avec un mot de passe, mais également en utilisant quelque chose qu’ils possèdent (comme une clé de sécurité ou une application d’authentification) ou quelque chose qu’ils sont les seuls à posséder. (comme une empreinte digitale ou un scan facial). La MFA est devenue une défense majeure contre les prises de contrôle de compte, car le vol d’un mot de passe ne suffit pas à lui seul pour qu’un attaquant prenne le contrôle.

Le talon d’Achille du MFA : les TOTP

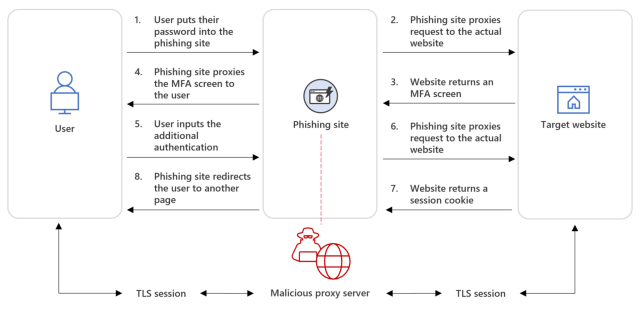

L’efficacité de la MFA n’est pas passée inaperçue auprès des hameçonneurs. Plusieurs campagnes qui ont été révélées ces derniers mois ont souligné la vulnérabilité des systèmes MFA qui utilisent des TOTP, abréviation de mots de passe à usage unique basés sur le temps, qui sont générés par des applications d’authentification. Une campagne découverte par Microsoft a ciblé plus de 10 000 organisations sur une période de 10 mois. L’autre a percé avec succès le réseau de la société de sécurité Twilio. Comme le kit de phishing détaillé par Microsoft mardi, les deux campagnes ci-dessus ont utilisé une technique connue sous le nom d’AitM, abréviation d’adversaire au milieu. Cela fonctionne en plaçant un site de phishing entre l’utilisateur ciblé et le site auquel l’utilisateur essaie de se connecter. Lorsque l’utilisateur entre le mot de passe dans le faux site, le faux site le relaie au vrai site en temps réel. Si le vrai site répond avec une invite pour un TOTP, le faux site reçoit l’invite et la renvoie à la cible, également en temps réel. Lorsque la cible entre le TOTP dans le faux site, le faux site l’envoie au vrai site.

Agrandir / Diagramme montrant comment AitM bat MFA basé sur TOTP.

Agrandir / Diagramme montrant comment AitM bat MFA basé sur TOTP.

Microsoft

Pour s’assurer que le TOTP est saisi dans le délai imparti (généralement environ 30 secondes), les hameçonneurs utilisent des robots basés sur Telegram ou d’autres messagers en temps réel qui saisissent automatiquement et rapidement les informations d’identification. Une fois le processus terminé, le vrai site envoie un cookie d’authentification au faux site. Avec cela, les hameçonneurs ont tout ce dont ils ont besoin pour prendre le contrôle du compte.

Publicité

En mai dernier, un groupe criminel que Microsoft suit sous le nom de DEV-1101 a commencé à faire la publicité d’un kit de phishing qui défait non seulement la MFA basée sur des mots de passe à usage unique, mais également d’autres défenses automatisées largement utilisées. Une fonctionnalité insère un CAPTCHA dans le processus pour garantir que les navigateurs humains peuvent accéder à la page de phishing finale, mais pas les défenses automatisées. Une autre fonctionnalité redirige brièvement le navigateur de la cible depuis le lien initial inclus dans l’e-mail de phishing vers un site bénin avant d’arriver sur le site de phishing. La redirection permet de vaincre les listes de blocage d’URL malveillantes connues.

Les publicités qui ont commencé à apparaître en mai dernier décrivaient le kit comme une application de phishing écrite en NodeJS qui offre des capacités de proxy inverse PHP pour contourner MFA et CAPTCHA et des redirections pour contourner d’autres défenses. Les publicités font la promotion d’autres fonctionnalités, telles que la configuration automatisée et une large gamme de modèles préinstallés pour imiter des services tels que Microsoft Office ou Outlook.

“Ces attributs rendent le kit attrayant pour de nombreux acteurs différents qui l’ont continuellement utilisé depuis qu’il est disponible en mai 2022”, ont écrit les chercheurs de Microsoft. “Les acteurs utilisant ce kit ont des motivations et des ciblages variés et peuvent cibler n’importe quelle industrie ou secteur.”

Le message poursuit en énumérant plusieurs mesures que les clients peuvent utiliser pour contrer les capacités d’évasion du kit, notamment Windows Defender et des solutions anti-hameçonnage. Malheureusement, le message a passé sous silence la mesure la plus efficace, qui est la MFA basée sur la norme de l’industrie connue sous le nom de FIDO2. Jusqu’à présent, il n’y a pas d’attaques de phishing d’informations d’identification connues qui vainquent FIDO2, ce qui en fait l’un des obstacles les plus efficaces aux prises de contrôle de compte.

Pour en savoir plus sur la MFA compatible FIDO2, consultez la couverture précédente ici, ici et ici.

L’attaque de phishing qui a piraté le réseau de Twilio a fonctionné parce que l’un des employés ciblés a entré un TOTP généré par un authentificateur sur le faux site de connexion de l’attaquant. La même campagne a échoué contre le réseau de diffusion de contenu Cloudflare car la société a utilisé une MFA basée sur FIDO2.