Getty Images / Aurich Lawson

L’année dernière, les organisations ont dépensé 2 milliards de dollars pour des produits qui fournissent Endpoint Detection and Response, un type de protection de sécurité relativement nouveau pour détecter et bloquer les logiciels malveillants ciblant les appareils connectés au réseau. Les EDR, comme on les appelle communément, représentent une nouvelle approche de la détection des logiciels malveillants. L’analyse statique, l’une des deux méthodes les plus traditionnelles, recherche des signes suspects dans l’ADN d’un fichier lui-même. L’analyse dynamique, l’autre méthode la plus établie, exécute un code non fiable dans un “bac à sable” sécurisé pour analyser ce qu’il fait pour confirmer qu’il est sûr avant de lui permettre d’avoir un accès complet au système.

Les EDR, qui devraient générer des revenus de 18 milliards de dollars d’ici 2031 et sont vendus par des dizaines d’entreprises de sécurité, adoptent une approche totalement différente. Plutôt que d’analyser la structure ou l’exécution du code à l’avance, les EDR surveillent le comportement du code lorsqu’il s’exécute à l’intérieur d’une machine ou d’un réseau. En théorie, il peut arrêter une attaque de ransomware en cours en détectant qu’un processus exécuté sur des centaines de machines au cours des 15 dernières minutes chiffre des fichiers en masse. Contrairement aux analyses statiques et dynamiques, EDR s’apparente à un garde de sécurité qui utilise l’apprentissage automatique pour garder un œil en temps réel sur les activités à l’intérieur d’une machine ou d’un réseau.

Nohl et Gimenez

Rationalisation de l’évasion EDR

Malgré le buzz entourant les EDR, de nouvelles recherches suggèrent que la protection qu’ils offrent n’est pas si difficile à contourner pour les développeurs de logiciels malveillants qualifiés. En fait, les chercheurs à l’origine de l’étude estiment que l’évasion EDR n’ajoute qu’une semaine supplémentaire de temps de développement à l’infection typique d’un grand réseau organisationnel. En effet, deux techniques de contournement assez basiques, en particulier lorsqu’elles sont combinées, semblent fonctionner sur la plupart des EDR disponibles dans l’industrie.

Publicité

“L’évasion EDR est bien documentée, mais plus comme un métier que comme une science”, a écrit Karsten Nohl, scientifique en chef chez SRLabs basé à Berlin, dans un e-mail. “Ce qui est nouveau, c’est l’idée que la combinaison de plusieurs techniques bien connues produit des logiciels malveillants qui échappent à tous les EDR que nous avons testés. Cela permet au pirate de rationaliser ses efforts d’évasion EDR.”

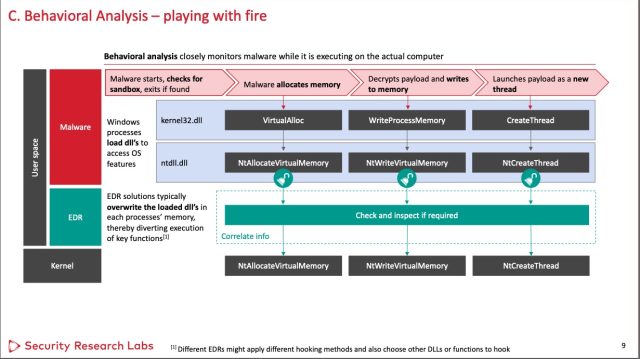

Les applications malveillantes et bénignes utilisent des bibliothèques de code pour interagir avec le noyau du système d’exploitation. Pour ce faire, les bibliothèques font un appel directement au noyau. Les EDR fonctionnent en interrompant ce flux d’exécution normal. Au lieu d’appeler le noyau, la bibliothèque appelle d’abord l’EDR, qui collecte ensuite des informations sur le programme et son comportement. Pour interrompre ce flux d’exécution, les EDR écrasent en partie les bibliothèques avec du code supplémentaire appelé “hooks”.

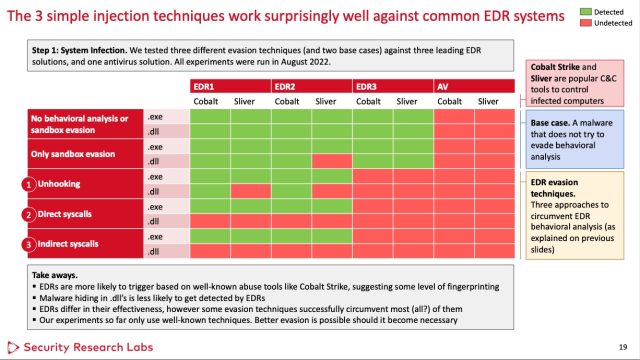

Nohl et son collègue chercheur de SRLabs, Jorge Gimenez, ont testé trois EDR largement utilisés vendus par Symantec, SentinelOne et Microsoft, un échantillon qui, selon eux, représente fidèlement les offres du marché dans son ensemble. À la surprise des chercheurs, ils ont découvert que les trois étaient contournés en utilisant une ou les deux techniques d’évasion assez simples.

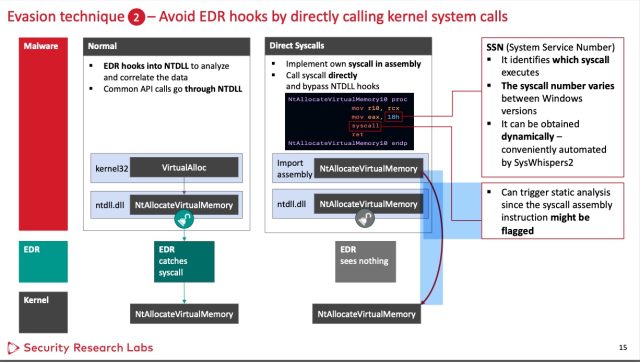

Les techniques visent les crochets utilisés par les EDR. La première méthode contourne la fonction hook et effectue à la place des appels directs au système du noyau. Bien que réussi contre les trois EDR testés, cet évitement de crochet a le potentiel d’éveiller les soupçons de certains EDR, il n’est donc pas infaillible.

Nohl et Gimenez

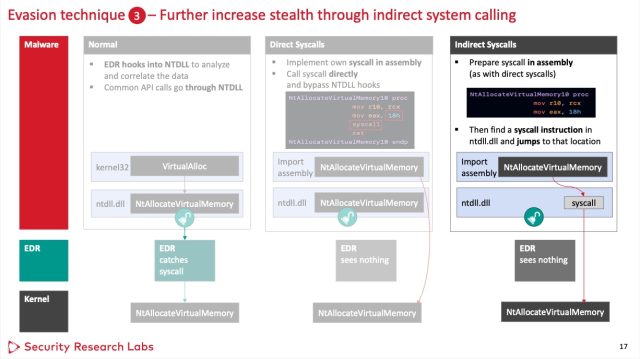

La deuxième technique, lorsqu’elle est implémentée dans un fichier de bibliothèque de liens dynamiques, a également fonctionné contre les trois EDR. Cela implique de n’utiliser que des fragments des fonctions hookées pour éviter de déclencher les hooks. Pour ce faire, le malware effectue des appels système indirects. (Une troisième technique impliquant des fonctions de décrochage a fonctionné contre un EDR mais était trop suspecte pour tromper les deux autres sujets de test.)

Publicité

Nohl et Gimenez

Dans un laboratoire, les chercheurs ont intégré deux logiciels malveillants couramment utilisés, l’un appelé Cobalt Strike et l’autre Silver, dans un fichier .exe et .dll en utilisant chaque technique de contournement. L’un des EDRS – les chercheurs n’identifient pas lequel – n’a détecté aucun des échantillons. Les deux autres EDR n’ont pas réussi à détecter les échantillons provenant du fichier .dll lorsqu’ils ont utilisé l’une ou l’autre technique. Pour faire bonne mesure, les chercheurs ont également testé une solution antivirus commune.

Nohl et Gimenez

Les chercheurs ont estimé que le temps de référence typique requis pour la compromission de logiciels malveillants d’un réseau d’entreprise ou d’organisation majeur est d’environ huit semaines par une équipe de quatre experts. Alors que l’évasion EDR est censée ralentir le processus, la révélation que deux techniques relativement simples peuvent contourner cette protection de manière fiable signifie que les développeurs de logiciels malveillants peuvent ne pas nécessiter beaucoup de travail supplémentaire comme certains pourraient le croire.

“Dans l’ensemble, les EDR ajoutent environ 12 % ou une semaine d’efforts de piratage lorsqu’ils compromettent une grande entreprise, à en juger par le temps d’exécution typique d’un exercice d’équipe rouge”, a écrit Nohl.

Les chercheurs ont présenté leurs conclusions la semaine dernière lors de la conférence sur la sécurité Hack in the Box à Singapour. Nohl a déclaré que les fabricants d’EDR devraient se concentrer sur la détection des comportements malveillants de manière plus générique plutôt que de se déclencher uniquement sur le comportement spécifique des outils de piratage les plus populaires, tels que Cobalt Strike. Cette concentration excessive sur un comportement spécifique rend l’évasion EDR “trop facile pour les pirates utilisant des outils plus personnalisés”, a écrit Nohl.

“En complément de l’amélioration des EDR sur les terminaux, nous voyons toujours un potentiel dans l’analyse dynamique au sein des bacs à sable”, a-t-il ajouté. “Ceux-ci peuvent s’exécuter dans le cloud ou être attachés à des passerelles de messagerie ou à des proxys Web et filtrer les logiciels malveillants avant même qu’ils n’atteignent le point final.”