Getty Images

Les acteurs de la menace pro-russes poursuivent leur poursuite incessante des cibles ukrainiennes, avec une série de campagnes qui incluent de fausses applications Android, des attaques de piratage exploitant des vulnérabilités critiques et des attaques de phishing par e-mail qui tentent de récolter les identifiants de connexion, ont déclaré des chercheurs de Google.

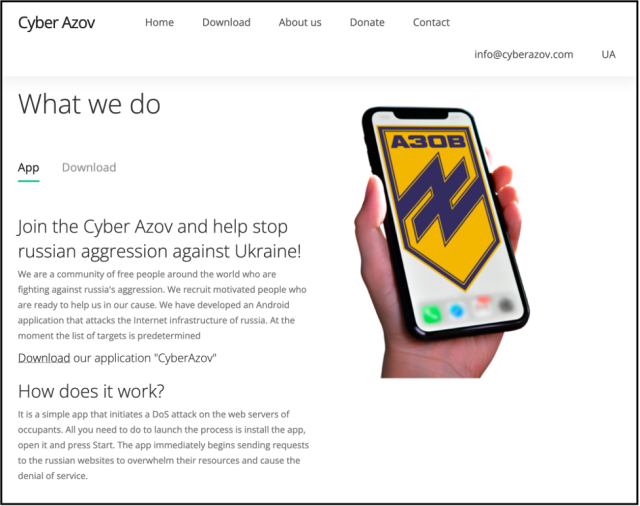

L’une des campagnes les plus récentes est venue de Turla, un acteur avancé de menace persistante russophone qui est actif depuis au moins 1997 et qui compte parmi les plus sophistiqués au monde sur le plan technique. Selon Google, le groupe a ciblé des volontaires pro-ukrainiens avec des applications Android qui se présentaient comme des rampes de lancement pour effectuer des attaques par déni de service contre des sites Web russes.

“Tout ce que vous avez à faire pour lancer le processus est d’installer l’application, de l’ouvrir et d’appuyer sur Démarrer”, a déclaré le faux site Web faisant la promotion de l’application. “L’application commence immédiatement à envoyer des demandes aux sites Web russes pour submerger leurs ressources et provoquer le déni de service.”

En fait, selon un chercheur du groupe d’analyse des menaces de Google, l’application envoie une seule requête GET à un site Web cible. Dans les coulisses, un autre chercheur de Google a déclaré à Vice que l’application avait été conçue pour cartographier l’infrastructure Internet de l’utilisateur et “déterminer où se trouvent les personnes qui commettent potentiellement ce type d’attaques”.

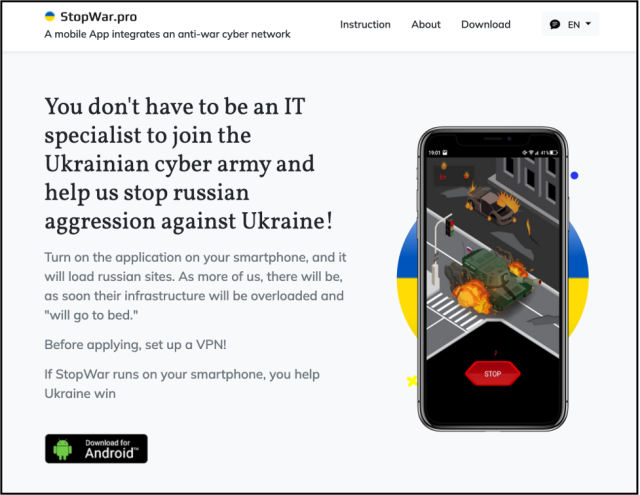

Les applications, hébergées sur un domaine usurpant le régiment ukrainien Azov, imitaient une autre application Android que Google avait vue pour la première fois en mars et qui prétendait également effectuer des attaques DoS contre des sites russes. Contrairement aux applications Turla, stopwar.apk, comme cette dernière application a été nommée, a envoyé un flux continu de demandes jusqu’à ce que l’utilisateur les arrête.

Publicité

“Sur la base de notre analyse, nous pensons que l’application StopWar a été développée par des développeurs pro-ukrainiens et a été l’inspiration sur laquelle les acteurs de Turla ont basé leur fausse application CyberAzov DoS”, a écrit Billy Leonard, chercheur chez Google.

D’autres groupes de piratage parrainés par le Kremlin ont également ciblé des groupes ukrainiens. Les campagnes comprenaient l’exploitation de Follina, le nom donné à une vulnérabilité critique dans toutes les versions prises en charge de Windows qui a été activement ciblée dans la nature pendant plus de deux mois en tant que zero-day.

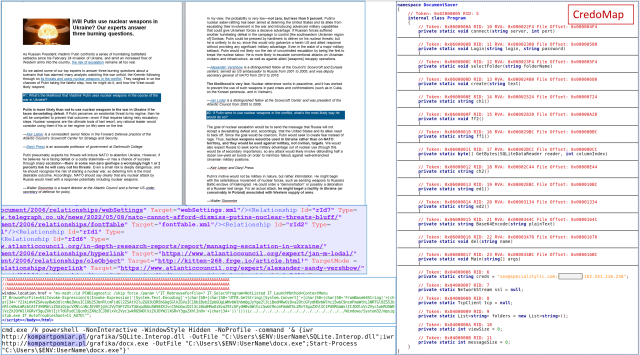

Les chercheurs de Google ont confirmé un rapport du CERT-UA de juin indiquant qu’un autre groupe de piratage parrainé par le Kremlin – suivi sous divers noms, dont Fancy Bear, connu sous le nom de Pawn Storm, Sofacy Group et APT28 – exploitait également Follina pour tenter d’infecter cibles avec des logiciels malveillants connus sous le nom de CredoMap. De plus, Google a déclaré que Sandworm, un autre groupe parrainé par le gouvernement russe, exploitait également Follina. Cette campagne a utilisé des comptes gouvernementaux compromis pour envoyer des liens vers des documents Microsoft Office hébergés sur des domaines compromis, ciblant principalement les organisations de médias en Ukraine.

CERT-UA

La société de sécurité Palo Alto Networks, quant à elle, a rapporté mardi que le groupe de piratage russe Cloaked Ursa (également connu sous le nom d’APT29, Nobelium et Cozy Bear) avait également intensifié les attaques de logiciels malveillants depuis le début de l’invasion russe de l’Ukraine, en partie en créant des fichiers malveillants. à télécharger disponible sur Dropbox et Google Drive. Les services de renseignement américains et britanniques ont publiquement attribué APT29 au service russe de renseignement extérieur (SVR).

Publicité

“Cela correspond à l’objectif de ciblage historique du groupe, qui remonte aux campagnes de logiciels malveillants contre la Tchétchénie et d’autres pays de l’ancien bloc soviétique en 2008”, ont écrit les chercheurs de Palo Alto Networks, Mike Harbison et Peter Renals. Plus récemment, APT29 a été lié à un piratage du Comité national démocrate américain découvert en 2016 et aux attaques de la chaîne d’approvisionnement SolarWindows à partir de 2020.

Tous les groupes menaçants ciblant l’Ukraine ne sont pas parrainés par le Kremlin, a déclaré Google. Récemment, un acteur à motivation financière identifié comme UAC-0098 s’est fait passer pour le service fiscal de l’État d’Ukraine et a livré des documents malveillants qui tentaient d’exploiter Follina. Google a déclaré que l’acteur était un ancien courtier d’accès initial aux ransomwares qui travaillait auparavant avec le groupe de ransomwares Conti.

Mercredi, le Cyber Command américain a partagé des détails techniques liés à ce que l’agence a déclaré être plusieurs types de logiciels malveillants ciblant des entités ukrainiennes au cours des derniers mois. Les exemples de logiciels malveillants sont disponibles sur VirusTotal, Pastebin et GitHub. La société de sécurité Mandiant a déclaré que deux groupes d’espionnage distincts utilisaient le logiciel malveillant, l’un suivi comme UNC1151 et attribué par Mandiant au gouvernement biélorusse et l’autre suivi comme UNC2589, qui, selon la société, est “censé agir en faveur des intérêts du gouvernement russe et a mené vaste collection d’espionnage en Ukraine.”

L’Union européenne a également appelé le gouvernement russe cette semaine, notant qu’une récente campagne de déni de service distribué n’était que le dernier exemple de cyberattaques qu’il a lancées depuis son invasion.

“L’agression militaire non provoquée et injustifiée de la Russie contre l’Ukraine s’est accompagnée d’une augmentation significative des cyberactivités malveillantes, notamment d’un nombre frappant et inquiétant de pirates et de groupes de pirates ciblant sans discrimination des entités essentielles dans le monde”, ont écrit des responsables de l’UE. “Cette augmentation des cyber-activités malveillantes, dans le contexte de la guerre contre l’Ukraine, crée des risques inacceptables d’effets d’entraînement, de mauvaise interprétation et d’escalade possible.”