Getty Images

Une fausse application d’authentification à deux facteurs qui a été téléchargée quelque 10 000 fois depuis Google Play a installé subrepticement un cheval de Troie de fraude bancaire connu qui a fouillé les téléphones infectés à la recherche de données financières et d’autres informations personnelles, a déclaré la société de sécurité Pradeo.

2FA Authenticator a été mis en ligne sur Google Play il y a deux semaines, se présentant comme une alternative aux applications 2FA légitimes de Google, Twilio et d’autres sociétés de confiance. En fait, des chercheurs de la société de sécurité Pradeo ont déclaré jeudi que l’application vole des données personnelles sur les appareils des utilisateurs et les utilise pour déterminer si les téléphones infectés doivent télécharger et installer un cheval de Troie bancaire déjà connu pour avoir infecté des milliers de téléphones dans le passé.

Les vautours tournent en rond

Découvert l’année dernière par la société de sécurité ThreatFabric, Vultur est un malware Android avancé. L’une de ses nombreuses innovations est son utilisation d’une véritable implémentation de l’application de partage d’écran VNC pour refléter les écrans des appareils infectés afin que les attaquants puissent glaner en temps réel les identifiants de connexion et d’autres données sensibles des applications bancaires et financières.

Pour que 2FA Authenticator ait l’air réel, ses développeurs ont commencé avec cet échantillon légitime de l’application d’authentification open source Aegis. Une analyse du logiciel malveillant montre qu’il a vraiment été programmé pour fournir le service d’authentification annoncé.

Dans les coulisses, cependant, la première étape de l’authentificateur 2FA a collecté une liste des applications installées sur l’appareil ainsi que l’emplacement géographique de l’appareil. L’application désactiverait également l’écran de verrouillage Android, téléchargerait des applications tierces sous prétexte qu’il s’agissait de «mises à jour» et superposerait d’autres interfaces d’applications mobiles pour semer la confusion chez les utilisateurs.

Publicité

Dans le cas où les téléphones infectés se trouvaient aux bons endroits et avaient les bonnes applications installées, la deuxième étape de 2FA Authenticator installerait Vultur, qui, lors de la dernière vérification, a été programmé pour enregistrer les écrans des appareils Android lorsque l’une des 103 applications bancaires, financières ou de crypto-monnaie est en cours d’exécution. au premier plan.

Pradeo a déclaré que 2FA Authenticator a été mis en ligne le 12 janvier, que les chercheurs de l’entreprise ont informé Google que l’application était malveillante le 26 janvier et que Google l’a supprimée environ 12 heures plus tard. Au cours des deux semaines où elle était disponible sur Play, l’application a été installée par environ 10 000 utilisateurs. Il n’est pas clair si Google a informé l’un d’entre eux que l’application de sécurité qu’ils pensaient obtenir était, en fait, un cheval de Troie frauduleux.

Rétrospectivement, il y avait des signaux d’alarme indiquant que les utilisateurs expérimentés d’Android auraient pu remarquer que l’authentificateur 2FA était malveillant. Les principaux d’entre eux étaient le nombre et l’étendue extraordinaires des autorisations système requises. Ils comprenaient :

- android.permission.QUERY_ALL_PACKAGES

- android.permission.SYSTEM_ALERT_WINDOW

- android.permission.REQUEST_INSTALL_PACKAGES

- android.permission.INTERNET

- android.permission.FOREGROUND_SERVICE

- android.permission.RECEIVE_BOOT_COMPLETED

- android.permission.DISABLE_KEYGUARD

- android.permission.WAKE_LOCK

Le code officiel de l’application open source Aegis ne nécessite aucune de ces autorisations. Les téléchargements d’applications se faisant passer pour des mises à jour pourraient être un autre signe révélateur que quelque chose n’allait pas avec 2FA Authenticator.

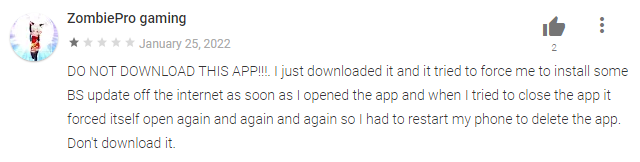

Un examen de 2FA Authenticator par un utilisateur de Google Play.

Pradéo

Un e-mail sollicitant un commentaire de l’adresse du développeur répertoriée dans la liste Google Play n’a pas reçu de réponse immédiate. La même application malveillante 2FA Authenticator reste disponible sur les marchés tiers ici, ici et ici. Les représentants de Google n’étaient pas immédiatement disponibles pour commenter.