Getty Images

La recherche sur Google de téléchargements de logiciels populaires a toujours été accompagnée de risques, mais au cours des derniers mois, cela a été carrément dangereux, selon des chercheurs et une collection pseudo-aléatoire de requêtes.

“Les chercheurs en menaces sont habitués à voir un flux modéré de publicités malveillantes via Google Ads”, ont écrit jeudi des bénévoles de Spamhaus. “Cependant, au cours des derniers jours, les chercheurs ont été témoins d’un pic massif affectant de nombreuses marques célèbres, avec l’utilisation de plusieurs logiciels malveillants. Ce n’est pas « la norme ».

Une des nombreuses nouvelles menaces : MalVirt

L’augmentation provient de nombreuses familles de logiciels malveillants, notamment AuroraStealer, IcedID, Meta Stealer, RedLine Stealer, Vidar, Formbook et XLoader. Dans le passé, ces familles s’appuyaient généralement sur le phishing et les spams malveillants qui joignaient des documents Microsoft Word avec des macros piégées. Au cours du mois dernier, Google Ads est devenu le lieu de prédilection des criminels pour diffuser leurs produits malveillants déguisés en téléchargements légitimes en se faisant passer pour des marques telles qu’Adobe Reader, Gimp, Microsoft Teams, OBS, Slack, Tor et Thunderbird.

Le même jour que Spamhaus a publié son rapport, des chercheurs de la société de sécurité Sentinel One ont documenté une campagne avancée de publicité malveillante de Google poussant plusieurs chargeurs malveillants implémentés dans .NET. Sentinel One a surnommé ces chargeurs MalVirt. À l’heure actuelle, les chargeurs MalVirt sont utilisés pour distribuer des logiciels malveillants plus connus sous le nom de XLoader, disponibles à la fois pour Windows et macOS. XLoader est un successeur du malware également connu sous le nom de Formbook. Les pirates utilisent XLoader pour voler les données de contacts et autres données sensibles des appareils infectés.

Les chargeurs MalVirt utilisent une virtualisation masquée pour échapper à la protection et à l’analyse des terminaux. Pour dissimuler le trafic C2 réel et échapper aux détections de réseau, les balises MalVirt pour leurrer les serveurs de commande et de contrôle hébergés chez des fournisseurs tels qu’Azure, Tucows, Choopa et Namecheap. Le chercheur de Sentinel One, Tom Hegel, a écrit :

Publicité

En réponse au blocage par défaut par Microsoft des macros Office dans les documents provenant d’Internet, les acteurs de la menace se sont tournés vers d’autres méthodes de distribution de logiciels malveillants, plus récemment, la publicité malveillante. Les chargeurs MalVirt que nous avons observés montrent à quel point les acteurs de la menace investissent pour échapper à la détection et contrecarrer l’analyse.

Les logiciels malveillants de la famille Formbook sont des voleurs d’informations hautement performants qui sont déployés grâce à l’application d’un nombre important de techniques d’anti-analyse et d’anti-détection par les chargeurs MalVirt. Traditionnellement distribués en pièce jointe aux e-mails de phishing, nous évaluons que les acteurs de la menace distribuant ce malware rejoignent probablement la tendance à la publicité malveillante.

Compte tenu de la taille massive de l’audience que les acteurs de la menace peuvent atteindre par le biais de la publicité malveillante, nous nous attendons à ce que les logiciels malveillants continuent d’être distribués en utilisant cette méthode.

Les représentants de Google ont refusé une entrevue. Au lieu de cela, ils ont fourni la déclaration suivante :

Les acteurs malveillants emploient souvent des mesures sophistiquées pour dissimuler leur identité et échapper à nos politiques et à notre application. Pour lutter contre cela au cours des dernières années, nous avons lancé de nouvelles politiques de certification, intensifié la vérification des annonceurs et augmenté notre capacité à détecter et à prévenir les escroqueries coordonnées. Nous sommes conscients de la récente augmentation des activités publicitaires frauduleuses. Y remédier est une priorité essentielle et nous nous efforçons de résoudre ces incidents le plus rapidement possible.

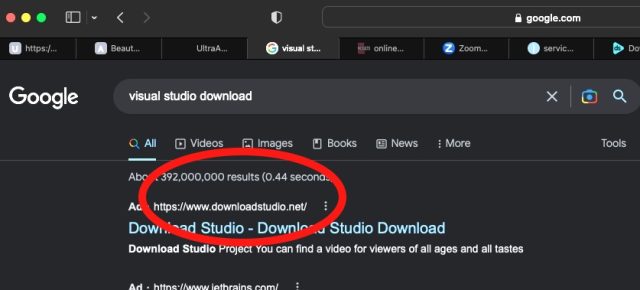

Il n’est pas difficile de trouver des preuves anecdotiques que la publicité malveillante de Google est hors de contrôle. Les recherches à la recherche de téléchargements de logiciels sont probablement les plus susceptibles de générer des publicités malveillantes. Prenez, par exemple, les résultats renvoyés par Google pour une recherche jeudi à la recherche de “téléchargement de studio visuel”:

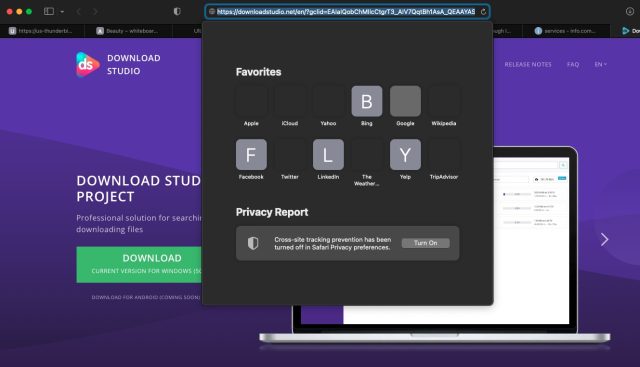

Cliquer sur ce lien sponsorisé par Google m’a redirigé vers downloadstudio[.]net, qui est signalé par VirusTotal comme malveillant par un seul fournisseur de points de terminaison :

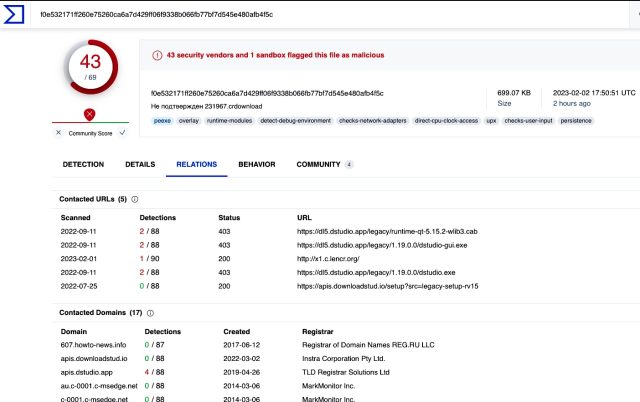

Jeudi soir, le téléchargement proposé par ce site a été détecté comme malveillant par 43 moteurs antimalware :