Les acteurs de la menace alignés sur la Russie et la Biélorussie ciblent les élus américains soutenant l’Ukraine, en utilisant des attaques qui tentent de compromettre leurs comptes de messagerie, ont déclaré des chercheurs de la société de sécurité Proofpoint.

La campagne, qui cible également les responsables des pays européens, utilise du JavaScript malveillant personnalisé pour les portails de messagerie Web individuels appartenant à diverses organisations alignées sur l’OTAN, selon un rapport publié jeudi par Proofpoint. L’acteur de la menace, que Proofpoint suit depuis 2021 sous le nom de TA473, utilise une reconnaissance soutenue et des recherches minutieuses pour s’assurer que les scripts volent les noms d’utilisateur, mots de passe et autres identifiants de connexion sensibles, comme prévu sur chaque portail de messagerie Web exposé publiquement ciblé.

Ciblage tenace

“Cet acteur a été tenace dans son ciblage des responsables américains et européens ainsi que du personnel militaire et diplomatique en Europe”, a écrit le chercheur sur les menaces de Proofpoint, Michael Raggi, dans un e-mail. «Depuis fin 2022, TA473 a investi beaucoup de temps à étudier les portails de messagerie Web des entités gouvernementales européennes et à analyser les vulnérabilités des infrastructures faisant face au public, le tout dans le but d’accéder finalement aux e-mails de ceux qui sont étroitement impliqués dans les affaires gouvernementales et la Russie-Ukraine. guerre.”

Publicité

Raggi a refusé d’identifier les cibles, sauf pour dire qu’elles comprenaient des élus américains et des membres du personnel au niveau du gouvernement fédéral ainsi que des entités européennes. “Dans plusieurs cas, parmi les entités ciblées américaines et européennes, les individus ciblés par ces campagnes de phishing sont de fervents partisans de l’Ukraine dans la guerre russo-ukrainienne et/ou impliqués dans des initiatives relatives au soutien de l’Ukraine sur la scène internationale”, a-t-il ajouté. .

La plupart des attaques récentes observées par Proofpoint exploitaient une vulnérabilité dans des versions obsolètes de Zimbra Collaboration, un progiciel utilisé pour héberger des portails de messagerie Web. Suivie sous le nom de CVE-2022-27926 et corrigée en mars dernier, la vulnérabilité est une faille de script intersite qui permet à des attaquants non authentifiés d’exécuter des scripts Web malveillants sur des serveurs en envoyant des requêtes spécialement conçues. Les attaques ne fonctionnent que contre les serveurs Zimbra qui n’ont pas encore installé le correctif.

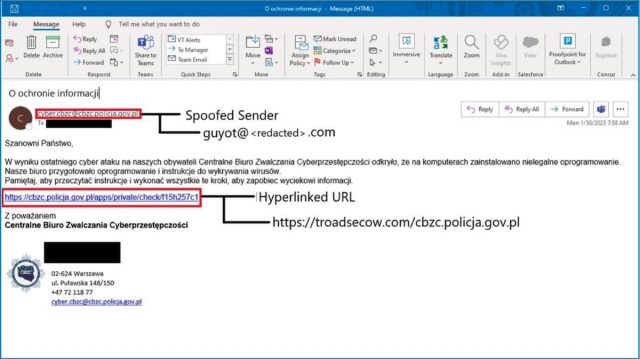

La campagne commence par l’utilisation d’outils d’analyse tels qu’Acunetix pour identifier les portails non corrigés appartenant à des groupes d’intérêt. Les membres de TA473 envoient ensuite des e-mails de phishing prétendant contenir des informations d’intérêt pour les destinataires.

Agrandir / Un e-mail de phishing TA473 partiellement expurgé envoyé à une cible.

Agrandir / Un e-mail de phishing TA473 partiellement expurgé envoyé à une cible.

Point de preuve