Il y a deux ans, des chercheurs sont tombés sur l’un des botnets les plus intrigants d’Internet : un réseau jusque-là inconnu de 500 serveurs, dont beaucoup dans des universités et des entreprises renommées du monde entier, qui était insensible aux méthodes de retrait normales. Après être resté silencieux pendant 16 mois, ont déclaré ces chercheurs, le botnet connu sous le nom de FritzFrog est de retour avec de nouvelles capacités et une plus grande base de machines infectées.

Serveurs SSH, attention

FritzFrog cible à peu près n’importe quoi avec un serveur SSH ou shell sécurisé (instances cloud, serveurs de centre de données, routeurs, etc.) et installe une charge utile inhabituellement avancée qui a été écrite à partir de zéro. Lorsque les chercheurs de la société de sécurité Guardicore Labs (aujourd’hui Akamai Labs) l’ont signalé à la mi-2020, ils l’ont qualifié de botnet de “nouvelle génération” en raison de sa gamme complète de fonctionnalités et de sa conception bien conçue.

Il s’agissait d’une architecture décentralisée peer-to-peer qui répartissait l’administration entre de nombreux nœuds infectés plutôt qu’un serveur central, ce qui rendait difficile sa détection ou sa suppression à l’aide de méthodes traditionnelles. Certains de ses traits avancés comprenaient:

- Charges utiles en mémoire qui ne touchent jamais les disques des serveurs infectés

- Au moins 20 versions du logiciel binaire depuis janvier

- Se concentrer uniquement sur l’infection des serveurs shell sécurisés que les administrateurs réseau utilisent pour gérer les machines

- La possibilité de déjouer les serveurs infectés

- Une liste de combinaisons d’identifiants de connexion utilisées pour détecter les mots de passe de connexion faibles qui sont plus “étendus” que ceux des botnets précédemment vus

Publicité

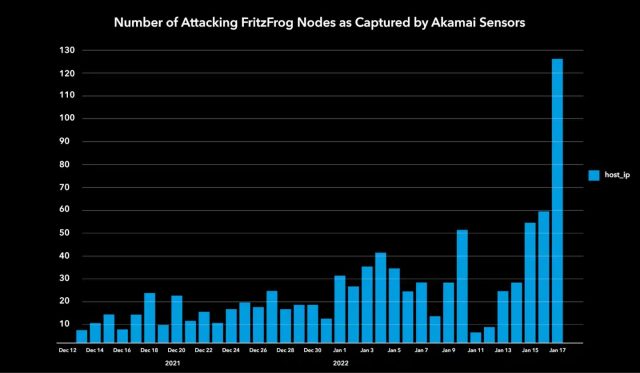

En août 2020, FritzFrog avait rassemblé environ 500 machines d’organisations bien connues dans son réseau. Suite au rapport, le P2P a réduit le nombre de nouvelles infections. À partir de décembre dernier, ont rapporté jeudi les chercheurs d’Akamai, le taux d’infection du botnet a décuplé et s’est maintenant multiplié à plus de 1 500 machines.

Akamaï

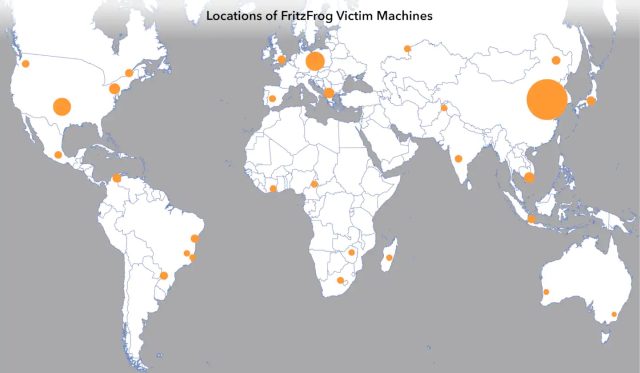

Le logiciel avancé est mis à jour quotidiennement pour corriger les bogues et au cours des derniers mois, il a mis en place de nouvelles fonctionnalités et des méthodes d’infection plus agressives. Parmi les organisations qu’il a infectées dans sa dernière forme figurent un réseau de chaînes de télévision européennes, un fabricant russe d’équipements de soins de santé, plusieurs universités d’Asie de l’Est et d’autres dans les domaines de la santé, de l’enseignement supérieur et du gouvernement.

Akamaï

FritzFrog se propage en parcourant Internet à la recherche de serveurs SSH, et lorsqu’il en trouve un, il tente de se connecter à l’aide d’une liste d’informations d’identification. En cas de succès, le logiciel botnet installe un logiciel malveillant propriétaire qui en fait un drone dans un réseau P2P tentaculaire et sans tête. Chaque serveur écoute en permanence les connexions sur le port 1234 tout en analysant simultanément des milliers d’adresses IP sur les ports 22 et 2222. Lorsqu’il rencontre d’autres serveurs infectés, les serveurs échangent des données entre eux pour s’assurer qu’ils exécutent tous la dernière version du logiciel malveillant et disposent de la la base de données la plus à jour des cibles et des machines infectées.

Pour échapper aux pare-feu et aux logiciels de protection des terminaux, FritzFrog dirige les commandes via SSH vers un client netcat sur la machine infectée. Netcat se connecte alors à un « serveur de logiciels malveillants » hébergé sur une machine infectée plutôt qu’à un serveur central.