Getty Images

Mardi, Microsoft a détaillé une campagne de phishing à grande échelle en cours qui peut détourner les comptes d’utilisateurs lorsqu’ils sont protégés par des mesures d’authentification multifactorielle conçues pour empêcher de telles prises de contrôle. Les acteurs de la menace à l’origine de l’opération, qui ont ciblé 10 000 organisations depuis septembre, ont utilisé leur accès secret aux comptes de messagerie des victimes pour inciter les employés à envoyer de l’argent aux pirates.

L’authentification multifacteur, également connue sous le nom d’authentification à deux facteurs, MFA ou 2FA, est la référence en matière de sécurité des comptes. Il oblige l’utilisateur du compte à prouver son identité sous la forme d’un élément qu’il possède ou contrôle (une clé de sécurité physique, une empreinte digitale ou un scan du visage ou de la rétine) en plus d’un élément qu’il connaît (son mot de passe). Alors que l’utilisation croissante de la MFA a contrecarré les campagnes de prise de contrôle de compte, les attaquants ont trouvé des moyens de riposter.

L’adversaire au milieu

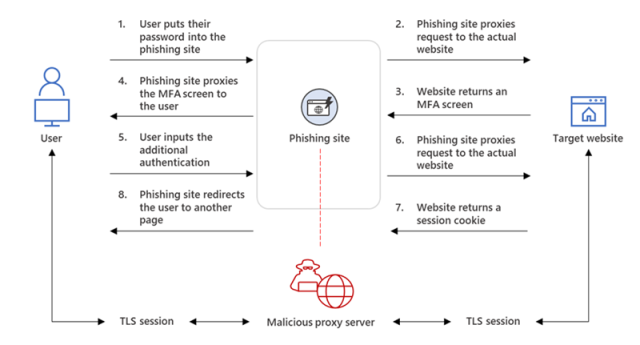

Microsoft a observé une campagne qui insérait un site proxy contrôlé par l’attaquant entre les utilisateurs du compte et le serveur de travail auquel ils tentaient de se connecter. Lorsque l’utilisateur a entré un mot de passe dans le site proxy, le site proxy l’a envoyé au serveur réel, puis a relayé la réponse du serveur réel à l’utilisateur. Une fois l’authentification terminée, l’auteur de la menace a volé le cookie de session envoyé par le site légitime, de sorte que l’utilisateur n’a pas besoin d’être réauthentifié à chaque nouvelle page visitée. La campagne a commencé par un e-mail de phishing avec une pièce jointe HTML menant au serveur proxy.

Agrandir / Le site Web de phishing intercepte le processus d’authentification.

Agrandir / Le site Web de phishing intercepte le processus d’authentification.

« D’après nos observations, après qu’un compte compromis s’est connecté au site de phishing pour la première fois, l’attaquant a utilisé le cookie de session volé pour s’authentifier auprès d’Outlook en ligne (outlook.office.com) », membres de l’équipe de recherche Microsoft 365 Defender et du Microsoft Threat Intelligence Center a écrit dans un article de blog. “Dans plusieurs cas, les cookies avaient une revendication MFA, ce qui signifie que même si l’organisation avait une politique MFA, l’attaquant a utilisé le cookie de session pour accéder au nom du compte compromis.”

Dans les jours qui ont suivi le vol de cookies, les acteurs de la menace ont accédé aux comptes de messagerie des employés et ont recherché des messages à utiliser dans les escroqueries par compromission des e-mails professionnels, ce qui a incité les cibles à virer de grosses sommes d’argent sur des comptes qu’elles pensaient appartenir à des collègues ou à des partenaires commerciaux. Les attaquants ont utilisé ces fils de discussion et la fausse identité de l’employé piraté pour convaincre l’autre partie d’effectuer un paiement.

Publicité

Pour empêcher l’employé piraté de découvrir le compromis, les acteurs de la menace ont créé des règles de boîte de réception qui déplaçaient automatiquement des e-mails spécifiques vers un dossier d’archives et les marquaient comme lus. Au cours des jours suivants, l’auteur de la menace s’est connecté périodiquement pour rechercher de nouveaux e-mails.

“À une occasion, l’attaquant a mené plusieurs tentatives de fraude simultanément à partir de la même boîte aux lettres compromise”, ont écrit les auteurs du blog. “Chaque fois que l’attaquant a trouvé une nouvelle cible de fraude, il a mis à jour la règle de boîte de réception qu’il a créée pour inclure les domaines d’organisation de ces nouvelles cibles.”

/ Aperçu de la campagne d’hameçonnage et de l’escroquerie BEC consécutive.

Microsoft

C’est si facile de tomber dans le piège des arnaques

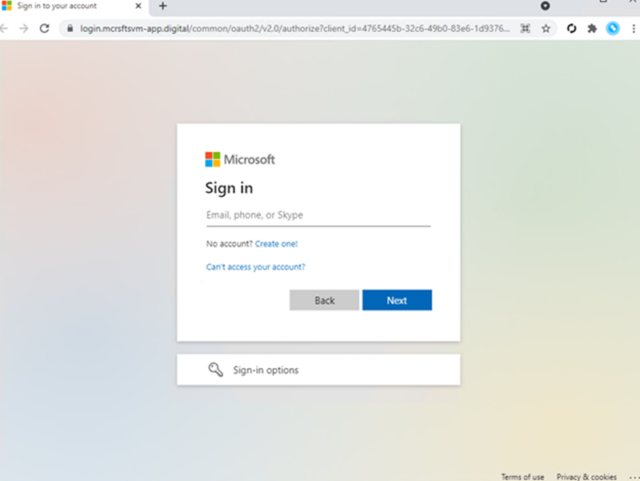

Le billet de blog montre à quel point il peut être facile pour les employés de tomber dans de telles escroqueries. Le volume considérable d’e-mails et la charge de travail font qu’il est souvent difficile de savoir si un message est authentique. L’utilisation de MFA signale déjà que l’utilisateur ou l’organisation pratique une bonne hygiène de sécurité. L’un des rares éléments visuellement suspects de l’escroquerie est le nom de domaine utilisé dans la page d’accueil du site proxy. Pourtant, étant donné l’opacité de la plupart des pages de connexion spécifiques à l’organisation, même le nom de domaine sommaire pourrait ne pas être un cadeau mort.

Agrandir / Exemple de page de destination anti-hameçonnage

Agrandir / Exemple de page de destination anti-hameçonnage

Microsoft

Rien dans le compte de Microsoft ne doit être interprété comme indiquant que le déploiement de MFA n’est pas l’une des mesures les plus efficaces pour empêcher les prises de contrôle de compte. Cela dit, toutes les AMF ne sont pas égales. Les codes d’authentification à usage unique, même lorsqu’ils sont envoyés par SMS, sont bien mieux que rien, mais ils restent hameçonnables ou interceptables par des abus plus exotiques du protocole SS7 utilisé pour envoyer des messages texte.

Les formes les plus efficaces de MFA disponibles sont celles qui sont conformes aux normes établies par l’Alliance FIDO à l’échelle de l’industrie. Ces types de MFA utilisent une clé de sécurité physique qui peut provenir d’un dongle d’entreprises comme Yubico ou Feitian ou même d’un appareil Android ou iOS. L’authentification peut également provenir d’une empreinte digitale ou d’un scan de la rétine, dont aucun ne quitte jamais l’appareil de l’utilisateur final pour empêcher le vol de la biométrie. Ce que toutes les MFA compatibles FIDO ont en commun, c’est qu’elles ne peuvent pas être hameçonnées et utilisent des systèmes back-end résistants à ce type de campagne en cours.