Les chercheurs de Microsoft ont découvert un botnet hybride Windows-Linux qui utilise une technique très efficace pour arrêter les serveurs Minecraft et effectuer des attaques par déni de service distribuées sur d’autres plates-formes.

Surnommé MCCrash, le botnet infecte les machines et appareils Windows exécutant diverses distributions de Linux pour une utilisation dans les attaques DDoS. Parmi les commandes acceptées par le logiciel botnet, il y en a une appelée ATTACK_MCCRASH. Cette commande remplit le nom d’utilisateur dans une page de connexion au serveur Minecraft avec ${env:random payload of specific size:-a}. La chaîne épuise les ressources du serveur et le fait planter.

/ Une capture de paquet montrant la charge utile TCP pour les serveurs Minecraft en panne.

Microsoft

“L’utilisation de la variable env déclenche l’utilisation de la bibliothèque Log4j 2, ce qui provoque une consommation anormale des ressources système (non liée à la vulnérabilité Log4Shell), démontrant une méthode DDoS spécifique et très efficace”, ont écrit les chercheurs de Microsoft. “Une large gamme de versions de serveur Minecraft peut être affectée.”

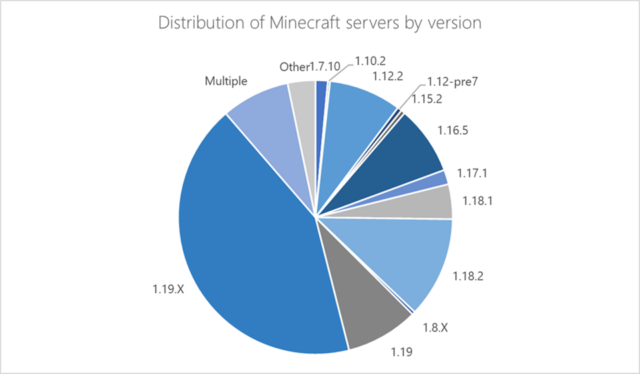

Actuellement, MCCrash est codé en dur pour cibler uniquement la version 1.12.2 du logiciel serveur Minecraft. La technique d’attaque, cependant, supprimera les serveurs exécutant les versions 1.7.2 à 1.18.2, qui exécutent environ la moitié des serveurs Minecraft du monde. Si le logiciel malveillant est mis à jour pour cibler toutes les versions vulnérables, sa portée pourrait être beaucoup plus large. Une modification dans la version 1.19 du serveur Minecraft empêche l’attaque de fonctionner.

“Le large éventail de serveurs Minecraft à risque met en évidence l’impact que ce malware aurait pu avoir s’il avait été spécifiquement codé pour affecter les versions au-delà de 1.12.2”, ont écrit les chercheurs de Microsoft. “La capacité unique de cette menace à utiliser des appareils IoT qui ne sont souvent pas surveillés dans le cadre du botnet augmente considérablement son impact et réduit ses chances d’être détectée.”

Publicité

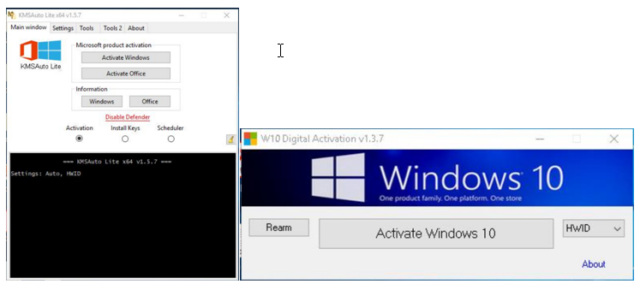

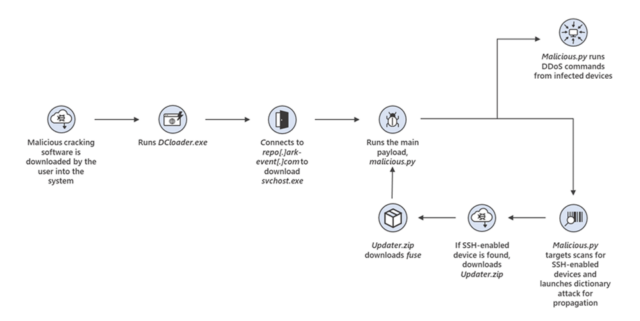

Le point d’infection initial de MCCrash concerne les machines Windows sur lesquelles un logiciel est installé et qui prétend donner des licences piratées pour le système d’exploitation Microsoft. Le code caché dans le logiciel téléchargé infecte subrepticement l’appareil avec un logiciel malveillant qui installe finalement malware.py, un script python qui fournit la logique principale du botnet. Les appareils Windows infectés analysent ensuite Internet à la recherche d’appareils Debian, Ubuntu, CentOS et IoT qui acceptent les connexions SSH.

Agrandir / Outils de craquage cheval de Troie qui installent MCCrash.

Agrandir / Outils de craquage cheval de Troie qui installent MCCrash.

Microsoft

Lorsqu’il est trouvé, MCCrash utilise les identifiants de connexion par défaut communs pour tenter d’exécuter le même script malware.py sur le périphérique Linux. Les appareils Windows et Linux font alors partie d’un botnet qui exécute l’attaque Minecraft ainsi que d’autres formes de DDoS. Le graphique ci-dessous montre le flux d’attaque.

Microsoft

Une ventilation des appareils infectés par MCCrash montre que la plupart d’entre eux sont situés en Russie. Microsoft n’a pas précisé le nombre d’appareils infectés. Les chercheurs de l’entreprise ont déclaré qu’ils pensaient que les opérateurs de botnet l’utilisaient pour vendre des services DDoS sur des forums criminels.