Getty Images

Les procureurs fédéraux ont inculpé mercredi six personnes pour avoir prétendument exploité des sites Web qui ont lancé des millions de puissantes attaques par déni de service distribuées sur un large éventail de victimes au nom de millions de clients payants.

Les sites se sont présentés comme des services de démarrage ou de stress conçus pour tester la bande passante et les performances des réseaux des clients. Les procureurs ont déclaré dans des documents judiciaires que les services étaient utilisés pour diriger des quantités massives de trafic indésirable vers des sites Web tiers et des connexions Internet que les clients voulaient supprimer ou sérieusement restreindre. Les victimes comprenaient des établissements d’enseignement, des agences gouvernementales, des plateformes de jeux et des millions de personnes. En plus d’inculper six accusés, les procureurs ont également saisi 48 domaines Internet associés au service.

“Ces services de démarrage permettent à quiconque de lancer des cyberattaques qui nuisent à des victimes individuelles et compromettent la capacité de chacun à accéder à Internet”, a déclaré Martin Estrada, avocat américain du district sud de Californie, dans un communiqué. “L’activité d’application de la loi de cette semaine est une étape majeure dans nos efforts continus pour éradiquer les comportements criminels qui menacent l’infrastructure d’Internet et notre capacité à fonctionner dans un monde numérique.”

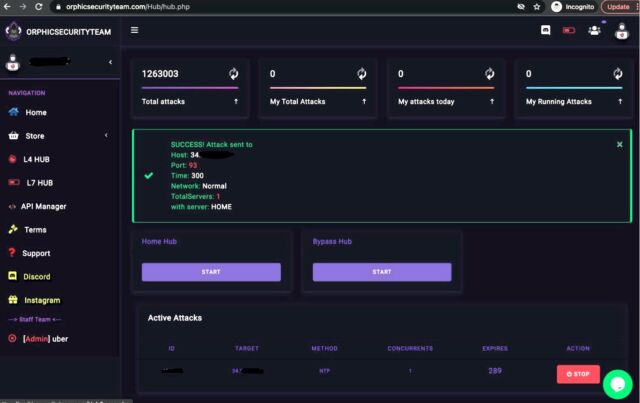

Les services offraient des interfaces utilisateur qui étaient essentiellement les mêmes, à l’exception de différences cosmétiques. La capture d’écran ci-dessous montre le panneau Web proposé par orphicsecurityteam.com au 28 février. Il permettait aux utilisateurs de saisir l’adresse IP d’une cible, le port réseau et le type d’attaque spécifique qu’ils souhaitaient. Le panneau a permis aux utilisateurs de choisir différentes méthodes pour amplifier leurs attaques. L’amplification impliquait de faire rebondir une quantité relativement faible de données spécialement conçues sur un serveur tiers de manière à ce que le serveur frappe la victime visée avec des charges utiles jusqu’à 10 000 fois plus importantes.

Département américain de la justice

Ironiquement, la plupart des DDoS se sont appuyés sur la protection DDoS, comme ceux du réseau de diffusion de contenu Cloudflare, pour éviter d’être supprimés dans les DDoS eux-mêmes. Dans certains cas, les défendeurs se sont appuyés sur le niveau gratuit de Cloudflare, d’autres utilisant un niveau plus avancé nécessitant un paiement.

Publicité

Selon un affidavit déposé mercredi, certains des services avaient un nombre impressionnant de clients enregistrés et d’attaques lancées. Par exemple, les journaux indiquent qu’un service appelé ipstressor.com comptait 2 millions d’utilisateurs enregistrés, dont 1 million effectuant des DDoS. Le service a mené ou tenté de mener 30 millions de DDoS entre 2014 et 2022. Securityteam.io aurait mené ou tenté de mener

1,3 million d’attaques et comptait 50 000 utilisateurs enregistrés. Les procureurs ont déclaré qu’astrostress.com avait mené ou tenté de mener 700 000 DDoS et comptait 30 000 utilisateurs enregistrés.

Les domaines saisis étaient :

- anonboot.com

- api-sky.xyz

- astrostress.fr

- booter.vip

- brrsecurity.org

- cyberstress.fr

- dragonstresser.com

- rêves-stresser.io

- freestresser.so

- instant-stresser.com

- ipstress.vip

- ipstresser.wtf

- orphicsecurityteam.com

- ovhstresser.com

- quantum-stresser.net

- redstresser.cc

- royalstresser.com

- silencestress.net

- stresseur.app

- stresseur.best

- stresseur.gg

- stresseur.est

- stresser.net/stresser.org

- stresser.so

- stresser.top

- truesecurityservices.io

- vdos-s.co

- zerostresser.fr

- ipstresser.xyz

- kraysec.com

- securityteam.io

- ipstresser.fr

- stresser.shop

- exotique-booter.com

- mcstorm.io

- nightmarestresser.com

- choc-stresser.com stresserai.com

- sunstresser.com

Les six personnes inculpées étaient :

- Jeremiah Sam Evans Miller, alias “John The Dev”, 23 ans, de San Antonio, Texas, est accusé de complot en vue de violer et de violer la loi sur la fraude et les abus informatiques liée à l’exploitation présumée d’un service de booter nommé RoyalStrasser.com (anciennement connu comme Supremesecurityteam.com).

- Angel Manuel Colon Jr., alias “Anonghost720” et “Anonghost1337”, 37 ans, de Belleview, en Floride, est accusé de complot en vue de violer et de violer la loi sur la fraude et les abus informatiques liée au fonctionnement présumé d’un service de démarrage nommé SecurityTeam.io.

- Shamar Shattock, 19 ans, de Margate, en Floride, est accusé de complot pour avoir prétendument dirigé un service de démarrage connu sous le nom d’Astrostress.com.

- Cory Anthony Palmer, 22 ans, de Lauderhill, en Floride, est accusé de complot pour avoir prétendument dirigé un service de booter connu sous le nom de Booter.sx.

- John M. Dobbs, 32 ans, d’Honolulu, Hawaï, est accusé d’avoir aidé et encouragé des violations de la loi sur la fraude et les abus informatiques liés à l’exploitation présumée d’un service de démarrage nommé Ipstressor.com, également connu sous le nom d’IPS, entre 2009 et novembre 2022.

- Joshua Laing, 32 ans, de Liverpool, New York, est accusé d’avoir aidé et encouragé les violations de la loi sur la fraude et les abus informatiques liés au fonctionnement présumé d’un service de démarrage nommé TrueSecurityServices.io entre 2014 et novembre 2022.

Tous les six n’ont pas encore plaidé coupable et devraient comparaître pour la première fois devant le tribunal au début de l’année prochaine.

Les accusations et les saisies font partie de «l’opération PowerOFF», une campagne en cours menée par des organismes internationaux chargés de l’application des lois pour démanteler les services criminels de DDoS contre location.