Getty Images

Lorsque vous utilisez votre téléphone pour déverrouiller une Tesla, l’appareil et la voiture utilisent des signaux Bluetooth pour mesurer leur proximité l’un par rapport à l’autre. Rapprochez-vous de la voiture avec le téléphone en main et la porte se déverrouille automatiquement. Éloignez-vous et il se verrouille. Cette authentification de proximité fonctionne sur l’hypothèse que la clé stockée sur le téléphone ne peut être transmise que lorsque l’appareil verrouillé est à portée Bluetooth.

Maintenant, un chercheur a mis au point un hack qui lui permet de déverrouiller des millions de Teslas – et d’innombrables autres appareils – même lorsque le téléphone ou le porte-clés d’authentification se trouve à des centaines de mètres ou de kilomètres. Le piratage, qui exploite les faiblesses de la norme Bluetooth Low Energy à laquelle des milliers de fabricants d’appareils adhèrent, peut être utilisé pour déverrouiller des portes, ouvrir et faire fonctionner des véhicules et obtenir un accès non autorisé à une foule d’ordinateurs portables et d’autres appareils sensibles à la sécurité.

Quand la commodité revient nous mordre

“Le piratage d’une voiture à des centaines de kilomètres de distance montre de manière tangible comment notre monde connecté nous expose aux menaces de l’autre côté du pays, et parfois même de l’autre côté du monde”, a déclaré Sultan Qasim Khan, consultant principal en sécurité et chercheur. à la société de sécurité NCC Group, a déclaré à Ars. “Cette recherche contourne les contre-mesures typiques contre le déverrouillage à distance des véhicules adverses et change la façon dont nous devons penser à la sécurité des communications Bluetooth Low Energy.”

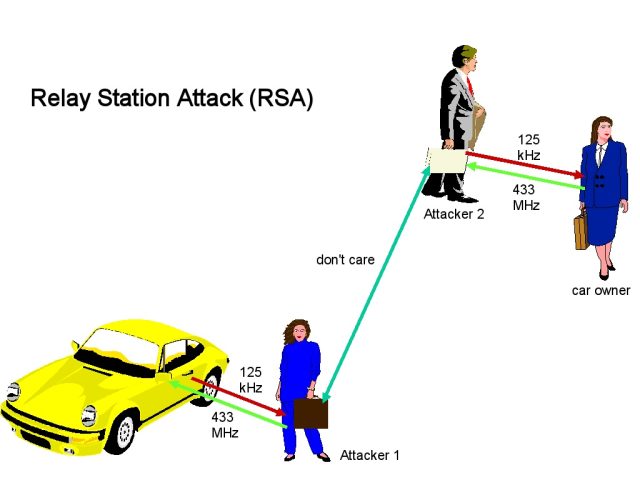

Cette classe de piratage est connue sous le nom d’attaque relais, proche cousine de l’attaque par personne du milieu. Dans sa forme la plus simple, une attaque relais nécessite deux attaquants. Dans le cas de la Tesla verrouillée, le premier attaquant, que nous appellerons l’attaquant 1, se trouve à proximité de la voiture alors qu’elle est hors de portée du téléphone d’authentification. L’attaquant 2, quant à lui, se trouve à proximité du téléphone légitime utilisé pour déverrouiller le véhicule. L’attaquant 1 et l’attaquant 2 ont une connexion Internet ouverte qui leur permet d’échanger des données.

Publicité

L’attaquant 1 utilise son propre appareil compatible Bluetooth pour se faire passer pour le téléphone d’authentification et envoie un signal à la Tesla, incitant la Tesla à répondre par une demande d’authentification. L’attaquant 1 capture la demande et l’envoie à l’attaquant 2, qui à son tour transmet la demande au téléphone d’authentification. Le téléphone répond avec un identifiant, que l’attaquant 2 capture rapidement et retransmet à l’attaquant 1. L’attaquant 1 envoie ensuite l’identifiant à la voiture.

Avec cela, l’attaquant 1 a maintenant déverrouillé le véhicule. Voici un diagramme d’attaque simplifié, tiré de l’article Wikipédia ci-dessus, suivi d’une démonstration vidéo de Khan déverrouillant une Tesla et repartant avec, même si le téléphone autorisé n’est pas à proximité.

Wikipédia

Démonstration par NCC Group d’une attaque de relais de couche de liaison Bluetooth Low Energy sur Tesla Model Y.

Les attaques de relais dans le monde réel n’ont pas besoin d’avoir deux attaquants réels. Le dispositif de relais peut être rangé dans un jardin, un vestiaire ou tout autre endroit éloigné d’une maison, d’un restaurant ou d’un bureau. Lorsque la cible arrive à destination et se déplace dans la portée Bluetooth de l’appareil caché, elle récupère les informations d’identification secrètes et les relaie à l’appareil stationné près de la voiture (exploité par l’attaquant 1).

La susceptibilité du BLE, abréviation de Bluetooth Low Energy, à relayer les attaques est bien connue, de sorte que les fabricants d’appareils s’appuient depuis longtemps sur des contre-mesures pour empêcher le scénario ci-dessus de se produire. Une défense consiste à mesurer le flux des requêtes et des réponses et à rejeter les authentifications lorsque la latence atteint un certain seuil, car les communications relayées prennent généralement plus de temps à se terminer que les communications légitimes. Une autre protection consiste à crypter les informations d’identification envoyées par le téléphone.

L’attaque de relais BLE de Khan va à l’encontre de ces atténuations, rendant ces hacks viables contre une large base d’appareils et de produits précédemment supposés être renforcés contre de telles attaques.