Getty Images

Un groupe de piratage inhabituellement avancé a passé près de deux ans à infecter un large éventail de routeurs en Amérique du Nord et en Europe avec des logiciels malveillants qui prennent le contrôle total des appareils connectés exécutant Windows, macOS et Linux, ont rapporté mardi des chercheurs.

Jusqu’à présent, les chercheurs des Black Lotus Labs de Lumen Technologies affirment avoir identifié au moins 80 cibles infectées par le logiciel malveillant furtif, infectant les routeurs fabriqués par Cisco, Netgear, Asus et DayTek. Surnommé ZuoRAT, le cheval de Troie d’accès à distance fait partie d’une campagne de piratage plus large qui existe depuis au moins le quatrième trimestre de 2020 et continue de fonctionner.

Un haut niveau de raffinement

La découverte de logiciels malveillants personnalisés écrits pour l’architecture MIPS et compilés pour les routeurs de petites entreprises et de bureaux à domicile est importante, en particulier compte tenu de sa gamme de fonctionnalités. Sa capacité à énumérer tous les appareils connectés à un routeur infecté et à collecter les recherches DNS et le trafic réseau qu’ils envoient et reçoivent sans être détectés est la marque de fabrique d’un cybercriminel hautement sophistiqué.

“Bien que compromettre les routeurs SOHO en tant que vecteur d’accès pour accéder à un réseau local adjacent ne soit pas une technique nouvelle, cela a rarement été signalé”, ont écrit les chercheurs de Black Lotus Labs. “De même, les rapports d’attaques de type personne du milieu, telles que le détournement de DNS et de HTTP, sont encore plus rares et la marque d’une opération complexe et ciblée. L’utilisation de ces deux techniques a démontré de manière congruente un haut niveau de sophistication par un acteur de la menace, indiquant que cette campagne a peut-être été menée par une organisation parrainée par l’État.”

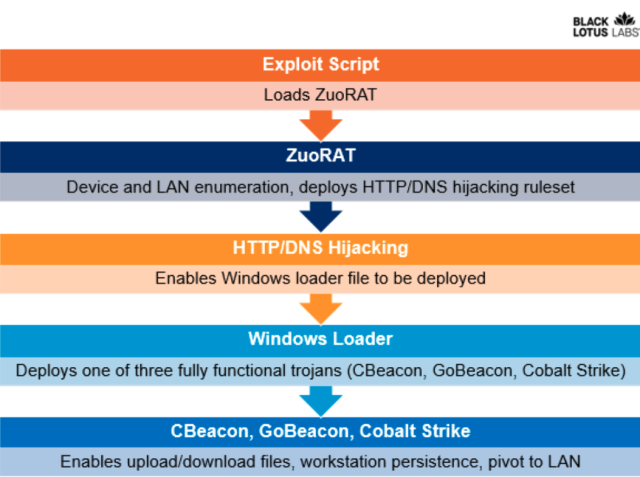

La campagne comprend au moins quatre logiciels malveillants, dont trois ont été écrits de toutes pièces par l’auteur de la menace. Le premier élément est le ZuoRAT basé sur MIPS, qui ressemble étroitement au malware Mirai Internet of Things qui a réalisé des attaques par déni de service distribuées record qui ont paralysé certains services Internet pendant des jours. ZuoRAT est souvent installé en exploitant des vulnérabilités non corrigées dans les appareils SOHO.

Une fois installé, ZuoRAT énumère les appareils connectés au routeur infecté. L’auteur de la menace peut alors utiliser le piratage DNS et le piratage HTTP pour amener les appareils connectés à installer d’autres logiciels malveillants. Deux de ces logiciels malveillants, appelés CBeacon et GoBeacon, sont personnalisés, le premier étant écrit pour Windows en C++ et le second écrit en Go pour une compilation croisée sur des appareils Linux et macOS. Pour plus de flexibilité, ZuoRAT peut également infecter les appareils connectés avec l’outil de piratage largement utilisé Cobalt Strike.

Publicité

Laboratoires du Lotus noir

ZuoRAT peut faire pivoter les infections vers les appareils connectés en utilisant l’une des deux méthodes suivantes :

- Le détournement de DNS, qui remplace les adresses IP valides correspondant à un domaine tel que Google ou Facebook par une adresse malveillante exploitée par l’attaquant.

- Le piratage HTTP, dans lequel le malware s’insère dans la connexion pour générer une erreur 302 qui redirige l’utilisateur vers une adresse IP différente.

Volontairement complexe

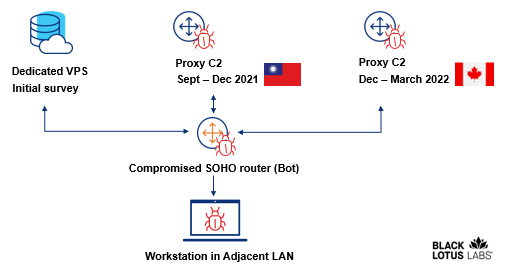

Black Lotus Labs a déclaré que l’infrastructure de commandement et de contrôle utilisée dans la campagne est intentionnellement complexe dans le but de dissimuler ce qui se passe. Un ensemble d’infrastructures est utilisé pour contrôler les routeurs infectés, et un autre est réservé aux appareils connectés s’ils sont infectés ultérieurement.

Les chercheurs ont observé des routeurs de 23 adresses IP avec une connexion persistante à un serveur de contrôle qui, selon eux, effectuait une enquête initiale pour déterminer si les cibles étaient intéressantes. Un sous-ensemble de ces 23 routeurs a ensuite interagi avec un serveur proxy basé à Taïwan pendant trois mois. Un autre sous-ensemble de routeurs s’est tourné vers un serveur proxy basé au Canada pour obscurcir l’infrastructure de l’attaquant.

Ce graphique illustre les étapes répertoriées impliquées.

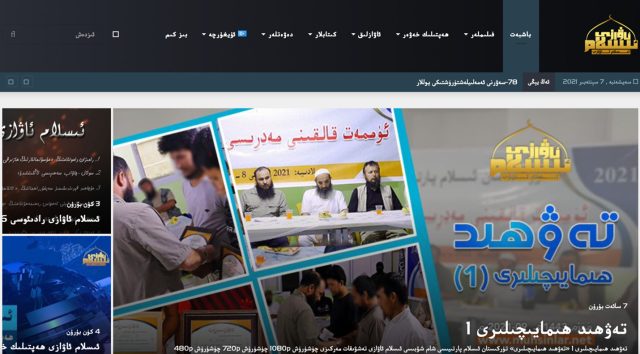

Les acteurs de la menace ont également déguisé la page de destination d’un serveur de contrôle pour qu’elle ressemble à ceci :

Laboratoires du Lotus noir

Les chercheurs ont écrit :

Publicité

La visibilité de Black Lotus Labs indique que ZuoRAT et l’activité corrélée représentent une campagne hautement ciblée contre les organisations américaines et d’Europe occidentale qui se confond avec le trafic Internet typique via une infrastructure C2 obscurcie à plusieurs étapes, probablement alignée sur plusieurs phases de l’infection par le logiciel malveillant. La mesure dans laquelle les acteurs s’efforcent de dissimuler l’infrastructure C2 ne peut être surestimée. Tout d’abord, pour éviter tout soupçon, ils ont transmis l’exploit initial à partir d’un serveur privé virtuel (VPS) dédié qui hébergeait du contenu bénin. Ensuite, ils ont exploité les routeurs en tant que proxy C2 qui se cachaient à la vue grâce à la communication routeur à routeur pour éviter davantage la détection. Et enfin, ils ont fait pivoter périodiquement les routeurs proxy pour éviter d’être détectés.

La découverte de cette campagne en cours est la plus importante affectant les routeurs SOHO depuis VPNFilter, le logiciel malveillant de routeur créé et déployé par le gouvernement russe qui a été découvert en 2018. Les routeurs sont souvent négligés, en particulier à l’ère du travail à domicile. Alors que les organisations ont souvent des exigences strictes concernant les appareils autorisés à se connecter, peu d’entre elles imposent des correctifs ou d’autres protections pour les routeurs des appareils.

Comme la plupart des logiciels malveillants de routeur, ZuoRAT ne peut pas survivre à un redémarrage. Le simple redémarrage d’un appareil infecté supprimera l’exploit ZuoRAT initial, composé de fichiers stockés dans un répertoire temporaire. Pour récupérer complètement, cependant, les appareils infectés doivent être réinitialisés en usine. Malheureusement, si les appareils connectés ont été infectés par les autres logiciels malveillants, ils ne peuvent pas être désinfectés aussi facilement.