Getty Images

Au cours des derniers mois, les tensions géopolitiques se sont intensifiées alors que la Russie a rassemblé des dizaines de milliers de soldats le long de la frontière ukrainienne et a proféré des menaces subtiles mais de grande envergure si l’Ukraine et l’OTAN n’acceptaient pas les demandes du Kremlin.

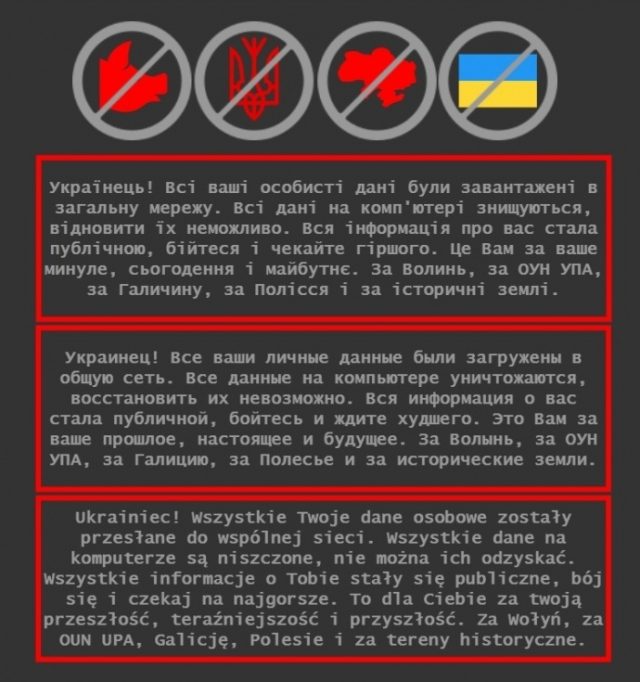

Aujourd’hui, un différend similaire se déroule dans les cyber-arènes, alors que des pirates informatiques inconnus ont dégradé la semaine dernière des dizaines de sites Web du gouvernement ukrainien et laissé un avertissement crypté aux citoyens ukrainiens qui ont tenté de recevoir des services.

Avoir peur et s’attendre au pire

“Toutes les données de l’ordinateur sont en train d’être détruites, il est impossible de les récupérer”, indique un message écrit en ukrainien, russe et polonais, apparu à la fin de la semaine dernière sur au moins certains des systèmes infectés. “Toutes les informations vous concernant sont devenues publiques, ayez peur et attendez-vous au pire.”

À peu près au même moment, Microsoft a déclaré dans un article ce week-end que des logiciels malveillants «destructeurs» capables de détruire définitivement les ordinateurs et toutes les données qui y étaient stockées ont commencé à apparaître sur les réseaux d’une douzaine d’organisations gouvernementales, à but non lucratif et de technologie de l’information, toutes basées en Ukraine. Le malware, que Microsoft appelle Whispergate, se fait passer pour un rançongiciel et exige 10 000 $ en bitcoins pour que les données soient restaurées.

Mais Whispergate n’a pas les moyens de distribuer des clés de déchiffrement et de fournir une assistance technique aux victimes, des caractéristiques que l’on retrouve dans pratiquement tous les ransomwares déployés dans la nature. Il écrase également l’enregistrement de démarrage principal, une partie du disque dur qui démarre le système d’exploitation lors du démarrage.

Publicité

“Ecraser le MBR est atypique pour les rançongiciels cybercriminels”, ont écrit les membres du Microsoft Threat Intelligence Center dans le post de samedi. “En réalité, la note de ransomware est une ruse et le malware détruit le MBR et le contenu des fichiers qu’il cible. Il y a plusieurs raisons pour lesquelles cette activité est incompatible avec l’activité de ransomware cybercriminel observée par MSTIC.

Au cours du week-end, Serhiy Demedyuk, chef adjoint du Conseil ukrainien de la sécurité nationale et de la défense, a déclaré aux médias que les conclusions préliminaires d’une enquête conjointe de plusieurs agences d’État ukrainiennes montrent qu’un groupe d’acteurs menaçants connu sous le nom d’UNC1151 était probablement à l’origine du piratage. Le groupe, que les chercheurs de la société de sécurité Mandiant ont lié au gouvernement de l’allié russe Biélorussie, était à l’origine d’une campagne d’influence nommée Ghostwriter.

Ghostwriter a travaillé en utilisant des e-mails de phishing et des domaines de vol qui usurpent des sites Web légitimes tels que Facebook pour voler les informations d’identification des victimes. Avec le contrôle des systèmes de gestion de contenu appartenant aux sites d’actualités et à d’autres propriétés faisant l’objet d’un trafic intense, l’UNC1151 “a principalement promu des récits anti-OTAN qui semblaient destinés à saper la coopération en matière de sécurité régionale dans les opérations ciblant la Lituanie, la Lettonie et la Pologne”, ont écrit les auteurs du rapport Mandiant.

Toutes les preuves pointent vers la Russie

Des responsables ukrainiens ont déclaré que l’UNC1151 travaillait probablement pour le compte de la Russie lorsqu’il a utilisé ses compétences pour collecter des informations d’identification et infiltrer des sites Web pour défigurer les sites du gouvernement ukrainien. Dans un communiqué, ils ont écrit :

À partir de maintenant, nous pouvons dire que toutes les preuves indiquent que la Russie est derrière la cyberattaque. Moscou continue de mener une guerre hybride et construit activement des forces dans l’information et le cyberespace.

Les cyber-troupes russes travaillent souvent contre les États-Unis et l’Ukraine, essayant d’utiliser la technologie pour secouer la situation politique. La dernière cyberattaque est l’une des manifestations de la guerre hybride de la Russie contre l’Ukraine, qui dure depuis 2014.

Son but n’est pas seulement d’intimider la société. Et de déstabiliser la situation en Ukraine en arrêtant le travail du secteur public et en sapant la confiance des Ukrainiens dans le gouvernement. Ils peuvent y parvenir en jetant des faux dans l’infospace sur la vulnérabilité des infrastructures d’information critiques et la « fuite » des données personnelles des Ukrainiens.

Évaluation des dommages

Il n’y a pas eu de rapports immédiats sur les dégradations ayant un effet destructeur sur les réseaux gouvernementaux, bien que Reuters ait rapporté lundi que la cyberpolice ukrainienne avait découvert que la dégradation de la semaine dernière semblait avoir détruit des “ressources d’information externes”.

Publicité

“Un certain nombre de ressources d’information externes ont été détruites manuellement par les assaillants”, a déclaré la police, sans donner plus de détails. La police a ajouté: “On peut déjà affirmer que l’attaque est plus complexe que la modification de la page d’accueil des sites Web.”

Microsoft, quant à lui, n’a pas précisé si l’effaceur de données destructeur qu’il a trouvé sur les réseaux ukrainiens avait simplement été installé pour une utilisation potentielle ultérieure ou s’il avait effectivement été exécuté pour faire des ravages.

Il n’y a aucune preuve que le gouvernement russe ait été impliqué dans le malware d’essuie-glace ou la dégradation du site Web, et les responsables russes l’ont catégoriquement nié. Mais compte tenu des événements passés, l’implication russe ne serait pas une surprise.

En 2017, une épidémie massive de logiciels malveillants initialement considérés comme des rançongiciels a arrêté des ordinateurs dans le monde entier et a entraîné des dommages totaux de 10 milliards de dollars, ce qui en fait la cyberattaque la plus coûteuse de tous les temps.

NotPetya s’est initialement propagé via un module de mise à jour légitime de MEDoc, une application de comptabilité fiscale largement utilisée en Ukraine. Les deux ukrainiens

et des responsables du gouvernement américain ont déclaré que la Russie était derrière les attaques. En 2020, les procureurs fédéraux ont inculpé quatre ressortissants russes pour des crimes de piratage présumés impliquant NotPetya.